Recommended

PDF

PDF

PPTX

20181117-一般的な脆弱性の概要・対策を知り、ZAPで見つけてみよう!

PPTX

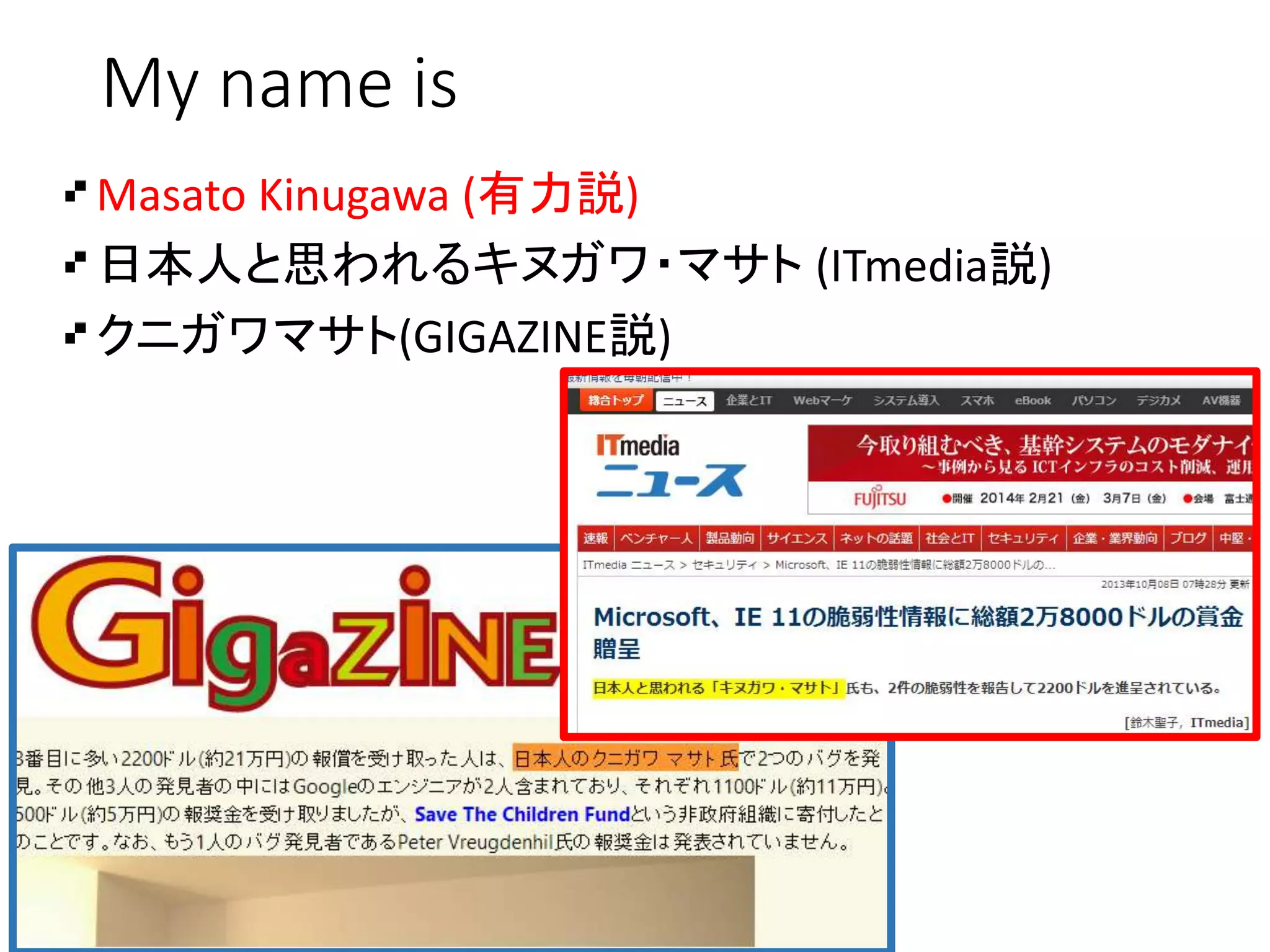

XSSフィルターを利用したXSS攻撃 by Masato Kinugawa

PDF

PPTX

ブラウザとWebサーバとXSSの話@Shibuya.xss

PPTX

PDF

PDF

PDF

PPTX

PDF

ITPと、その他cookie関連のこと / ITP and cookie

PPTX

PDF

PDF

PDF

PPTX

PDF

PDF

X-XSS-Nightmare: 1; mode=attack ~XSSフィルターを利用したXSS攻撃~

PPTX

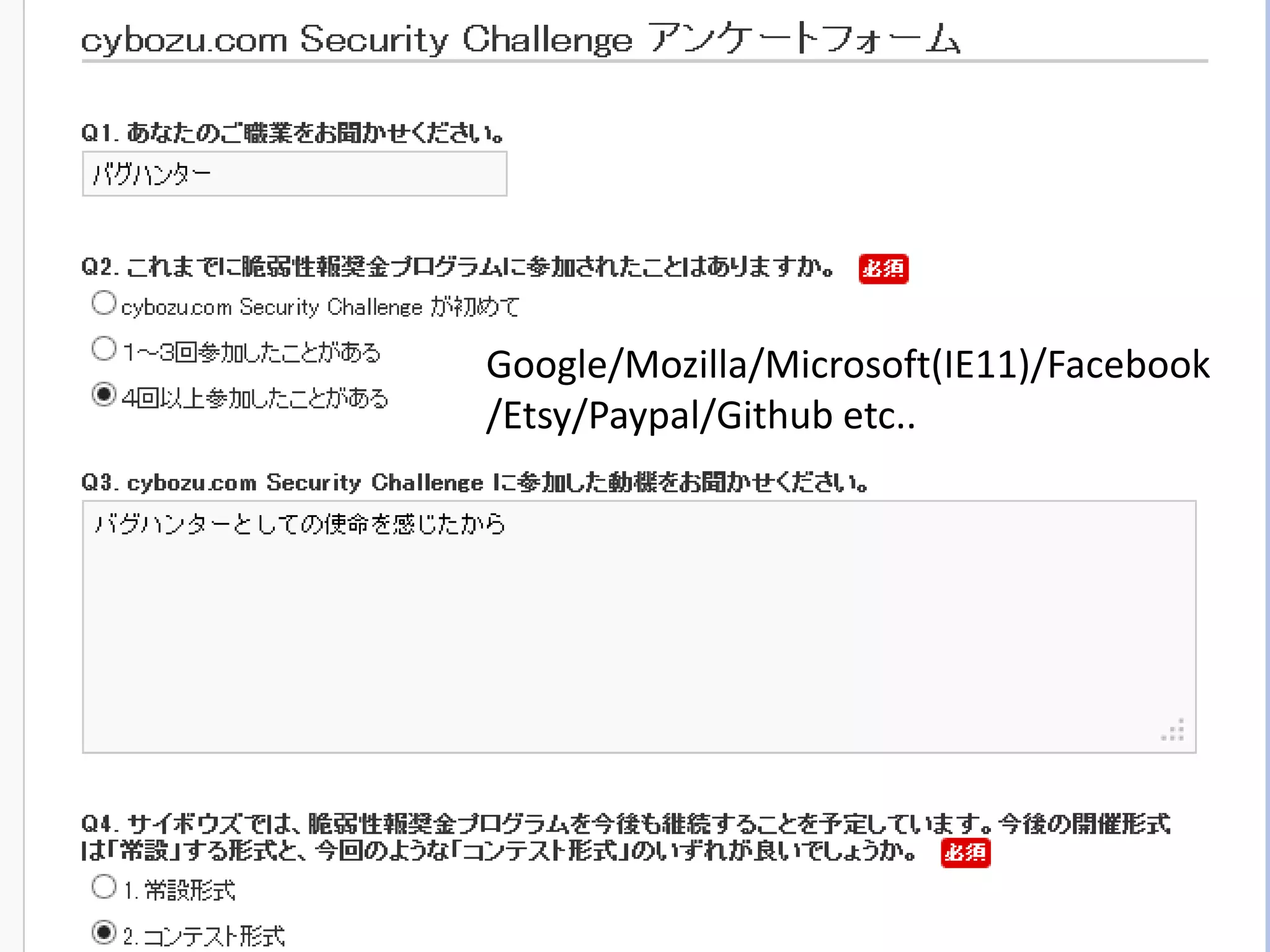

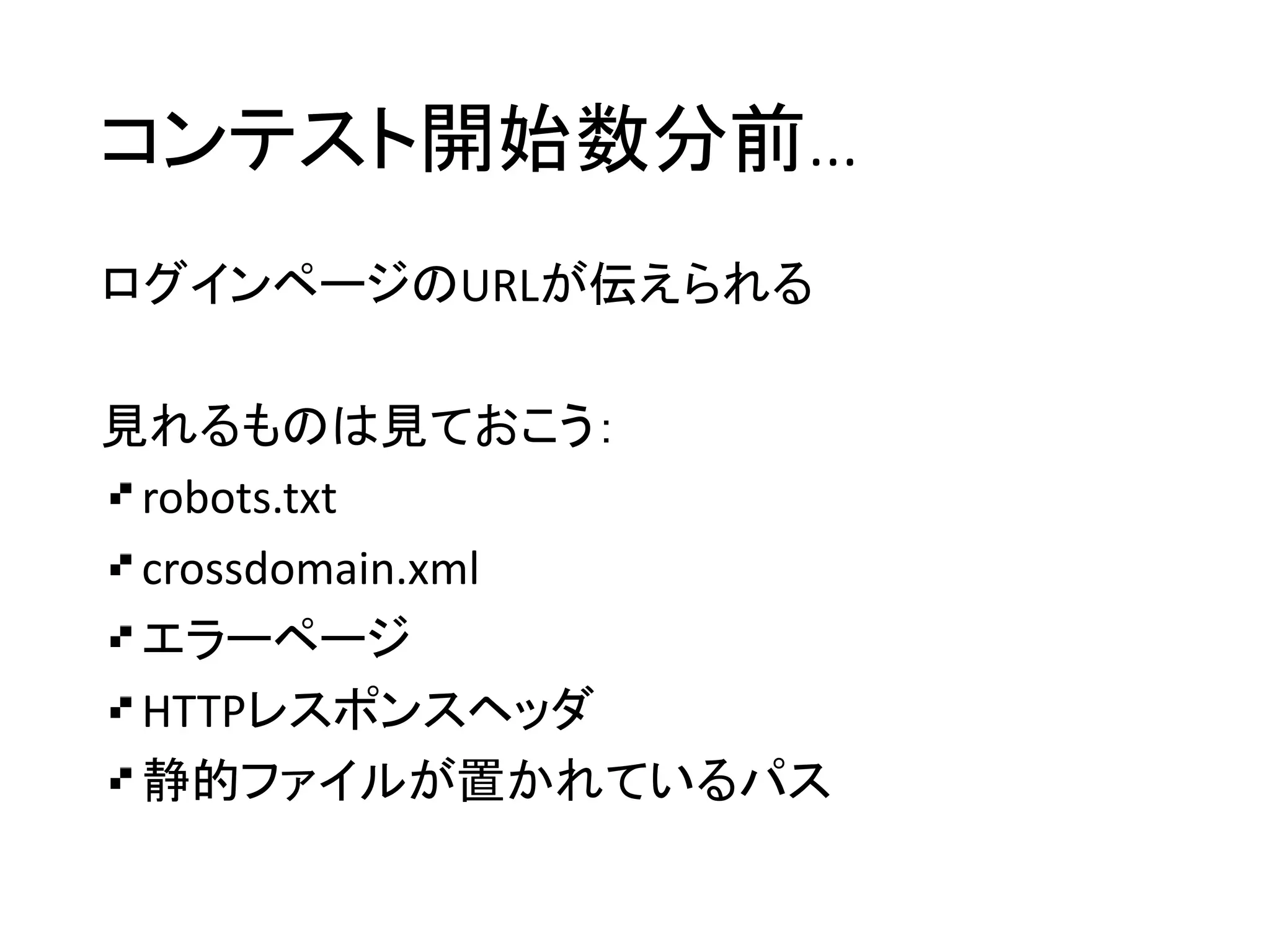

SecurityCamp2015「バグハンティング入門」

PDF

X-XSS-Nightmare: 1; mode=attack XSS Attacks Exploiting XSS Filter

PPTX

PDF

iOS 6 Exploitation: 280 days later

PPT

SenchaCon 2016: Add Magic to Your Ext JS Apps with D3 Visualizations - Vitaly...

PDF

iPhone Data Protection in Depth

PDF

Attacking the Webkit heap [Or how to write Safari exploits]

PDF

Antid0te 2.0 – ASLR in iOS

PPTX

SenchaCon 2016: Improve Workflow Driven Applications with Ext JS Draw Package...

PDF

PDF

Hacking Webkit & Its JavaScript Engines

More Related Content

PDF

PDF

PPTX

20181117-一般的な脆弱性の概要・対策を知り、ZAPで見つけてみよう!

PPTX

XSSフィルターを利用したXSS攻撃 by Masato Kinugawa

PDF

PPTX

ブラウザとWebサーバとXSSの話@Shibuya.xss

PPTX

PDF

What's hot

PDF

PDF

PPTX

PDF

ITPと、その他cookie関連のこと / ITP and cookie

PPTX

PDF

PDF

PDF

PPTX

PDF

Viewers also liked

PDF

X-XSS-Nightmare: 1; mode=attack ~XSSフィルターを利用したXSS攻撃~

PPTX

SecurityCamp2015「バグハンティング入門」

PDF

X-XSS-Nightmare: 1; mode=attack XSS Attacks Exploiting XSS Filter

PPTX

PDF

iOS 6 Exploitation: 280 days later

PPT

SenchaCon 2016: Add Magic to Your Ext JS Apps with D3 Visualizations - Vitaly...

PDF

iPhone Data Protection in Depth

PDF

Attacking the Webkit heap [Or how to write Safari exploits]

PDF

Antid0te 2.0 – ASLR in iOS

PPTX

SenchaCon 2016: Improve Workflow Driven Applications with Ext JS Draw Package...

PDF

PDF

Hacking Webkit & Its JavaScript Engines

PDF

PPTX

SenchaCon 2016: JavaScript is Great but Stop Writing It - Rory Hardy

PPT

SenchaCon 2016: Expect the Unexpected - Dealing with Errors in Web Apps

PDF

20160416 Azure Data Lakeのはまりどころ

PPTX

SenchaCon 2016: Handle Real-World Data with Confidence - Fredric Berling

PDF

めとべや東京10 Universal Windows Platform appの新しいバインディング

PPTX

SecurityCamp2015「CVE-2015-4483解説」

PDF

HES 2012- Killing a Bug Bounty Program by Itzhak Zuk Avraham&Nir Goldshlager

Similar to 見つけた脆弱性について(cybozu.com Security Challenge)

PDF

PPTX

PPTX

Railsエンジニアのためのウェブセキュリティ入門

PDF

セキュリティ未経験だったけど入社1年目から Bug Bounty Program 運営に参加してみた

PPTX

【XSS Bonsai】 受賞のご挨拶 by @ymzkei5 【SECCON 2014】 - Dec 08, 2014

PPTX

DeNAtechcon_DeNAのセキュリティの取り組みと、スマートフォンセキュリティ(same-origin policy)

PPTX

Webサイトをめぐるセキュリティ状況と効果的な防御方法(WordPress編)

PPTX

PDF

PDF

機械学習でWebアプリの脆弱性を見つける - Reflected XSS 編 -

ODP

ライブコーディングとデモで理解するWebセキュリティの基礎

PPTX

クラック・サイト改ざんが発覚!被害の実例・事後対処は?

PPTX

XSSの評価基準とRIPSプラグイン的なものを作った

PDF

LINE Security Bug Bounty Program について

PPTX

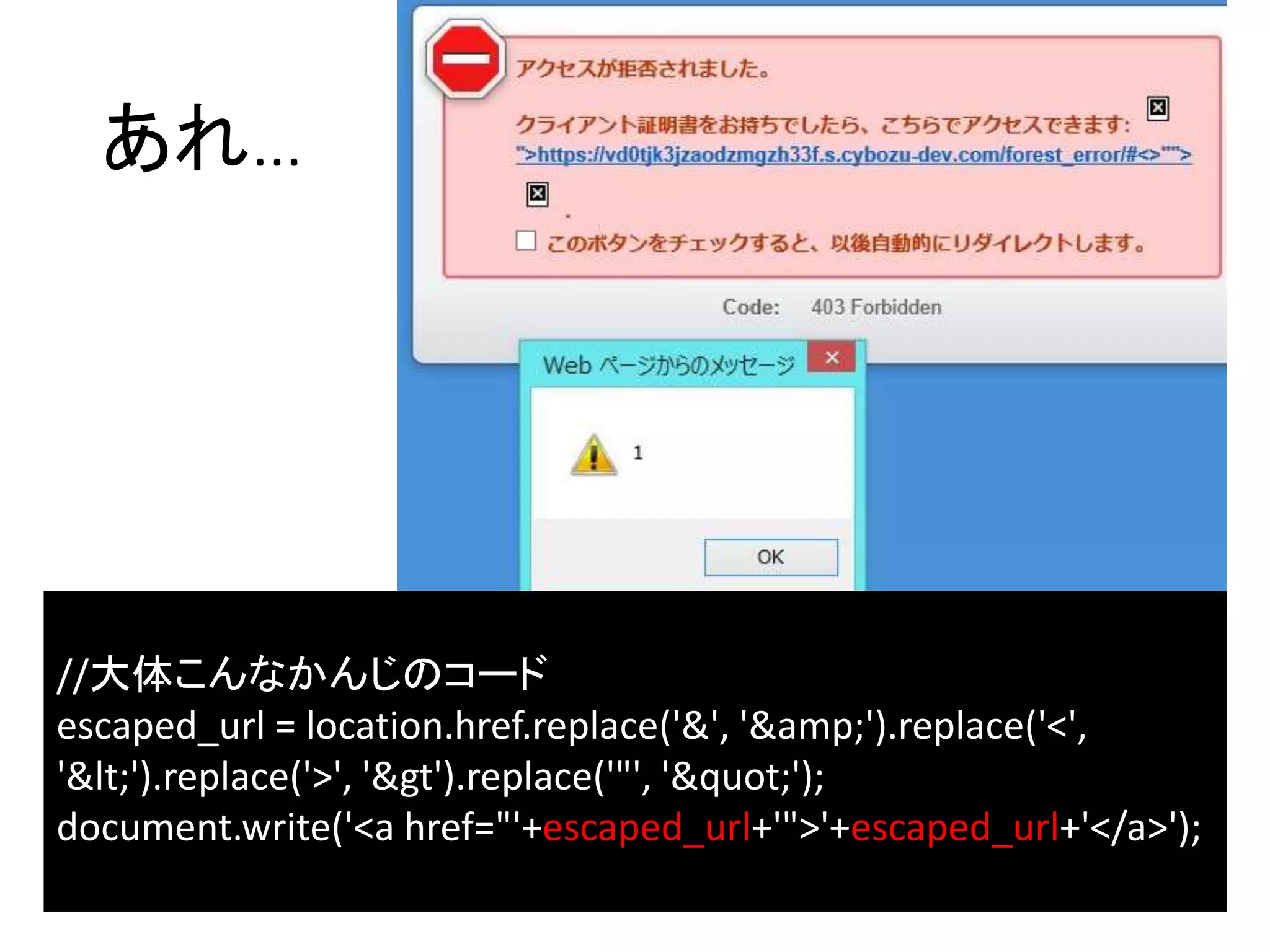

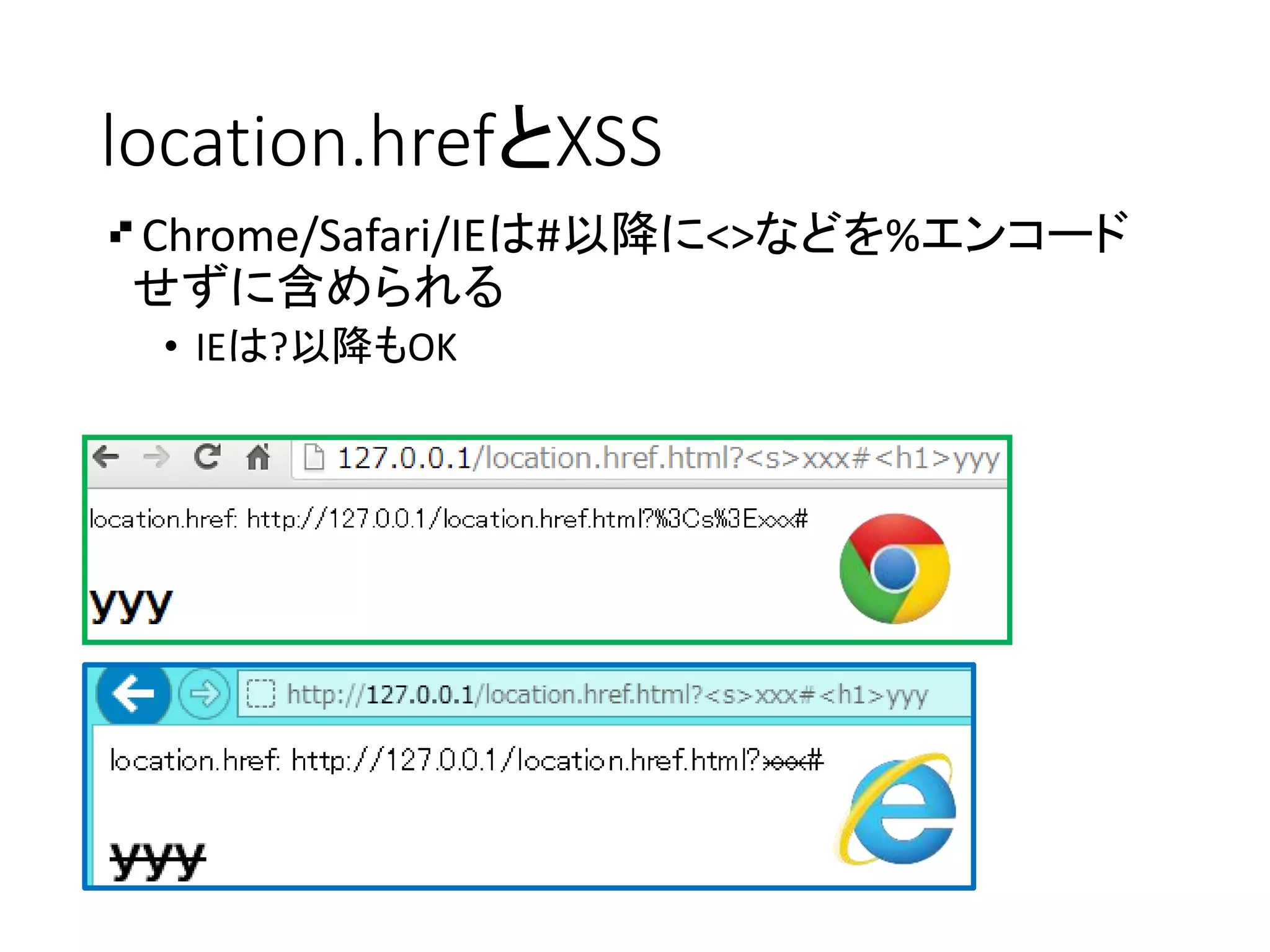

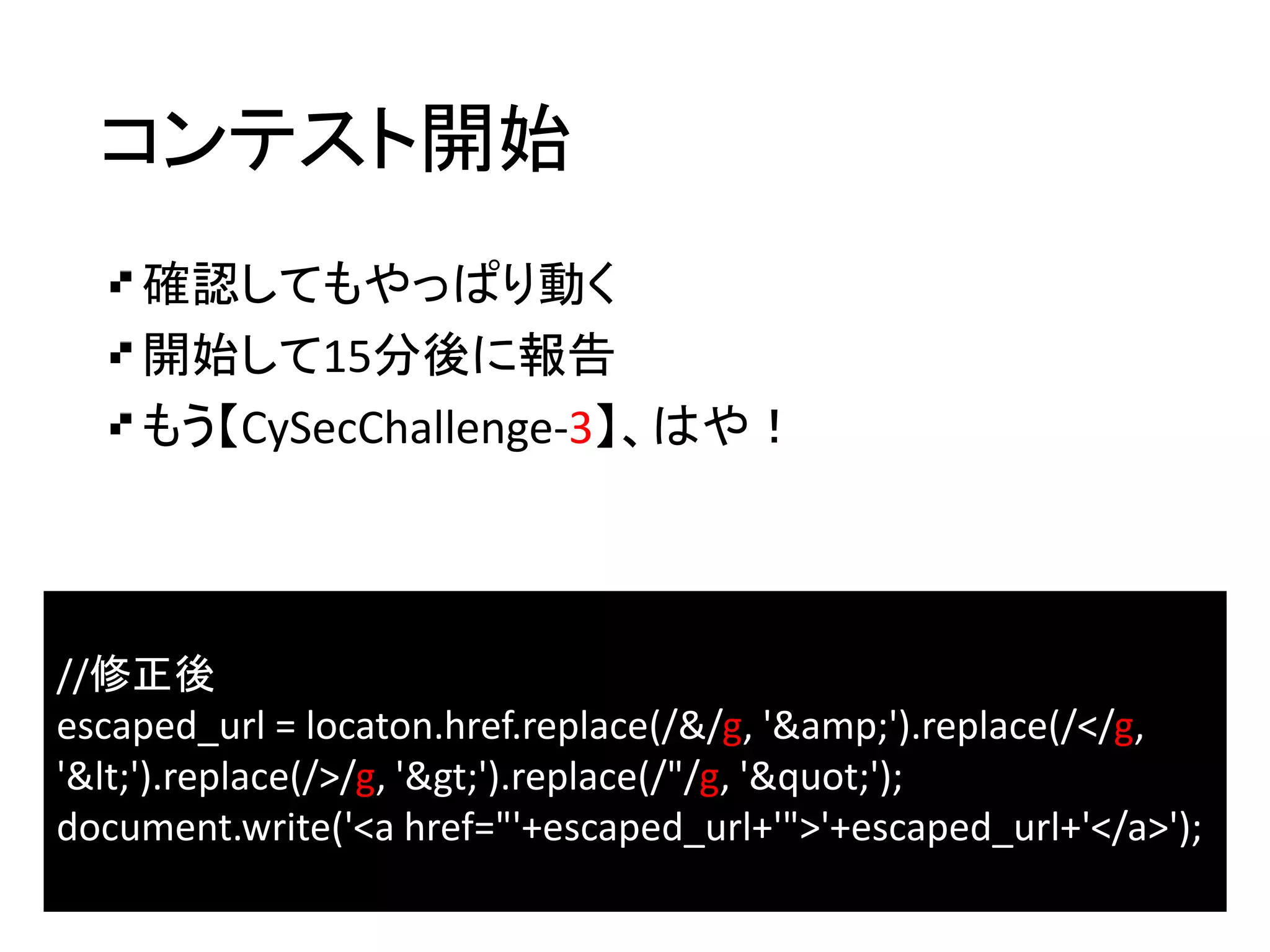

Cybozu.com security challengeに参加したよ

PPTX

MBSD Cybersecurity Challenges 2018

PPTX

MBSD Cybersecurity Challenges 2018

PDF

PPTX

PPTX

cybozu.com Security Challenge 結果報告

Recently uploaded

PDF

第25回FA設備技術勉強会_自宅で勉強するROS・フィジカルAIアイテム.pdf

PDF

安価な ロジック・アナライザを アナライズ(?),Analyze report of some cheap logic analyzers

PDF

基礎から学ぶ PostgreSQL の性能監視 (PostgreSQL Conference Japan 2025 発表資料)

PDF

PCCC25(設立25年記念PCクラスタシンポジウム):東京大学情報基盤センター テーマ1/2/3「Society5.0の実現を目指す『計算・データ・学習...

PDF

visionOS TC「新しいマイホームで過ごすApple Vision Proとの新生活」

PPTX

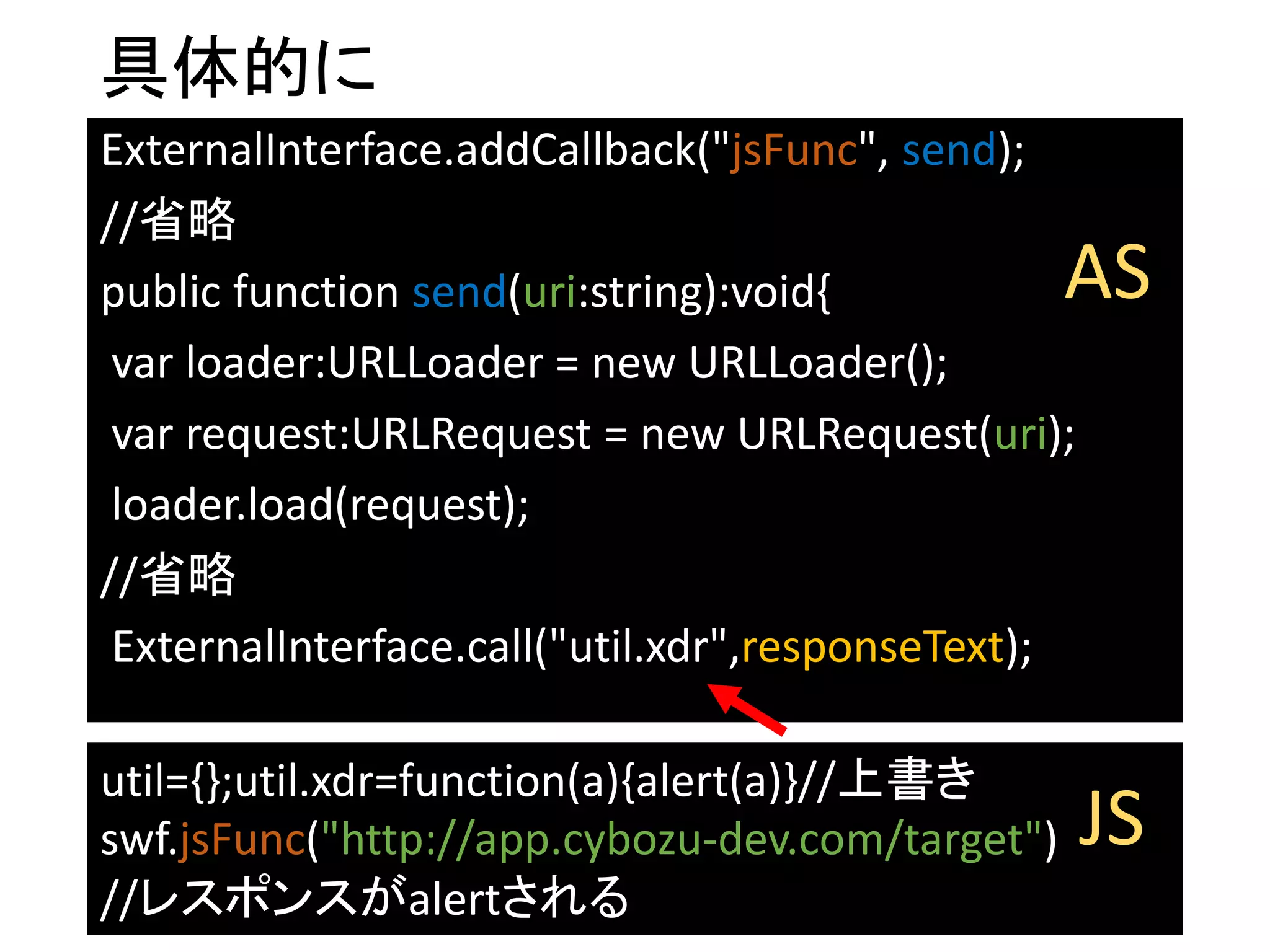

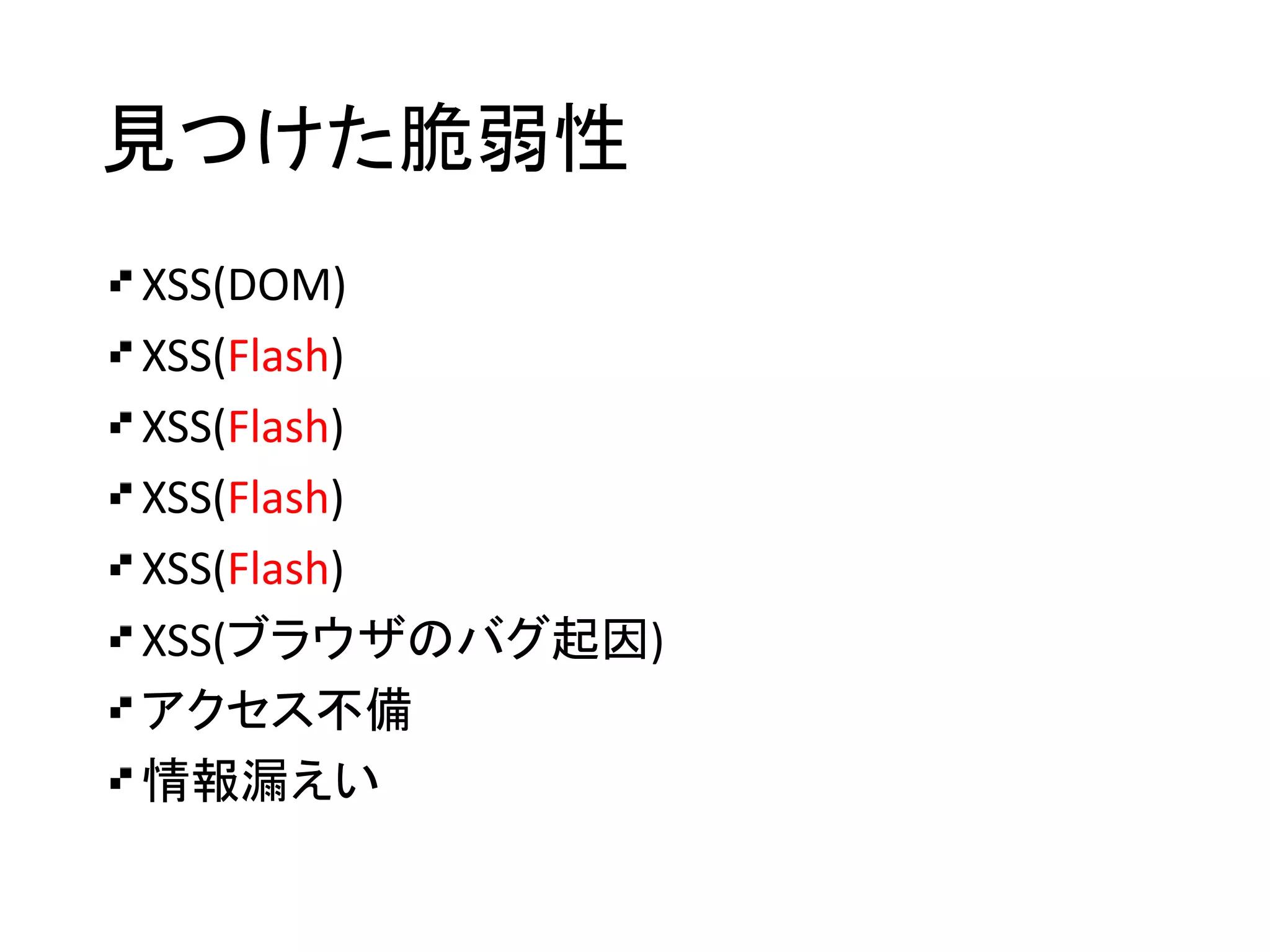

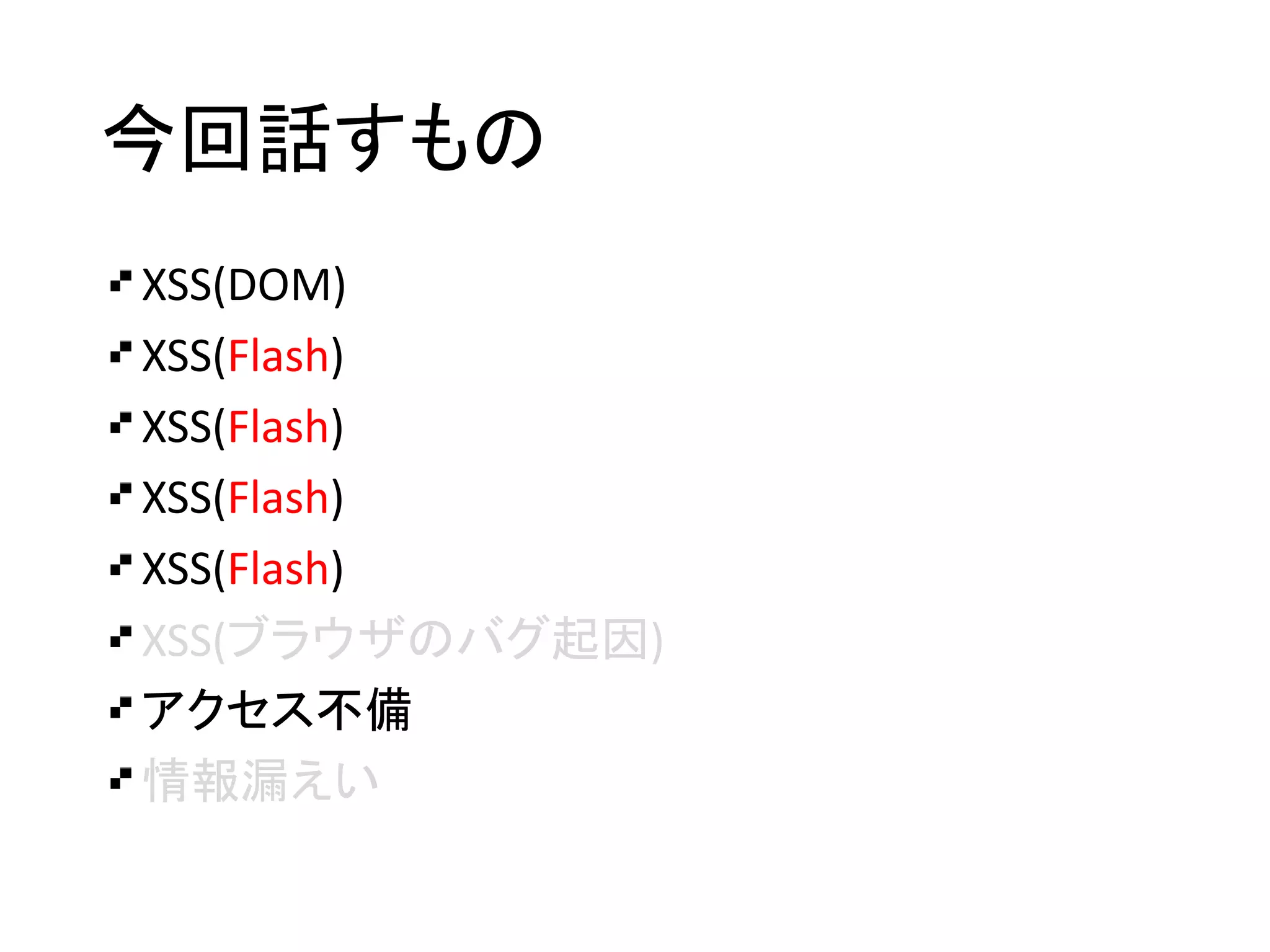

見つけた脆弱性について(cybozu.com Security Challenge) 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. 19. 20. 具体的に

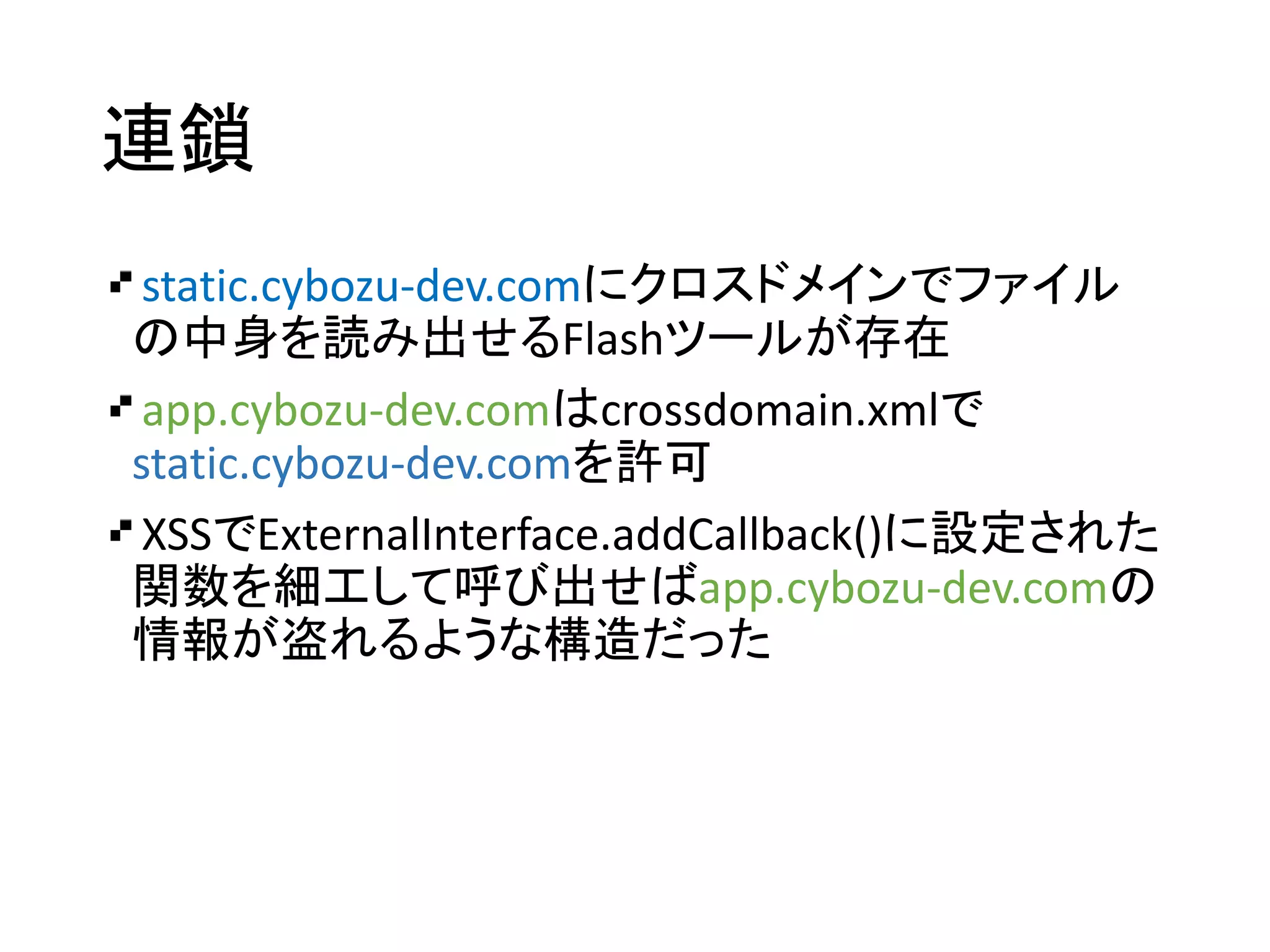

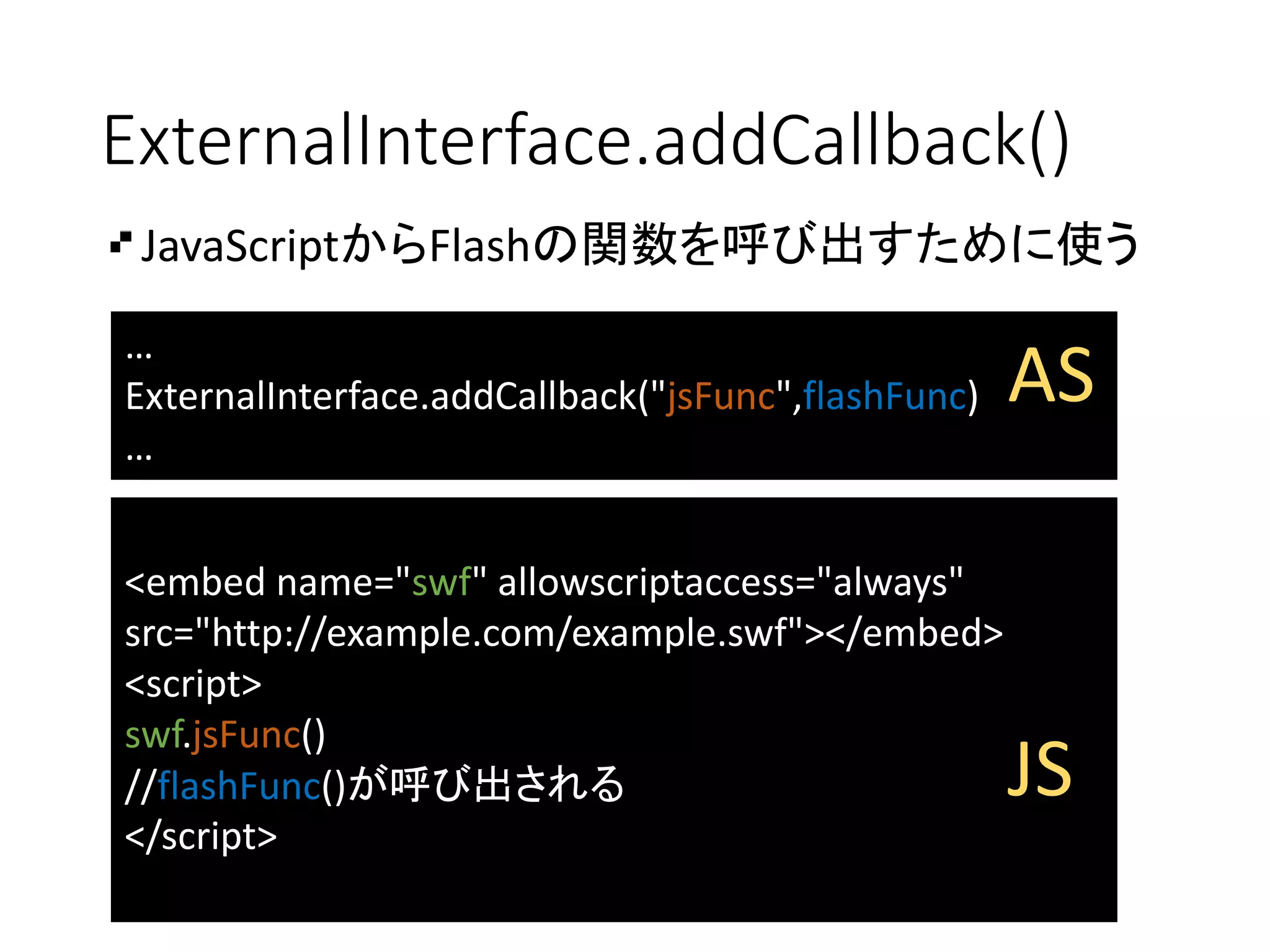

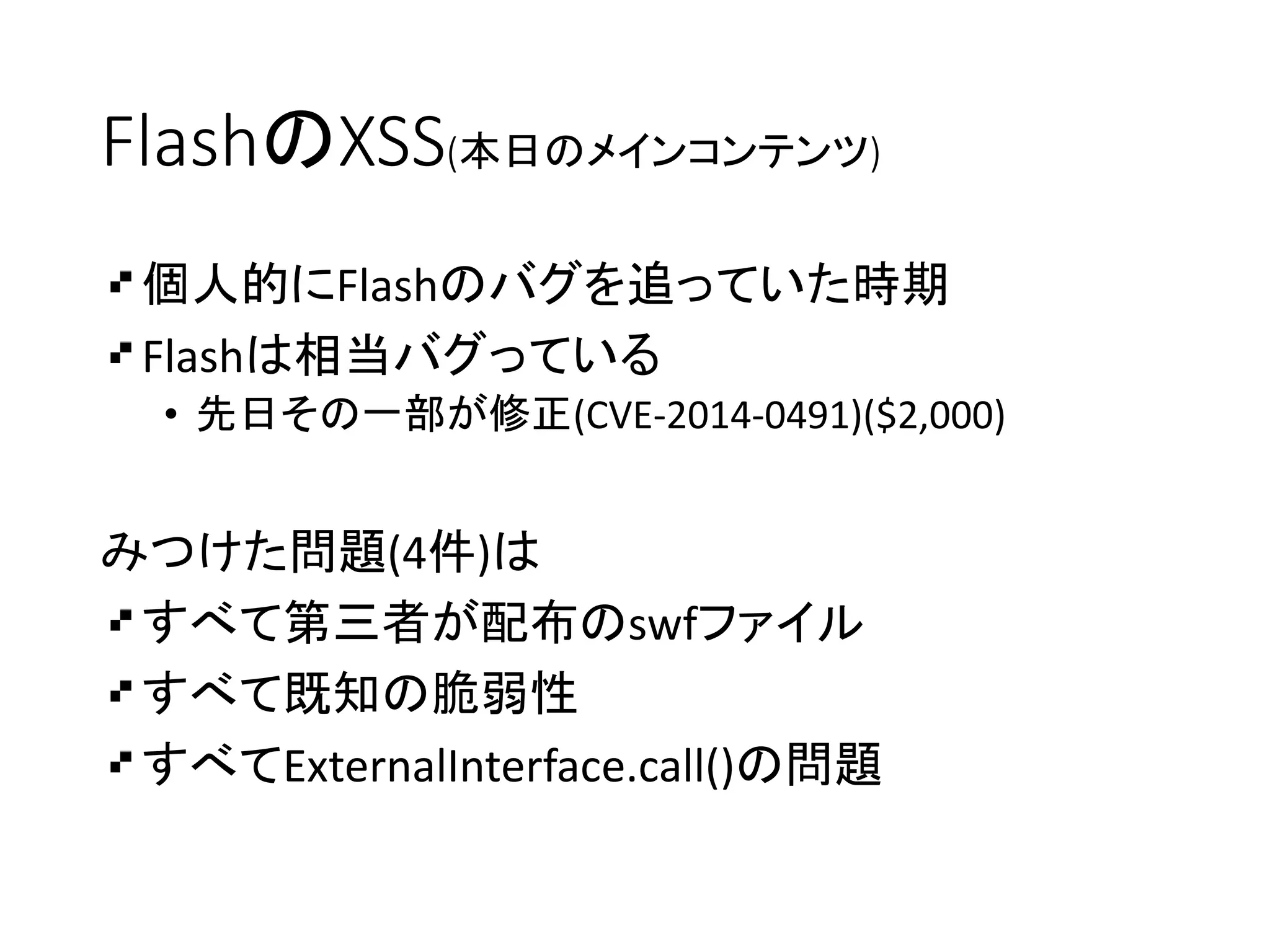

ExternalInterface.addCallback("jsFunc", send);

//省略

public function send(uri:string):void{

var loader:URLLoader = new URLLoader();

var request:URLRequest = new URLRequest(uri);

loader.load(request);

//省略

ExternalInterface.call("util.xdr",responseText);

util={};util.xdr=function(a){alert(a)}//上書き

swf.jsFunc("http://app.cybozu-dev.com/target")

//レスポンスがalertされる

AS

JS

21. 22. 23. 24.

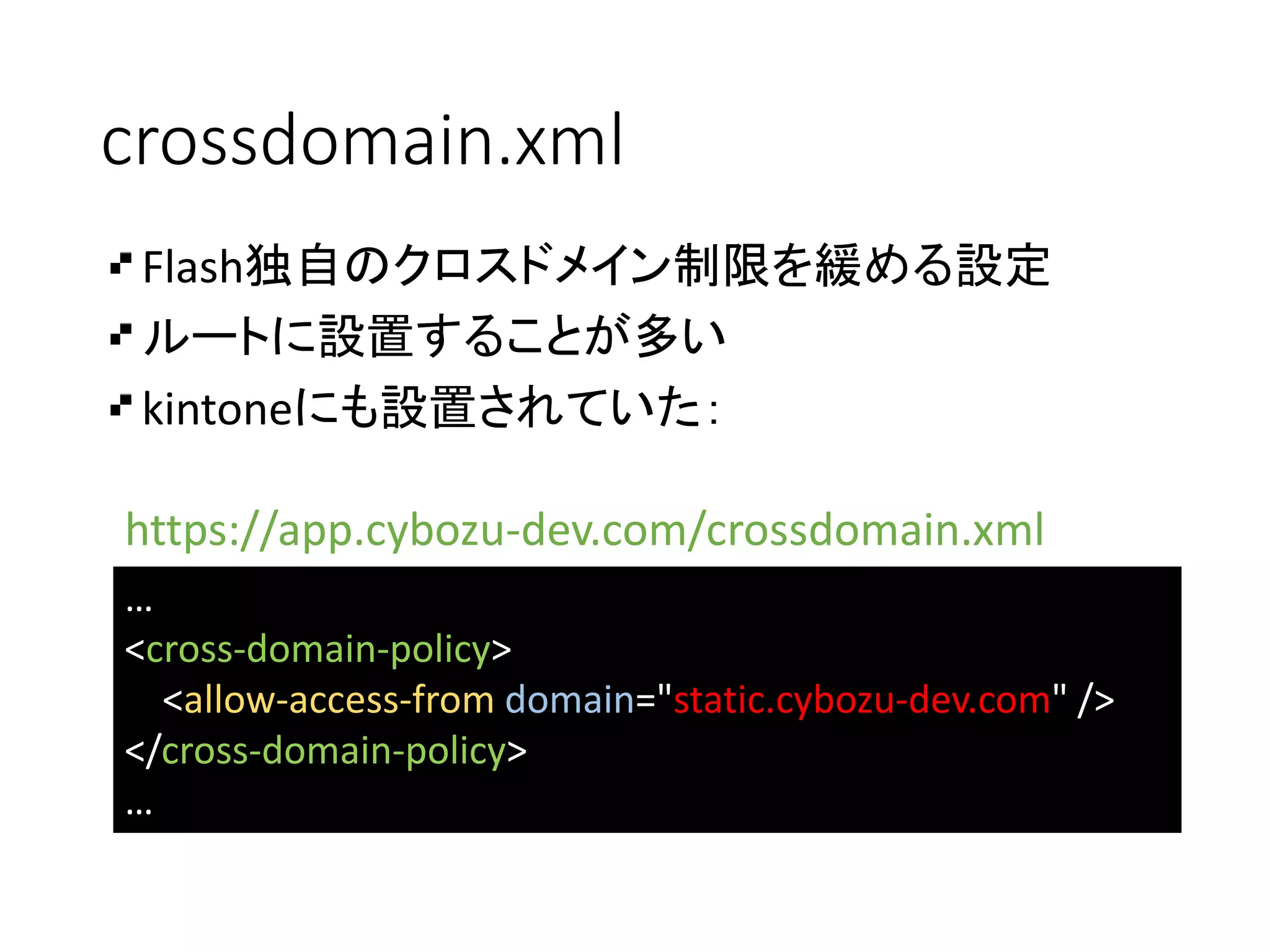

![ExternalInterface.call()

FlashからJavaScriptを呼び出すために使う

ExternalInterface.call("JS関数","引数")

Flash側の引数の処理が適切でないためXSSを引

き起こしやすい " ➡ " ➡ (!?)

…

ExternalInterface.call("console.log",loaderInfo.parameters["param"]);

…

//http://example.com/example.swf?param="abc

//実行時にFlashが生成するJavaScript

try{__flash__toXML(console.log(""abc"));}catch (e){"<undefined/>"}](https://image.slidesharecdn.com/cybozusecuritychallenge-140326072419-phpapp01/75/cybozu-com-Security-Challenge-13-2048.jpg)