#ssmjp 2014/10 XSSの運用の話

間違いなどありましたら @yagihashoo まで。

## 10/28 9:26追記

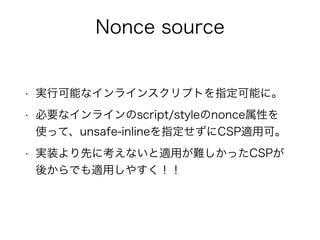

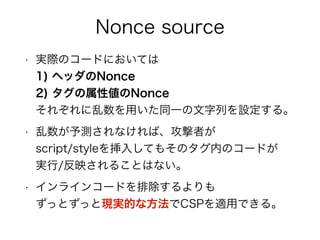

nonce-value、規格上はBase64だよ!という指摘をいただいたのでスライド18-19を修正しました。

詳細は以下をご覧ください。

http://www.w3.org/TR/CSP2/#source-list-valid-nonces

## 10/29 15:00追記

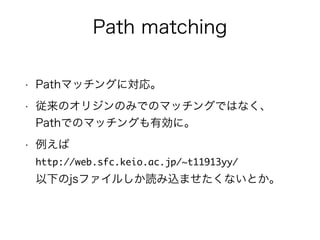

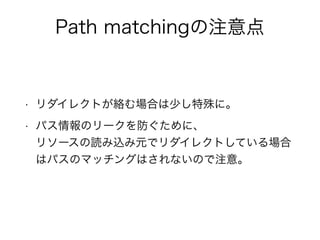

Path matchingの例示について間違いがあったためスライド14を修正しました。

![CSP #とは

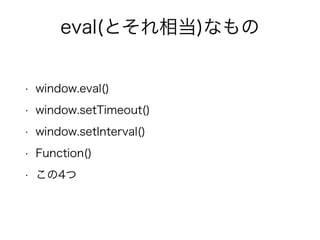

• Content Security Policyの略称。

- [MDN CSP] [検索]

• XSSなどの影響を緩和する機構。

- 根源は絶てずとも実行はさせない。

• リソースの読み込み元を制限する。

- インラインコードやevalも制限可能。

• 適切に用いればXSSに対する切り札になる。

- 未対応ブラウザでもSOPになるだけ!](https://image.slidesharecdn.com/csp2ssmjp-141027071314-conversion-gate02/85/CSP-Lv-2-5-320.jpg)