More Related Content

PPTX

20181117-一般的な脆弱性の概要・対策を知り、ZAPで見つけてみよう! PDF

PPTX

PDF

PDF

PDF

PPTX

ブラウザとWebサーバとXSSの話@Shibuya.xss PDF

今日からはじめるCSP(Kernel/VM@Okinawa) What's hot

PDF

PPTX

XSSフィルターを利用したXSS攻撃 by Masato Kinugawa PDF

機械学習でWebアプリの脆弱性を見つける - Reflected XSS 編 - PDF

PPTX

PPTX

PPTX

PPTX

PDF

HTML5のセキュリティ もうちょい詳しく- HTML5セキュリティその3 : JavaScript API PPTX

PPTX

徳丸本に載っていないWebアプリケーションセキュリティ PPTX

フリーでできるセキュリティWeb編(SQLMあpを楽しもう) PDF

introduce "Stealing Machine Learning Models via Prediction APIs" PPTX

PDF

AISECjp SAIVS(Spider Artificial Intelligence Vulnerability Scanner) PPTX

見つけた脆弱性について(cybozu.com Security Challenge) PPTX

Webセキュリティの実践のための攻防戦演習について PDF

AVTOKYO2014 Obsevation of VAWTRAK(ja) PDF

PPTX

MBSD Cybersecurity Challenges 2018 Similar to (A7)cross site scripting

PDF

PDF

libinjection : SQLi から XSS へ by ニック・ガルブレス PPTX

PDF

ODP

ライブコーディングとデモで理解するWebセキュリティの基礎 PPTX

[CB16] Electron - Build cross platform desktop XSS, it’s easier than you thin... PPTX

ODP

お父さんのための実用JavaScriptプログラミング~入門篇~ PPTX

PPTX

PDF

PDF

PPTX

XSSの評価基準とRIPSプラグイン的なものを作った PDF

セキュリティ未経験だったけど入社1年目から Bug Bounty Program 運営に参加してみた PDF

PDF

PPTX

知っておきたい!脆弱性とその対応~セキュアなSalesforce~ northernforce#47 PDF

PDF

これからHTML5を書く人のためのセキュリティ - HTML5など勉強会 PPTX

【XSS Bonsai】 受賞のご挨拶 by @ymzkei5 【SECCON 2014】 - Dec 08, 2014 More from OWASP Nagoya

PDF

#42_10.A03_2025_Software Supply Chain Failures PDF

#42_10.OWASPTop10_2025:An Overview and How Security Risks Have Evolved Since ... PDF

20251122_OWASPNagoya_takei_ITU-T,X.1060,security PDF

OWASP ASVS5.0 overview 20240607_owaspnagoya PDF

introduction to OWASP's documentation 20250607 PDF

OWASP TOP10 A01:2021 – アクセス制御の不備 PDF

OWASP Top 10 - 2021 Overview PDF

PDF

(A2)broken authentication PDF

PDF

PDF

OWASP ISVS を使って IoT エコシステムのセキュリティについて考えてみよう PDF

Rethinking car security based on autonomous driving and advanced driving support PDF

PDF

OWASP Nagoya_WordPress_Handson_3 PDF

OWASP Nagoya_WordPress_Handson_2 PDF

OWASP Nagoya_WordPress_Handson_1 PPTX

20180601 OWASP Top 10 2017の読み方 PDF

WPSCanによるWordPressの脆弱性スキャン PDF

OWASP WordPressセキュリティ実装ガイドライン (セキュアなWordPressの構築ハンズオン手順書) (A7)cross site scripting

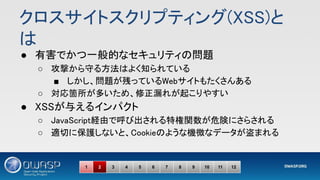

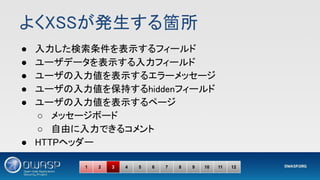

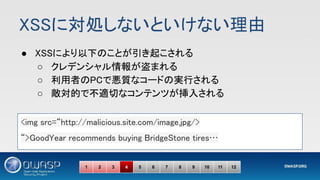

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

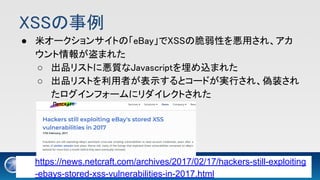

- 7.

- 8.

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

- 19.

- 20.

- 21.

- 22.

- 23.

- 24.

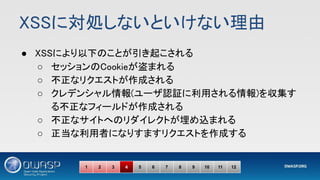

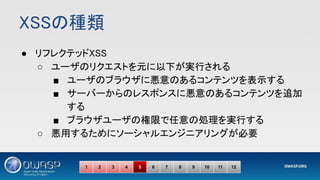

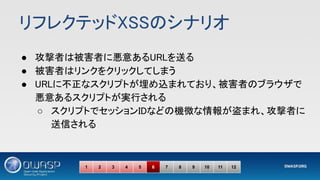

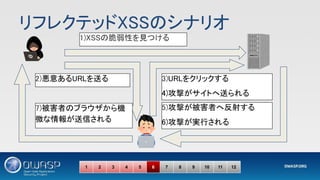

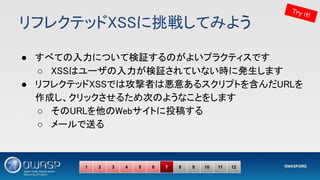

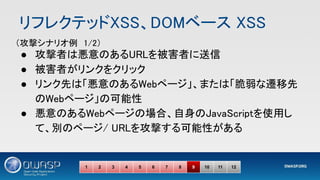

リフレクテッドXSSのシナリオ

1 2 34 5 6 7 8 9 10 11 12

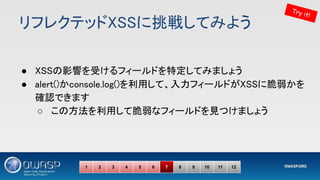

1)XSSの脆弱性を見つける

2)悪意あるURLを送る

3)URLをクリックする

4)攻撃がサイトへ送られる

5)攻撃が被害者へ反射する

6)攻撃が実行される

7)被害者のブラウザから機

微な情報が送信される

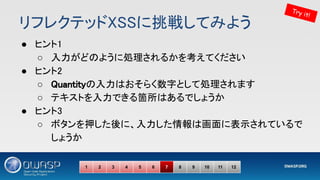

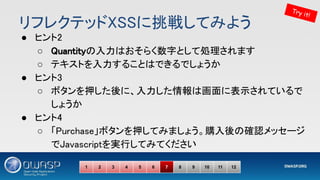

- 25.

- 26.

- 27.

- 28.

- 29.

- 30.

- 31.

- 32.

- 33.

- 34.

- 35.

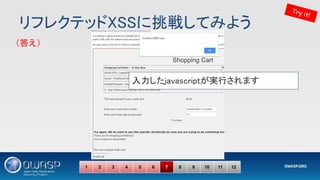

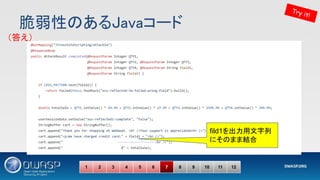

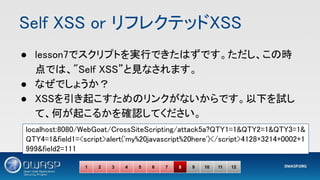

Self XSS orリフレクテッドXSS

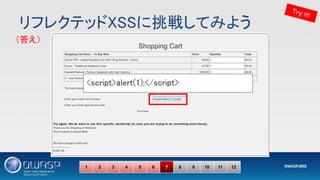

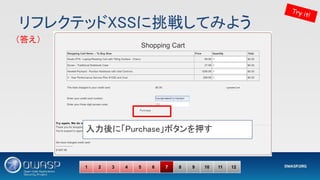

● lesson7でスクリプトを実行できたはずです。ただし、この時

点では、"Self XSS”と見なされます。

● なぜでしょうか?

● XSSを引き起こすためのリンクがないからです。以下を試し

て、何が起こるかを確認してください。

localhost:8080/WebGoat/CrossSiteScripting/attack5a?QTY1=1&QTY2=1&QTY3=1&

QTY4=1&field1=<script>alert('my%20javascript%20here')</script>4128+3214+0002+1

999&field2=111

1 2 3 4 5 6 7 8 9 10 11 12

- 36.

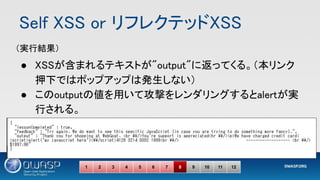

Self XSS orリフレクテッドXSS

1 2 3 4 5 6 7 8 9 10 11 12

● XSSが含まれるテキストが"output"に返ってくる。(本リンク

押下ではポップアップは発生しない)

● このoutputの値を用いて攻撃をレンダリングするとalertが実

行される。

(実行結果)

- 37.

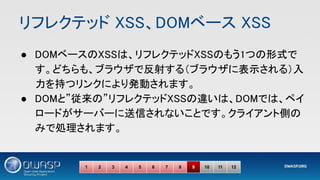

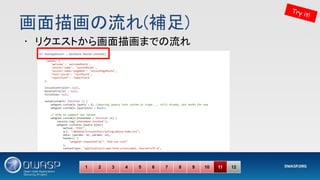

リフレクテッド XSS、DOMベース XSS

●DOMベースのXSSは、リフレクテッドXSSのもう1つの形式で

す。どちらも、ブラウザで反射する(ブラウザに表示される)入

力を持つリンクにより発動されます。

● DOMと”従来の”リフレクテッドXSSの違いは、DOMでは、ペイ

ロードがサーバーに送信されないことです。クライアント側の

みで処理されます。

1 2 3 4 5 6 7 8 9 10 11 12

- 38.

- 39.

- 40.

- 41.

- 42.

- 43.

- 44.

- 45.

- 46.

- 47.

- 48.

- 49.

- 50.

- 51.

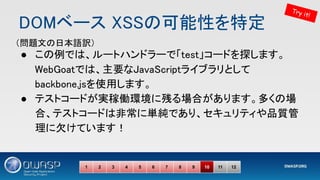

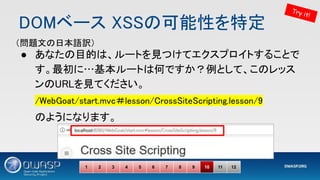

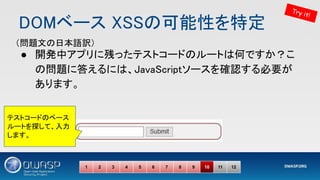

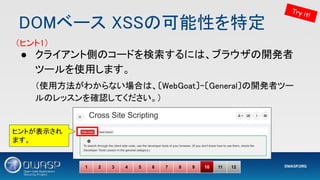

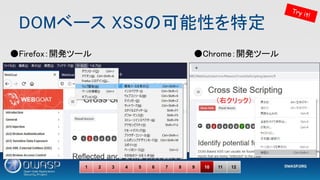

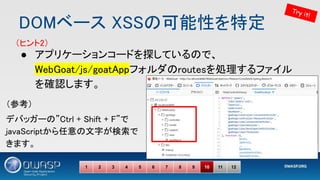

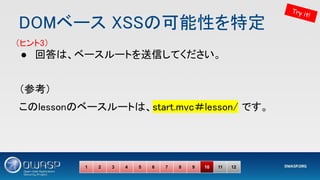

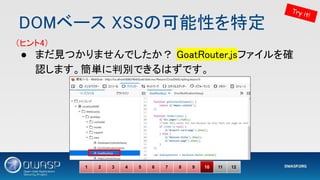

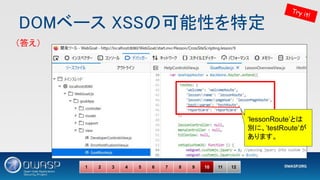

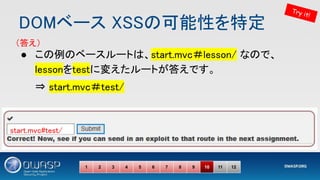

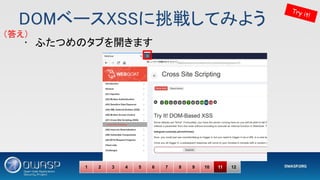

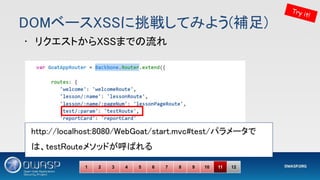

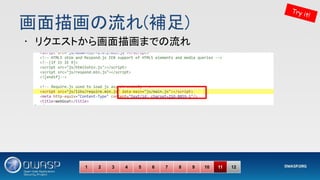

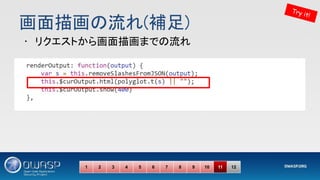

DOMベース XSSの可能性を特定

1 23 4 5 6 7 8 9 10 11 12

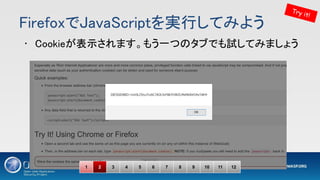

Try it!

(答え)

start.mvc#test/

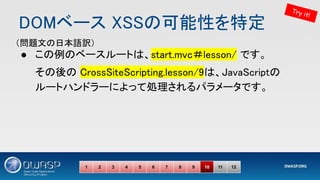

● この例のベースルートは、start.mvc#lesson/ なので、

lessonをtestに変えたルートが答えです。

⇒ start.mvc#test/

- 52.

- 53.

- 54.

- 55.

- 56.

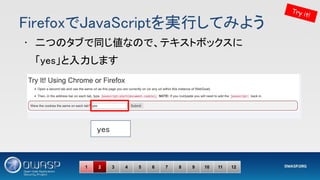

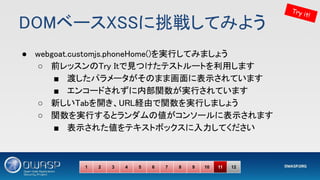

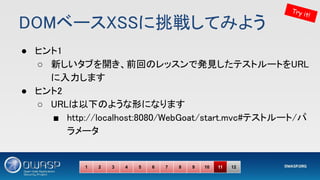

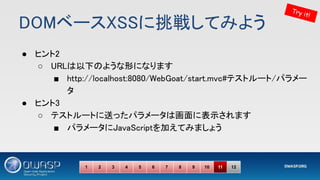

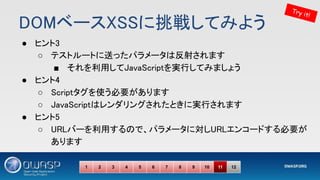

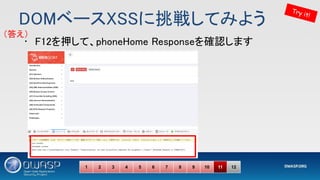

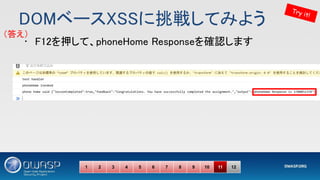

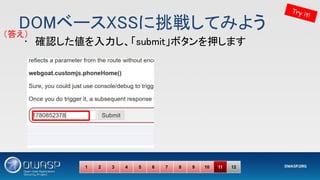

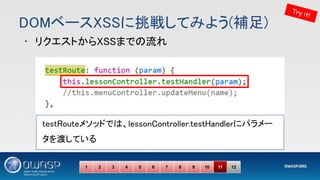

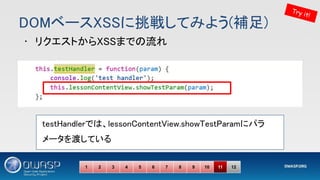

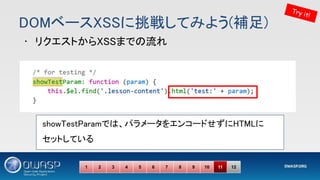

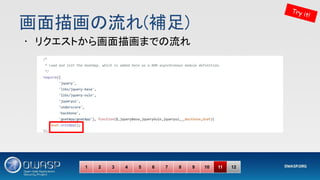

DOMベースXSSに挑戦してみよう

● ヒント2

○ URLは以下の形になります

■http://localhost:8080/WebGoat/start.mvc#テストルート/パラメー

タ

● ヒント3

○ テストルートに送ったパラメータは画面に表示されます

■ パラメータにJavaScriptを加えてみましょう

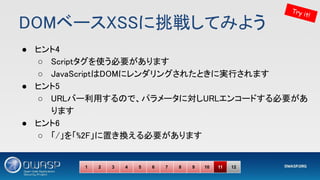

● ヒント4

○ Scriptタグを使う必要があります

○ JavaScriptはレンダリングされたときに実行されます

Try it!

1 2 3 4 5 6 7 8 9 10 11 12

- 57.

- 58.

- 59.

- 60.

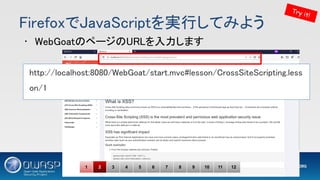

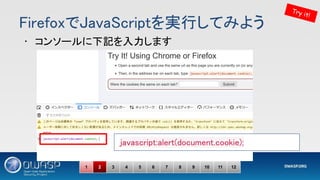

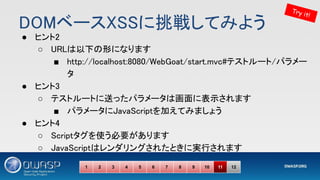

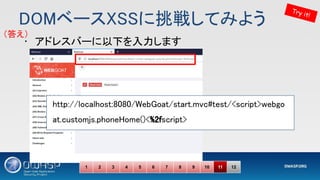

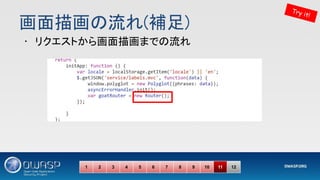

DOMベースXSSに挑戦してみよう

Try it!

1 23 4 5 6 7 8 9 10 11 12

• アドレスバーに以下を入力します

http://localhost:8080/WebGoat/start.mvc#test/<script>webgo

at.customjs.phoneHome()<%2fscript>

(答え)

- 61.

- 62.

- 63.

- 64.

- 65.

- 66.

- 67.

- 68.

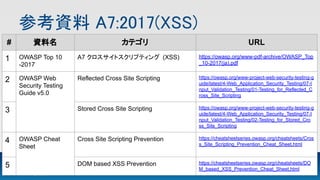

参考資料 A7:2017(XSS)

# 資料名カテゴリ URL

1 OWASP Top 10

-2017

A7 クロスサイトスクリプティング (XSS) https://owasp.org/www-pdf-archive/OWASP_Top

_10-2017(ja).pdf

2 OWASP Web

Security Testing

Guide v5.0

Reflected Cross Site Scripting https://owasp.org/www-project-web-security-testing-g

uide/latest/4-Web_Application_Security_Testing/07-I

nput_Validation_Testing/01-Testing_for_Reflected_C

ross_Site_Scripting

3 Stored Cross Site Scripting https://owasp.org/www-project-web-security-testing-g

uide/latest/4-Web_Application_Security_Testing/07-I

nput_Validation_Testing/02-Testing_for_Stored_Cro

ss_Site_Scripting

4 OWASP Cheat

Sheet

Cross Site Scripting Prevention https://cheatsheetseries.owasp.org/cheatsheets/Cros

s_Site_Scripting_Prevention_Cheat_Sheet.html

5 DOM based XSS Prevention https://cheatsheetseries.owasp.org/cheatsheets/DO

M_based_XSS_Prevention_Cheat_Sheet.html

- 69.

- 70.

- 71.

- 72.

- 73.

- 74.

- 75.

- 76.

- 77.

- 78.

- 79.

- 80.

- 81.

- 82.