La tesi di Fabio Pustetto analizza la sicurezza della posta elettronica mediante l'uso di tecnologie come X.509 e PGP per garantire autenticità, integrità e riservatezza delle comunicazioni. Viene discusso il contesto normativo europeo riguardante la firma digitale e la crittografia, evidenziando le normative italiane come pioniere nella validazione giuridica dei documenti elettronici. Si propongono soluzioni pratiche per la gestione delle chiavi e l'emissione di certificati, sottolineando l'importanza di una comunicazione elettronica sicura in ambito professionale.

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Europeo ha invitato gli Stati Membri e la Commissione Europea

a predisporre misure consistenti per assicurare l’integrità e

l’autenticità dei documenti trasmessi per via telematica.

Nell’autunno del 1997 la Commissione ha adottato una

Comunicazione rivolta al Parlamento Europeo, al Comitato

Economico e Sociale ed al Comitato delle Regioni, sollecitando

un disegno comune per la firma digitale e la crittografia,

strumenti ritenuti essenziali per una maggiore sicurezza del

commercio telematico.

Con una successiva Comunicazione si è richiesto al Parlamento

Europeo l’elaborazione di una direttiva che formuli un

riconoscimento, all’interno dell’Unione Europea, delle

sottoscrizioni elettroniche attraverso la definizione dei requisiti

essenziali per l’armonizzazione delle legislazioni degli Stati

membri, e determini i meccanismi di cooperazione con Paesi

terzi per un mutuo riconoscimento sulla base di accordi

bilaterali o multilaterali.

Molti paesi sono ancora ad una fase preparatoria dei lavori (così

il Regno Unito), altri, invece, hanno introdotto negli ordinamenti

interni alcune norme significative (Francia, Germania).

L'Italia è il primo paese europeo ad aver attribuito piena validità

giuridica ai documenti informatici grazie alla legge Bassanini ed

al ruolo svolto da AIPA (Autorità per l'Informatica nelle

Pubbliche Amministrazioni), ora CNIPA (Centro Nazionale per

l’Informatica nella Pubblica Amministrazione, [4]).

La materia della documentazione elettronica e della firma

digitale ha trovato una disciplina nell’ordinamento giuridico

italiano con il D.P.R. 10 novembre 1997, n. 513, “Regolamento

recante criteri e modalità per la formazione, l’archiviazione e la

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 9 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-9-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

necessaria per la verifica della firma, chiave privata e soggetto

titolare.

Il contenuto del certificato riguarda l’indicazione delle generalità

della persona, della corrispondente chiave pubblica e del

termine di scadenza (art. 1, h). La validità di tale certificato è

stabilita in una durata massima di tre anni, ma può essere

revocato, ossia perdere validità irretroattivamente, ovvero

sospeso per un periodo di tempo determinato.

Il regolamento si occupa di disciplinare i requisiti dei

certificatori, i quali hanno il delicato compito di assicurare la

corrispondenza, e quindi la titolarità, delle chiavi asimmetriche,

e di conseguenza della firma digitale. Con riferimento al settore

privato, per svolgere l’attività di certificatore occorre l’inclusione

in un apposito elenco pubblico tenuto dall’Autorità per

l’Informatica nella Pubblica Amministrazione (art. 8, comma 3).

Il regolamento contiene norme la cui incidenza sul diritto

sostanziale è estremamente rilevante, pur mancando

un’immediata applicabilità, rinviata a successive norme

tecniche. (tratto da [27], [5])

Per completezza, è utile sapere che il governo americano

impedisce l’esportazione di software di cifratura che utilizzi

chiavi di lunghezza tale da garantire la resistenza del cifrario

per un periodo relativamente lungo. Un’analoga limitazione non

si applica agli algoritmi di generazione e verifica di firme

elettroniche a patto che questi non siano modificabili in modo

da renderli utilizzabili per la cifratura.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 12 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-12-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

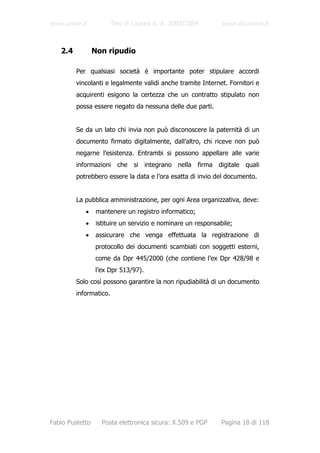

Come anticipato, la certificazione elettronica consiste

nell’utilizzare tecniche che consentano di attribuire a documenti

elettronici la stessa validità degli analoghi cartacei e, se

possibile, maggior sicurezza: mentre un documento cartaceo

può essere manomesso e spacciato per autentico, con la

certificazione elettronica ogni alterazione viene evidenziata, sia

esso un documento testuale o un qualsiasi file binario.

I nemici più comuni contro cui si vuole predisporre adeguate

contromisure sono riassunte nella successiva tabella (da [39]):

Avversario Scopo

Studente Divertirsi curiosando nella posta altrui

Hacker Verificare i sistemi di sicurezza; rubare dati

Venditore Pretendere di rappresentare tutta Europa

Scoprire il piano strategico di mercato di un

Uomo d’affari

concorrente

Ex dipendente Vendicarsi per esser stato licenziato

Cassiere Appropriarsi del denaro di una società

Negare una promessa fatta a un acquirente

Agente di cambio

per email

Truffatore Rubare numeri di carta di credito

Spia Scoprire la forza militare di un nemico

Terrorista Rubare segreti per una guerra batteriologica

Per proteggere, cioè rendere sicuro, si intende predisporre

contromisure di protezione per i rischi specifici.

Rischio Requisito

Frode Autenticazione

Intercettazioni non autorizzata Riservatezza/Segretezza

Modifica dati Integrità

Diniego Non ripudio

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 15 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-15-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

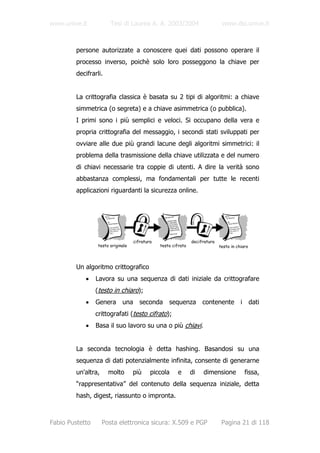

Scopo di questo elaborato è analizzare le tecniche per

proteggere le comunicazioni di informazioni tra elaboratori

connessi in rete. Il modello di riferimento per reti di computer è

ISO-OSI (Open System Interconnection) dell’International

Standard Organization. Si compone di 7 livelli: fisico,

collegamento dati, rete, trasporto, sessione, presentazione,

applicazione. Per ognuno di questi livelli esistono tecnologie e

procedure, anche estreme, per rendere sicure le comunicazioni

e assieme partecipano al fine. Alcune proposte sono riassunte

da [39]:

Livello Procedure

in ambito militare le dorsali più critiche vengono

Fisico racchiuse in condotte sigillate contenenti gas

Argo ad alta pressione (un po’ drastico, in realtà)

su una rete punto a punto è possibile codificare

ogni pacchetto appena lascia una macchina e

decodificarlo appena arriva a destinazione,

Data Link lasciando all’oscuro i livelli superiori. Questa

soluzione fallisce se nel tragitto si attraversano

router: essi infatti devono decodificare i pacchetti

rendendoli vulnerabili agli attacchi

è possibile installare un firewall per accettare o

Rete

scartare pacchetti

è possibile codificare l’intera connessione da un

Trasporto

capo all’altro (da processo a processo)

Vari software e algoritmi. Solo in questo livello è

Applicazione

possibile garantire non ripudio e autenticazione

La tecnologia principale su cui si basano tutte le applicazioni

inerenti alla sicurezza è la “crittografia”. Con questo termine si

intende la tecnica per trasformare una sequenza di dati in

chiaro in un'altra sequenza apparentemente incomprensibile:

proteggere i dati originali rendendoli segreti. Solamente le

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 20 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-20-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Potremmo allora pensare di sostituire ogni lettera con un’altra

con distanza casuale secondo una funzione stabilita. Le possibili

chiavi sono ora una permutazione sulle 26 lettere dell’alfabeto:

26!≈4*1026 ma con le attuali tecniche (analisi della frequenza

delle lettere) la crittoanalisi non è molto complessa.

In realtà gli algoritmi utilizzati sono ben altri e le chiavi che

utilizzano non sono numeri interi come nel nostro esempio ma

sequenze di bit.

Un tipico algoritmo di crittografia è RC2 con chiavi da 40 bit.

Tutte le possibili chiavi che si possono ottenere sono 240, circa

1012. Ci sono algoritmi che lavorano con chiavi da 168 bit, come

il Triple-DES: in questo caso il numero di chiavi possibili ha ben

51 cifre. Si è calcolato che, con i computer più potenti realizzati

al momento, il tempo necessario per provarle tutte è maggiore

del tempo che rimane al Sole prima di spegnersi. (cit. [1])

La debolezza di questo algoritmo sta nella necessità di dover

trasmettere la chiave segreta in chiaro e nell’uso ripetuto della

stessa: se una spia non ha intercettato la chiave durante la

trasmissione, ha comunque molto tempo per poterla trovare.

La riservatezza del messaggio si basa sul fatto che la chiave

segreta è stata scambiata in un momento diverso rispetto al

messaggio e che questa non è stata intercettata.

Con n (grande) destinatari, avere una chiave segreta per

ognuno di essi è impensabile, nell’ordine di O(n2), così come

averne una condivisa tra più utenti renderebbe inutile la

cifratura. A tale scopo sono stati realizzati gli algoritmi

crittografici a chiave asimmetrica, o pubblica.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 24 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-24-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

3.2 Algoritmi crittografici asimmetrici

Pubblicati per la prima volta su “Le Scienze” nel 1976 da

Whitfield Diffie e Martin Hellman, gli algoritmi a chiave pubblica

si basano su una coppia di chiavi: pubblica e privata. La chiave

privata non viene mai scambiata mentre quella pubblica è nel

nostro interesse diffonderla. Quello che si cifra con l’una lo si

decifra con l’altra; per cifrare un testo si utilizza la chiave

pubblica del destinatario, per firmare quella privata del

mittente. Nel caso di cifratura:

Algoritmo asimmetrico Algoritmo simmetrico

Creazione il destinatario genera una il destinatario genera una

chiavi coppia di chiavi, KU e KR. chiave.

Invio il destinatario invia o pubblica il destinatario invia la chiave

chiavi la chiave KU al mittente per al mittente per crittografare i

crittografare i dati. dati.

Crittografia il mittente utilizza la chiave il mittente utilizza la chiave

dati KU con un algoritmo appena ricevuta per

asimmetrico per crittografare crittografare il messaggio da

il messaggio da inviare. inviare.

Invio dati i dati cifrati vengono inviati al i dati cifrati vengono inviati al

destinatario. Nessuno può destinatario. Se qualcuno

decodificare il messaggio avesse messo le mani sulla

perché solamente il chiave precedentemente

destinatario possiede la inviata potrebbe decodificare

chiave KR per farlo. i dati.

Decodifica il destinatario usa la chiave il destinatario usa la chiave

dati KR con l'algoritmo con l'algoritmo simmetrico

asimmetrico giusto per giusto per decodificare i dati.

decodificare i dati.

Quindi con l’uso di algoritmi crittografici asimmetrici l'unica

chiave capace di decodificare (KR), non è mai trasmessa.

Circola solo la chiave KU, che non permette di decodificare

nulla! Da ciò derivano i nomi chiave pubblica (KU) e chiave

privata (KR). (notazione da [37]).

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 25 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-25-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

confrontando i risultati con le frequenze assolute dell’alfabeto

della lingua italiana, cercando di isolare delle coppie o terzine di

lettere che si ripetono associandole a dei trigrammi conosciuti,

si può ricostruire il messaggio originale.

Come esempio si decifrari un testo abbastanza lungo (tratto da

[36]) in cui accenti e punteggiatura sono spariti.

FQVBZQSDUFVU A HZGESUDA ZUSQVANA QSSQ

VZQCDACCAGFU U QSSQ RGFCUZNQMAGFU TUSS

AFIGZDQMAGFU CGFG NURRPA LBQFVG AS SAFOBQOOAG U

QSRBFU TUSSU CRZAVVU HAB QFVARPU Q FGA

HUZNUFBVU A OUZGOSAIARA UOAMAQFA G S UEZQARG

RSQCCARG DGCVZQFG CGSBMAGFA AFOUOFGCU U

RGFVZQCVQFVA TA QSRBFA TA LBUA HZGESUDA SQ

FGMAGFU TA ZATGFTQFMQ CUDEZQ UCCUZ CVQVQ

QIIUZZQVQ DGSVG HZUCVG RGF QSRBFU TUSSU CBU HAB

ADHGZVQFVA ADHSARQMAGFA RGDU TADGCVZQ QT

UCUDHAG S AFNUFMAGFU TUSSQ CVUFGOZQIAQ Q ZGDQ

FUS HZADG CURGSG QNQFVA RZACVG QFRPU SQ

CBIIARAUFMQ TA BF RGTARU TA TBU CADEGSA HUZ

ZUOACVZQZU S AFIGZDQMAGFU CUDEZQ UCCUZ CVQVQ

RGDHZUCQ TQ OZQF VUDHG RGDU CA HBG NUTUZU TQSS

QSIQEUVG RUSVARG GOQD Q BF QSVZG QCHUVVG TUSSQ

VZQCDACCAGFU TUSS AFIGZDQMAGFU IB TUTARQVQ

DGSVQ QVVUFMAGFU OAQ FUSSQ EAEEAQ SQ CUOZUVUMMQ

TUSSQ RGDBFARQMAGFU BFG TUA HZADA RGTARA

RAIZQVA U QVVZAEBAVG Q OABSAG RUCQZU U DGSVA

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 28 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-28-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

L’uso di algoritmi di hash non permette la falsificazione dei

certificati digitali. In ogni certificato è incluso l'hash calcolato

dall'autorità di certificazione che lo ha emesso. Qualsiasi

modifica al certificato sarebbe immediatamente scoperta.

Attualmente vengono utilizzati principalmente 3 algoritmi: MD2

[11], MD4 [34], MD5 [12] a 128 bit. Una variante potenziata

dell’algoritmo MD5 è l’algoritmo SHA-1 [18], sviluppato nel

1993 presso il NIST (National Institute of Standards and

Technology), che produce un codice a 160 bit.

3.5 Firma

Attraverso gli algoritmi a chiave pubblica si può effettuare

anche un’operazione di firma digitale del messaggio: si

utilizzano le chiavi inversamente alla cifratura, ossia la chiave

privata per firmare e quella pubblica per verificarne la validità.

chiave privata chiave pubblica

firma

testo originale testo firmato testo verificato

verifica

Tale operazione permette ad un destinatario di verificare

l’autenticità delle informazioni originate dal mittente; inoltre si

ha modo di verificare che le informazioni non siano state

modificate durante il percorso di consegna.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 34 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-34-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

La chiave privata, non essendo mai condivisa, non richiede un

contenitore, ma deve essere archiviata in modo sicuro, magari

protetta con password.

Le firme digitali annesse certificano che le informazioni

contenute sono attestate dal firmatario (altro soggetto o

autorità).

4.1 Distribuzione di certificati

Come detto, lo scopo principale dei certificati digitali è quello di

far corrispondere ai dati personali del soggetto, la sua chiave

pubblica, indispensabile per ricevere messaggi crittografati e

per permettere la verifica della nostra firma digitale a chi la

riceve. Per questo motivo la distribuzione capillare dei certificati

è importantissima e, a differenza di quanto avviene con la

crittografia simmetrica, non è necessario un canale sicuro.

In questo senso, la distribuzione può avvenire:

• manualmente (scambio di email, dischetti, …)

• tramite infrastrutture dedicate (Key Server, …)

4.1.1 Certificate Server

Server di certificati sono dei semplici contenitori online di

certificati digitali; permettono di inserire o scaricare e la loro

architettura è spesso basata su Directory Server LDAP

(Lightweight Directory Access Protocol, vedi glossario),

piuttosto che su database relazionali.

I directory server LDAP (qualche esempio in [26]) privilegiano

la velocità di ricerca e prevedono linguaggio di interrogazione

molto semplice; sono un’ottima scelta quando le letture sono

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 39 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-39-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

prevedibilmente più frequenti delle scritture e i dati in esso

contenuti non variano di frequente.

I Certificate Server sono spesso orientati a fornire ulteriori

servizi a garanzia della security policies delle aziende, come

accettare solo chiavi che rispondano a determinati requisiti.

4.1.2 Keyserver

Usato dagli utenti PGP, ha funzionalità molto simili a quelle di

un Certificate Server. È un punto di raccolta e distribuzioni di

chiavi pubbliche. Riceve le chiavi pubbliche da parte degli utenti

PGP e le inserisce nel proprio database.

Quando riceve una richiesta, invece, il server consulta il suo

database e, se presente, restituisce la chiave pubblica trovata.

Il keyserver fornisce agli utenti un indice; utilizza nomi e

indirizzi email per ritrovare le chiavi desiderate cosicché

chiunque possa firmare la nostra chiave pubblica presente nel

keyserver modificando la fiducia ad essa associata.

Naturalmente è possibile creare keyserver privati (tramite

l’apposito software PGP Keyserver Enterprise Edition Version)

per una ristretta selezione di utenti ma è altresì opportuno

pubblicare la propria chiave su keyserver conosciuti e

facilmente individuabili (keyservers pgp sono in [26]).

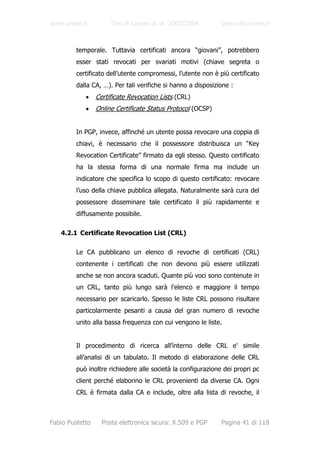

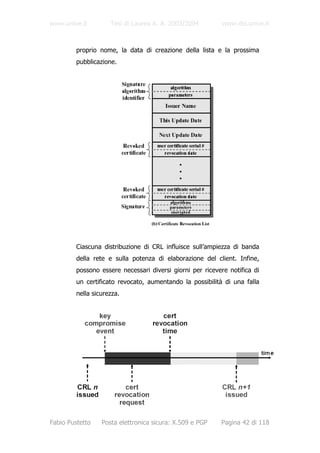

4.2 Revoca di Certificati Digitali

Come i documenti d’identità rilasciati dal nostro comune, anche

i certificati digitali hanno una scadenza. Per sapere se un

certificato è ancora valido bisogna verificarne il termine

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 40 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-40-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Il sistema operativo rappresenta la posizione più appropriata

per l'implementazione di un'infrastruttura PKI. I sistemi

operativi ospitano normalmente numerose infrastrutture come

quella di stampa (per l'invio dei documenti alla stampante) e

quella per il servizio di gestione dei file (per il recupero dei file

dalle aree di memorizzazione condivise). In entrambi gli

esempi, il sistema operativo rende disponibile una funzionalità

per l'utilizzo semplice e trasparente di un servizio di rete,

proprio come nel caso della PKI.

Windows e Unix/Linux offrono notevoli possibilità per la

configurazione di PKI.

Nelle versioni di Windows professionali (NT, XP Professional,

2000 Server, 2003 Server) ci sono funzionalità integrate come il

server ISS (Internet Information Services), Active Directory™ e

l'area di lavoro MMC (Microsoft Management Console).

L'infrastruttura PKI di Windows 2000 si basa su quattro

elementi cardine (come definito in [22]):

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 47 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-47-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

• Interoperabilità: supporto dello scambio di messaggi,

certificati e servizi con altri componenti standard PKI

o Si supportano standard aperti e indipendenti dal

produttore, spesso definiti da enti quali W3C o

IETF.

• Sicurezza: garantita sia da algoritmi di protezione e

procedure affidabili

o Componenti inaffidabili in PKI possono creare più

danni della mancanza dell’infrastruttura stessa.

o Algoritmi affidabili, sicuri e conosciuti come RSA,

MD5 e SHA-1 per crittografia e firma, ma anche

SSL o IPSec per le comunicazioni.

• Flessibilità: possibilità di configurare la PKI in modo da

soddisfare al meglio le esigenze organizzative specifiche

di un'azienda con un impegno minimo

o Modelli di CA autonoma e globale, riduzione dei

costi e maggiore protezione in base alle esigenze.

• Semplicità di utilizzo per amministratori di PKI, utenti

finali che ricevono e utilizzano i certificati e sviluppatori

che creano applicazioni abilitate all'uso della PKI

o componenti incorporati nella piattaforma, il più

possiblile automatici e integrati con gli altri

strumenti utilizati da utenti e amministratori.

Linux si basa su pacchetti di terze parti da installare. Ci sono

vari progetti in corso, tra i quali ElyCA [30] e OpenCA [32].

Entrambi i progetti si basano su altri pacchetti necessari:

• Apache: il web server più famoso e l’estensione per la

sicurezza ApacheSSL (vedi [29])

• OpenSSL: toolkit crittografico (vedi [33])

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 48 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-48-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

I Certificati Digitali possono avere credenziali molto elevate se

rilasciati e firmati da CA di nota autorevolezza; se oltretutto

sono iscritte nell’apposito elenco pubblico mantenuto dalla

CNIPA (Centro Nazionale per l’Informatica nella Pubblica

Amministrazione), tali certificati hanno validità legale (vedi §1.1

e [5]). I certificati X.509 vengono rilasciati dalle PKI.

4.4 Web of Trust (WoT)

Usato solitamente da PGP, Web of Trust (Rete di Fiducia) è un

termine usato per descrivere le relazioni di fiducia esistenti tra

un gruppo di chiavi, secondo il modello “horizontal trusting”,

senza avere una catena di certificazione gerarchica in cui si

deve conoscere ogni singolo emettitore ma una cooperazione

orizzontale tra gli stessi utenti dell’applicazione. Questo è

necessario in progetti come PGP, appunto, nei quali i certificati

vengono emessi dal possessore stesso e non da un’autorità

fidata.

Come per PKI con i certificati X.509, WoT si prefigge lo scopo di

risolvere il problema di autenticazione della chiave pubblica,

quindi il legame con il relativo nome utente: devo verificare la

firma di una email ricevuta, necessito della chiave pubblica del

mittente, ma come posso essere sicuro che sia veramente sua?

Per verificare l’autenticità della chiave pubblica del mittente, le

alternative sono:

1. Chiedo conferma della chiave pubblica per telefono,

supponendo di conoscere la sua voce;

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 49 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-49-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

della chiave pubblica B poiché conosce C che ne ha autenticato

la chiave.

Ogni chiave valida in possesso dell’utente A può autenticata da

egli stesso o da qualcun altro; ogni chiave non valida non può

essere un certificatore fidato per altre chiavi.

Esistono progetti sperimentali che consentono di generare grafi

simili; uno di essi è Graphviz (AT&T Labs-Research, [10]).

4.4.1 Signing party: un esempio

(tratto da [3])

Un key signing party è una riunione di persone che usano il

sistema di crittografia PGP, durante la quale ogni partecipante

ha la possibilità di firmare la chiave degli altri. I key signing

party aiutano in modo consistente a estendere la propria rete

della fiducia, inoltre offrono un'opportunità per discutere di

questioni sociali e politiche che riguardano la crittografia forte,

la sovranità e le libertà individuali, dell'implementazione di

tecnologie crittografiche, o perfino degli sviluppi futuri del

software libero per la crittografia.

Poniamo che Alice e Bob creino delle chiavi PGP e organizzino

un key signing party. Durante il party, Alice e Bob verificano

ognuno le chiavi dell'altro e successivamente le firmano. Poiché

PGP firma automaticamente le chiavi pubbliche che genera

usando la chiave privata associata, Alice e Bob avranno almeno

due firme che indicano che la chiave appartiene veramente a

loro: la chiave di Alice è stata firmata da Alice stessa e da Bob,

così pure per la chiave di Bob. In seguito Alice e Bob conoscono

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 51 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-51-320.jpg)

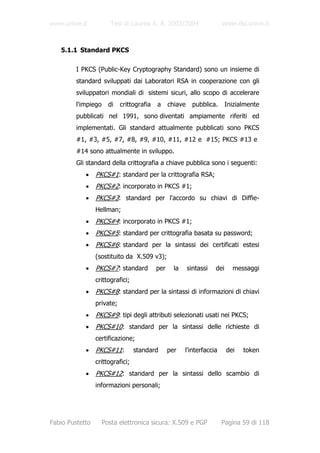

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

• PKCS#13: standard per la crittografia basata su curve

ellittiche;

• PKCS#14: standard per la generazione di numeri

pseudo-casuali;

• PKCS#15: standard del formato delle informazioni di

token crittografici.

PKCS lascia ampio spazio per future espansioni. La maggior

parte degli oggetti definiti dal PKCS hanno un numero di

versione per permettere la compatibilità con le revisioni future.

Diversi oggetti hanno anche spazio per attributi arbitrari che

portano informazioni addizionali non direttamente indirizzate dal

PKCS. Gli standard PKCS #6 e #9 sono citati nella normativa

che definisce il formato dei certificati [5].

Lo standard dei certificati PKCS#6 descrive una sintassi per i

certificati estesi. Un certificato esteso consiste di un certificato

X.509 a chiave pubblica e un insieme di attributi, firmati

dall'emittente del certificato X.509 a chiave pubblica. Gli

attributi e i certificati a chiave pubblica X.509 inclusi possono

essere verificati con una singola operazione a chiave pubblica, e

se necessario, un certificato ordinario X.509 può essere estratto

(ad esempio per Privacy-Enhanced Mail (PEM)). Lo scopo di

includere un insieme di attributi è di estendere il processo di

certificazione non solo alla chiave ma certificare anche altre

informazioni su di un dato utente, come l'indirizzo di posta

elettronica. Una lista, anche se non completa, di attributi è data

in PKCS#9.

Lo standard PKCS#9 definisce i tipi di attributi selezionati da

usare nei certificati estesi, definiti da PKCS#6, nei messaggi con

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 60 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-60-320.jpg)

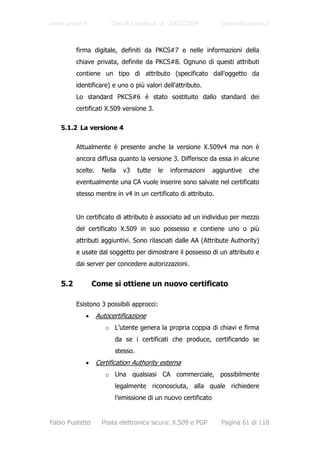

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

• Certification Authority interna

o Usato in ambito aziendale: la nostra azienda

funge da CA ed emette certificati per i propri

dipendenti. La richiesta di un nuovo certificato

può ricalcare la procedura che si fa con una CA

esterna

Se ci affidiamo ad una CA esterna (come Thawte [1] o VeriSign

[2]), accedendo al loro sito web, il browser genera casualmente

una coppia di chiavi e ne invia una, la pubblica, all’autorità di

certificazione.

In alterativa si deve produrre una richiesta di certificazione da

inviare alla CA unitamente alla chiave pubblica creata (mediante

un programma adatto all’algoritmo scelto: OpenSSL, per

esempio), secondo lo standard PKCS#10.

La chiave privata corrispondente a quella pubblica appena

inviata viene memorizzata in attesa della risposta. Non vengono

utilizzati particolari accorgimenti inerenti alla sicurezza durante

questa trasmissione poiché la chiave pubblica, come il nome

stesso dice, può anche circolare non cifrata su Internet senza

alcun problema.

Successivamente l’autorità di certificazione elabora la richiesta e

costruisce attorno alla chiave pubblica ricevuta un certificato:

aggiunge il nome e cognome della persona, il suo indirizzo

email, ed eventuali altri dati. Successivamente il certificato

viene firmato digitalmente con una chiave privata in possesso

dell’autorità di certificazione: il certificato diventa impossibile da

modificare per chiunque non possegga la chiave che,

ovviamente, è tenuta al sicuro.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 62 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-62-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

hash, firmato da un certificato di livello ancora più alto. La

catena si conclude quando si giunge al certificato principale

dell'autorità di certificazione, che spesso i sistemi operativi

considerano attendibile solo se precaricato.

Se l’utente che richiede la certificazione si reca di persona

presso qualche CA, esibendo la documentazione richiesta potrà

certificare in modo univoco non solo il legame chiave pubblica –

utente ma anche tutti i dati anagrafici della persona fisica (tra i

quali cognome, nome).

La sudafricana Thawte [1], ad esempio è una delle principali

autorità di Certificazione ed i suoi uffici sono presenti a Roma.

Per ottenere dei semplici certificati personali per firmare email e

ricevere messaggi cifrati, sarà sufficiente sottoscrivere la

proposta di certificati personal free nel loro sito ma per

certificazioni complete e professionali che attestino anche la

persona fisica, sarà necessario presentarsi nei loro sportelli con

la seguente documentazione (tratta da [1]):

• identification number, passport number, social security

number, driver licence number or tax number,

depending on your nationality

• Your full name and date of birth.

• Your employer's name, size and address (if you are

employed).

• Your home address and contact details.

• Your preferred currency

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 64 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-64-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

6 PGP

“Bless the man who made it,

and pray that he ain’t dead.

He could’ve made a milion

If he’d sold it to the feds,

But he was hot for freedom;

He gave it out for free.

Now every common citizen’s got PGP”

Dalla canzone “P.G.P.” di Lesile Fish [23]

“Benedici l'uomo che l’ha fatto

e prega che non muoia.

Avrebbe potuto fare un milione (di dollari),

se l'avesse venduto ai federali,

ma aveva molto a cuore la libertà;

lo distribuì gratuitamente.

Ora ogni comune cittadino possiede PGP”

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 68 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-68-320.jpg)

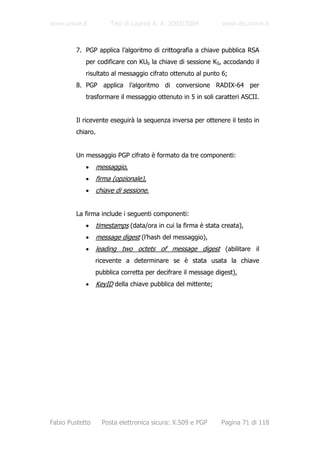

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

PGP è un toolkit crittografico nato dalla volontà di Philip

Zimmermann [40]. Disponibile per molte piattaforme

(Unix/Linux, DOS/Windows, Mac, …), è basato su algoritmi

freeware sicuri. Al momento, PGP 8.0.3 offre cinque tipi di

servizi:

Servizio Descrizione

Cifratura messaggio Il messaggio è cifrato con un algoritmo a chiave

(segretezza) simmetrica: CAST-128, IDEA o 3DES. La chiave di

sessione è cifrata con la chiave pubblica usando

l’algoritmo RSA o Diffie Hellman

Firma digitale Viene creato un hash del messaggio (con algoritmo

(autenticazione) SHA-1 o MD5) e cifrato con la chiave privata del

mittente (con l’algoritmo RSA o DH)

Compressione Il testo in chiaro viene compresso con l’algoritmo

freeware ZIP prima di essere cifrato. Risparmio di

banda e crittoanalisi più difficile (vedi applicazione

nelle figure precedenti)

Compatibilità e-mail Un messaggio cifrato è convertito in una stringa

ASCII (usando una conversione Radix-64). Questo

per rendere i messaggi leggibili anche da mail

agent testuali

Segmentazione Segmenta il messaggio in parti più piccole se le

dimensioni sono importanti

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 69 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-69-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Perdere il private key ring significa non poter più decifrare i

messaggi cifrati con la nostra chiave pubblica. È buona norma

tenerne almeno una copia di backup, ovviamente lontano da

occhi indiscreti.

Struttura del Private Key Ring

Timestamp Ti Data/ora in cui è stata

generata la coppia di chiavi

Key ID KUi mod 264 I 64 bit meno significativi della

chiave pubblica dell’utente

Public Key KUi Chiave pubblica dell’utente

Encrypted Private Key EH(Pi)[Kri] La chiave privata. Il campo è

cifrato

User ID User i Tipicamente l’indirizzo e-mail

Struttura del Public Key Ring

Timestamp Ti Data/ora inserimento nuova

entry

Key ID KUi mod 264 I 64 bit meno significativi della

chiave pubblica dell’entry

Public Key KUi Chiave pubblica dell’entry

Owner Trust Trust_flag i Vedi § 6.3

User ID User I Proprietario della chiave

pubblica

Key Legitimacy Trust_flag I Vedi § 6.3

Signature(s) Vedi § 6.3

Signature Trust(s) Vedi § 6.3

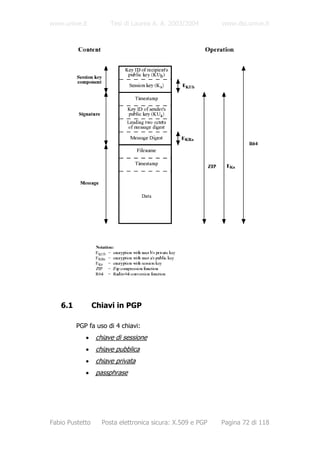

6.2 Generazione messaggi

Assumiamo che il messaggio sia firmato e cifrato e per

semplicità ignoriamo compressione e conversione in ASCII

Mittente:

1. firma del messaggio

• PGP recupera la chiave privata del mittente dal private

key ring tramite UserID

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 74 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-74-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

• PGP ricalcola il message digest del messaggio e lo

confronta con quello ricevuto. Se sono uguali, il

messaggio è autentico.

6.3 Horizontal Trusting = fiducia

Il problema maggiore della crittografia a chiave asimmetrica è

quello di proteggere la nostra chiave pubblica dalle

manomissioni. Stallings in [37] descrive bene il problema.

L’utente A deve aggiornare il proprio public key ring che

contiene già una chiave attribuita a B ma che in effetti è di C.

Questo può accadere se, per esempio, A ha scaricato la chiave

da un BBS (bulletin board system) che B usa per distribuire la

chiave che però è stata compromessa da C. In questo caso:

• C può spedire messaggi ad A con la firma di B

• I messaggi cifrati da A a B possono esser letti da C

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 76 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-76-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Dopo l’analisi delle 2 implementazioni principali sulla sicurezza

delle email, è arrivato il momento di scoprirne l’uso pratico e

capire quale risolve le nostre esigenze.

Nei due prossimi paragrafi si spiega come si producono

certificati di tipo X.509v3 e PGP mentre nel terzo si trarranno le

conclusioni, sul perché e per chi è preferibile l’una o l’altra

soluzione. Negli esempi il certificato X.509 è stato prodotto in

Linux, mentre il certificato PGP in Windows, ma è possibile fare

l’inverso.

La versione di Windows Installata è Windows XP Professional,

versione 2002 in Italiano con Service Pack 1, tutto con regolare

licenza Microsoft MSDN-AA. La versione Linux, invece, è la

francese Mandrake 9.2, installata dalle immagini ISO scaricabili

gratuitamente dal sito web del distributore [20].

7.1 Produrre un certificato X.509v3

I certificati X.509v3 hanno valore legale se emessi da una CA

conosciuta e certificata. Per ottenere quindi benefici di questo

tipo non è possibile esibire una certificazione auto prodotta.

Le CA più importanti mettono a disposizione anche una

caratteristica aggiuntiva: possono certificare non solo la

corrispondenza nome-chiave ma anche nome-“persona fisica”;

per questo è necessario che l’individuo si presenti di persona

negli uffici della CA con documenti d’identità validi.

Ottenere un semplice certificato per uso personale da una CA è

molto facile: non si deve fare nulla di particolarmente gravoso,

solo rispondere a qualche domanda sul sito web del

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 84 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-84-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

disposizione sistemi Operativi quali Windows NT/2000/XP/2003.

mentre qualsiasi distribuzione di Linux fa al caso nostro.

In entrambi i casi, si debbono installare dei pacchetti aggiuntivi

che permettono la realizzazione di un Server per l’emissione, la

manutenzione e la distribuzione di certificati. In questo capitolo

ci concentreremo solo sull’emissione, quindi non dell’intera PKI.

7.1.1 Installare una PKI in Windows

La stesura di questo paragrafo attinge preziose informazioni dal

sito Microsoft [22]. Per creare un certificato digitale X.509v3 è

sufficiente impersonare una CA ma per mantenere una vera PKI

si deve installare un server LDAP o un’Active Directory che

permetta la gestione di tutti i certificati (distribuzione, gestione

richieste … )

Windows XP (come anche 2000/2003) include un'infrastruttura

a chiave pubblica completa in grado di garantire tutti i vantaggi

della crittografia a chiave pubblica, è incorporata nel sistema

operativo ed è totalmente integrata nelle normali attività di

gestione della rete.

I componenti principali della PKI di Windows sono:

• Servizi certificati, uno dei servizi di base del sistema

operativo che consente alle aziende di agire in qualità di

autorità di certificazione e di emettere e gestire i propri

certificati digitali

• Active Directory™, uno dei servizi di base del sistema

operativo per la centralizzazione delle risorse di rete e

che funge da servizio di pubblicazione nell'ambito della

PKI.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 86 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-86-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

7.1.2 Installare una PKI in Linux

Per implementare una semplice CA in Linux è necessario

installare un pacchetto che permetta di gestire connessioni

sicure di tipo SSL. OpenSSL [33] e ApacheSSL [29] fanno al

caso nostro.

OpenSSL, utilizzato dallo stesso Apache, è un toolkit

crittografico che implementa i protocolli SSL (Secure Socket

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 88 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-88-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

tar xvzf apache_1.3.24.tar.gz

cd apache_1.3.24

tar xvzf ../apache_1.3.24+ssl_1.48.tar.gz

./FixPatch

./configure --prefix=DIR*

./configure --prefix=DIR* --enable-

module=rewrite --enable-shared=rewrite

make

make install

ln -s DIR*/conf/httpsd.conf

DIR*/conf/httpd.conf

* DIR dovrà essere sostituita con la directory

in cui si vuole installare Apache.

Al termine della procedura dovrebbe comparire la seguente

schermata, altrimenti vuol dire che l'installazione non è andata

a buon fine!

make[1]: Leaving directory `/data/server/apache_1.3.9'

+-------------------------------------------------------

| You now have successfully built and installed the

|

| Apache 1.3 HTTP server. To verify that Apache actually

|

| works correctly you now should first check the

|

| (initially created or preserved) configuration files

|

|

|

| DIR/conf/httpsd.conf

|

|

| and then you should be able to immediately fire up

|

| Apache the first time by running:

|

| DIR/bin/httpsdctl start

|

| Thanks for using Apache. The Apache Group

|

| http://www.apache.org/

|

+-------------------------------------------------------

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 90 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-90-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

meno macchinoso produrre un certificato valido per i nostri

scopi.

L’ultima versione di PGP attualmente disponibile è la 8.0.3,

scaricabile gratuitamente (con funzionalità limitate) per uso non

commerciale dal sito del produttore [25].

In Windows, ma anche in Linux, basterà avviare l’eseguibile

(exe o rpm) perché il Wizard guidi l’utente nell’installazione e

nella creazione della prima coppia di chiavi (si dovranno fare

delle scelte, come algoritmi preferiti o dimensione delle chiavi,

ma i valori predefiniti vanno benissimo, oltre alla già citata

passphrase).

A questo punto il nostro keyrings è pronto all’uso. Il ponte di

comando PGP è la piccola icona (lucchetto) sulla barra di menù.

PGPtray

Tramite questa icona si accedono a tutti i servizi a disposizione.

Quello che a noi interessa è PGPkeys per vedere i certificati di

altri utenti in nostro possesso e PGPmail per usufruire dei

servizi di cifratura e firma.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 96 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-96-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Nell’utilizzo corrente, certificati PGP e X.509 differiscono in:

PGP X.509

Certificati personali prodotti dagli Certificati emessi da Autorità di

stessi possessori della chiave privata Certificazione professionali

Certificati (chiave pubblica) Certificati autenticati dalla gerarchia

autenticati dagli utenti stessi (o di Autorità di Certificazione

gruppi di utenti)

Cifratura di file (non solo email) Possibilità di certificare anche la

persona fisica

Può essere difficile scoprire false Facile veirifcare autenticità della

autenticazioni firma

Meccanismo di tolleranza agli errori Possibilità di attribuire valore legale

nel caso in cui utenti nella nostra ai certificati firmati

rete di fiducia non siano in grado di

autenticare in sicurezza.

Compressione degli oggetti cifrati Difficile mantenere PKI

Charles Breed (vedi [17]), riassume così le principali differenze

tra i due tipi di certificati: X.509 è stato definito nel 1988 da

ISO/IEC/ITU con una struttura rigida, codificata in ASN.1, e un

singolo emittente (CA). PGP, invece, è nato dalla volontà di un

uomo (Philiph Zimmermann) con l’aiuto della comunità Open

Source (solo ora PGP è nelle mani di IETF con il gruppo Open-

PGP) e si può considerare come un contenitore di firme su

specifici attributi.

X.509 è legato al directory service X.500, anche se ora può

usare il protocollo LDAP per accedere ai certificati, così come

PGP.

In sintesi, i certificati digitali sono una piccola ma fondamentale

componente della grande struttura PKI

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 100 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-100-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

APPENDICE

Legenda delle notazioni usate nelle figure

Ks = chiave di sessione

KUa = chiave pubblica di A

EC = cifratura convenzionale

DC = decifratura convenzionale

|| = concatenazione

KRa = chiave privata di A

EP = cifratura a chiave pubblica

DP = decifratura a chiave pubblica

H = funzione di Hash

Z = compressione con algoritmo ZIP

R64 = conversione al formato ASCII

Algoritmo di Diffie-Hellman

Nel 1976 Diffie ed Hellman hanno descritto un protocollo per lo

scambio di una chiave segreta sopra un canale insicuro; il

protocollo, utilizzato da due interlocutori A e B, può essere

descritto come segue:

A e B scelgono un insieme di interi G=[0,N-1] pubblicamente ed

un suo elemento s.

A sceglie in modo casuale un elemento a di G, calcola

sa mod N e lo invia a B.

B sceglie in modo casuale un elemento b di G, calcola

sb mod N e lo invia ad A.

A, ricevuto sb, calcola K= (sb)a mod N.

B, ricevuto sa, calcola K= (sa)b mod N.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 104 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-104-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

In questo modo entrambi gli interlocutori possiedono la chiave

K ma sopra il canale insicuro sono stati trasferiti solo N, s,

samod N ed sbmod N che non consentono di ricostruire K. In

realtà la determinazione di a noti s ed sa richiede la soluzione

del problema del logaritmo discreto che consiste nella

determinazione dell’intero che corrisponde al logaritmo in una

base intera di un intero di cui è noto solo resto della divisione

rispetto al modulo N. Tale problema è computazionalmente

difficile.

Algoritmo RSA

Proposto nel 1978 da Rivest, Shamir e Adleman [35], da cui il

nome, è il primo sistema di crittografia a chiavi pubbliche

basato sui concetti proposti da Diffie ed Hellman ed è anche

quello attualmente più diffuso ed utilizzato.

Il metodo si basa sulla fattorizzazione di interi di grandi

dimensioni e per utilizzarlo ciascun interlocutore deve compiere

le seguenti azioni:

Scegliere due grandi interi p e q che siano primi; il loro prodotto

corrisponde al valore di N utilizzato nel calcolo del modulo nelle

operazioni di codifica e decodifica.

Scegliere un intero c, primo rispetto ad T=(p-1)*(q-1), da

utilizzare quale chiave pubblica di codifica Kp.

Calcolare l’intero d per il quale risulta c*d mod T=1, che verrà

usato come chiave segreta di decodifica Ks.

Rendere pubblici N e la chiave Kp=c.

Il messaggio cifrato X corrispondente ad un messaggio M si

ottiene dalla relazione:

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 105 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-105-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

X = Mc mod N

mentre la decodifica avviene secondo la relazione:

Xd mod N = (Mc mod N)d mod N = Mcd mod N = M.

La sicurezza dello RSA è affidata alla difficoltà di determinare i

fattori primi di un intero quando questo è molto grande,

difficoltà che aumenta in modo esponenziale al crescere del

numero di bit usati per la chiave.

Comandi principali di OpenSSL

I comandi di OpenSSL più importanti per gestire un server PKI

sono:

x509: utility per certificati multi purpose. Può essere usato per

visualizzare informazioni sul certificato, convertire certificati in

altre forme, firmare certificati come una piccola CA oppure

modificare la gerarchia del certificato.

openssl x509 [-inform DER|PEM|NET] [-outform

DER|PEM|NET] [-keyform DER|PEM] [-CAform

DER|PEM] [-CAkeyform DER|PEM] [-in filename] [-

out filename] [-serial] [-hash] [-subject] [-

issuer] [-nameopt option] [-email] [-startdate]

[-enddate] [-purpose] [-dates] [-modulus] [-

fingerprint] [-alias] [-noout] [-trustout] [-

clrtrust] [-clrreject] [-addtrust arg] [-

addreject arg] [-setalias arg] [-days arg] [-

set_serial n] [-signkey filename] [-x509toreq]

[-req] [-CA filename] [-CAkey filename] [-

CAcreateserial] [-CAserial filename] [-text] [-

C] [-md2|-md5|-sha1|-mdc2] [-clrext] [-extfile

filename] [-extensions section] [-engine id]

req: crea ed elabora richieste di certificati nel formato

PKCS#10. Può anche creare certificati self signed per usarli

come root CA.

openssl req [-inform PEM|DER] [-outform

PEM|DER] [-in filename] [-passin arg] [-out

filename] [-passout arg] [-text] [-pubkey] [-

noout] [-verify] [-modulus] [-new] [-rand

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 106 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-106-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

file(s)] [-newkey rsa:bits] [-newkey dsa:file]

[-nodes] [-key filename] [-keyform PEM|DER] [-

keyout filename] [-[md5|sha1|md2|mdc2]] [-

config filename] [-subj arg] [-x509] [-days n]

[-set_serial n] [-asn1-kludge] [-newhdr] [-

extensions section] [-reqexts section] [-utf8]

[-nameopt] [-batch] [-verbose] [-engine id]

pkcs12: permette di creare e analizzare file PKCS#12, usati da

molti programmi, inclusi Netscape, MSIE e MS Outlook.

openssl pkcs12 [-export] [-chain] [-inkey

filename] [-certfile filename] [-name name] [-

caname name] [-in filename] [-out filename] [-

noout] [-nomacver] [-nocerts] [-clcerts] [-

cacerts] [-nokeys] [-info] [-des] [-des3] [-

idea] [-nodes] [-noiter] [-maciter] [-twopass]

[-descert] [-certpbe] [-keypbe] [-keyex] [-

keysig] [-password arg] [-passin arg] [-passout

arg] [-rand file(s)]

ca: la minima applicazione per una CA. Può essere usato per

firmare certificati in vari formati e generare liste CRL. Mantiene

un database testuale di certificati distribuiti e del loro stato.

openssl ca [-verbose] [-config filename] [-name

section] [-gencrl] [-revoke file] [-crl_reason

reason] [-crl_hold instruction] [-

crl_compromise time] [-crl_CA_compromise time]

[-subj arg] [-crldays days] [-crlhours hours]

[-crlexts section] [-startdate date] [-enddate

date] [-days arg] [-md arg] [-policy arg] [-

keyfile arg] [-key arg] [-passin arg] [-cert

file] [-selfsign] [-in file] [-out file] [-

notext] [-outdir dir] [-infiles] [-spkac file]

[-ss_cert file] [-preserveDN] [-noemailDN] [-

batch] [-msie_hack] [-extensions section] [-

extfile section] [-engine id]

Lo script perl CA.pl è un’interfaccia amichevole per le

applicazioni di OpenSSL. Fornisce i relativi argomenti al

comando openssl per alcune operazioni certificate. È stato

creato per semplicizzare il processo di creazione e gestione dei

certificati con l’uso di semplici opzioni.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 107 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-107-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

CA.pl [-?] [-h] [-help] [-newcert] [-newreq] [-

newreq-nodes] [-newca] [-xsign] [-sign] [-

signreq] [-signcert] [-verify] [files]

Es: creo una CA, creo una richiesta, firmo la richiesta e creo il

file PKCD#12 che contiene il certificato:

CA.pl -newca

CA.pl -newreq

CA.pl -signreq

CA.pl -pkcs12 "My Test Certificate"

Log emissione certificati

[fabio@localhost fabio]$ openssl genrsa -des3 -

out fabio.key 1024

Generating RSA private key, 1024 bit long

modulus

......++++++

..........++++++

e is 65537 (0x10001)

Enter PEM pass phrase:

Verifying password - Enter PEM pass phrase:

[fabio@localhost fabio]$ openssl req -new -key

fabio.key -out fabio.csr

Using configuration from

/usr/lib/ssl/openssl.cnf

Enter PEM pass phrase:

You are about to be asked to enter information

that will be incorporated

into your certificate request.

What you are about to enter is what is called a

Distinguished Name or a DN.

There are quite a few fields but you can leave

some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:IT

State or Province Name (full name) [Some-

State]:Italia

Locality Name (eg, city) []:Venezia

Organization Name (eg, company) [Internet

Widgits Pty Ltd]:Università Ca' Foscari

Organizational Unit Name (eg, section)

[]:dipartimento di Informatica

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 108 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-108-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Common Name (eg, YOUR name) []:Fabio Pustetto

Email Address []:fpustett@dsi.unive.it

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:studente

[fabio@localhost fabio]$ openssl genrsa -des3 -

out CA.key 2048

Generating RSA private key, 2048 bit long

modulus

...............................................

....................+++

................+++

e is 65537 (0x10001)

Enter PEM pass phrase:

Verifying password - Enter PEM pass phrase:

[fabio@localhost fabio]$ openssl req -new -x509

-key CA.key -out CA.cert

Using configuration from

/usr/lib/ssl/openssl.cnf

Enter PEM pass phrase:

You are about to be asked to enter information

that will be incorporated

into your certificate request.

What you are about to enter is what is called a

Distinguished Name or a DN.

There are quite a few fields but you can leave

some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:IT

State or Province Name (full name) [Some-

State]:Italia

Locality Name (eg, city) []:Venezia

Organization Name (eg, company) [Internet

Widgits Pty Ltd]:Università Ca' Foscari

Organizational Unit Name (eg, section)

[]:dipartimento di Informatica

Common Name (eg, YOUR name) []:admin

Email Address []:info@dsi.unive.it

[fabio@localhost fabio]$ mkdir -p

demoCA/newcerts

[fabio@localhost fabio]$ touch demoCA/index.txt

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 109 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-109-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

[fabio@localhost fabio]$ echo '01' >

./demoCA/serial

[fabio@localhost fabio]$ openssl ca -keyfile

CA.key -cert CA.cert -in fabio.csr -out

fabio.cert

Using configuration from

/usr/lib/ssl/openssl.cnf

Enter PEM pass phrase:

Check that the request matches the signature

Signature ok

The Subjects Distinguished Name is as follows

countryName :PRINTABLE:'IT'

stateOrProvinceName :PRINTABLE:'Italia'

localityName :PRINTABLE:'Venezia'

organizationName :T61STRING:'Università

Ca' Foscari'

organizationalUnitName:PRINTABLE:'dipartimento

di Informatica'

[fabio@localhost fabio]$ less fabio.key >

fabio.pem

[fabio@localhost fabio]$ less fabio.cert >>

fabio.pem

[fabio@localhost fabio]$ openssl pkcs12 –export

–in fabio.pem –out fabio.p12 –name “Fabio

Pustetto”

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 110 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-110-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

GLOSSARIO

Active Directory

Rende disponibile un unico archivio per tutte le informazioni e

le credenziali della rete. La PKI di Windows 2000 utilizza

questo archivio per le informazioni sulle chiavi pubbliche. Il

vantaggio immediato è: nessun nuovo strumento da imparare,

nessun componente da installare o applicazione da gestire.

Questo aspetto è in netto contrasto con i componenti PKI che

creano propri archivi distinti per i dati dei certificati e degli

elenchi di certificati revocati. Con queste soluzioni si è costretti

a gestire database separati per i dati di utenti, computer e PKI

anziché conservarli in un unico archivio totalmente integrato.

Il servizio Active Directory supporta inoltre controlli di accesso

minuziosi, affinché gli amministratori possano selezionare

accuratamente gli utenti autorizzati a vedere, modificare e

copiare le informazioni della directory

Certificazione

Risultato della procedura informatica, applicata alla chiave

pubblica e rilevabile dai sistemi di validazione, mediante la

quale si garantisce la corrispondenza biunivoca tra chiave

pubblica e soggetto titolare cui essa appartiene, si identifica

quest'ultimo e si attesta il periodo di validità della predetta

chiave ed il termine di scadenza del relativo certificato, in ogni

caso non superiore a tre anni. ([5] art 1, h)

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 111 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-111-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Chiave di sessione

Chiave simmetrica temporanea che è valida solo per un breve

periodo. Una chiave di sessione è tipicamente un numero

casuale che può essere scelto da una delle due parti della

conversazione, da tutte e due le parti o da una terza parte

riconosciuta.

Chiave privata

Elemento della coppia di chiavi asimmetriche, destinato ad

essere conosciuto soltanto dal soggetto titolare, mediante il

quale si appone la firma digitale sul documento informatico o

si decifra il documento informatico in precedenza cifrato

mediante la corrispondente chiave pubblica. ([5] art 1, e)

Chiave pubblica

Elemento della coppia di chiavi asimmetriche destinato ad

essere reso pubblico, con il quale si verifica la firma digitale

apposta sul documento informatico dal titolare delle chiavi

asimmetriche o si cifrano i documenti informatici da

trasmettere al titolare delle predette chiavi. ([5] art 1, f)

Chiavi asimmetriche

Coppia di chiavi crittografiche, una privata ed una pubblica,

correlate tra loro, da utilizzarsi nell'ambito dei sistemi di

validazione o cifratura di documenti informatici. ([5] art 1, d)

Directory Service

Uno o più server contenenti le informazioni sugli utenti, tra le

quali il legame tra nome utente e indirizzo di rete e altre

informazioni più specifiche.

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 112 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-112-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

Firewall

Letteralmente “muro di fuoco”. Nelle configurazioni più

semplici consiste in un computer interposto tra la rete interna

e l’esterno. Tutto il traffico da e per la rete protetta deve

passare attraverso il firewall che si occuperà di filtrare i

pacchetti secondo le regole volute.

Firma digitale

Risultato della procedura informatica (validazione) basata su

un sistema di chiavi asimmetriche a coppia, una pubblica e

una privata, che consente al sottoscrittore tramite la chiave

privata e al destinatario tramite la chiave pubblica,

rispettivamente, di rendere manifesta e di verificare

provenienza e integrità di un documento informatico o di un

insieme di documenti informatici. ([5] art 1, b)

ITU

International Telecommunication Union. Organismo situato a

Ginevra, ex CCITT, per l’emissione di standard internazionali di

telecomunicazioni (protocolli OSI), concordati fra i governi e le

compagnie private.

LDAP

Lightweight Directory Access Protocol, protocollo usato per i

Directory Server, simili ai database relazionali ma privilegiano

la velocità di ricerca e prevedono linguaggio di interrogazione

molto semplice e la distinzione tra i privilegi degli utenti.

PEM

Privacy-Enhanced Mail: uno standard Internet per lo scambio

di messaggi di posta confidenziali

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 113 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-113-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

BIBLIOGRAFIA

[1] Autorità di Certificazione Thawte

http://thawte.ascia.net/index.php

[2] Autorità di Certificazione, Verisign

http://www.verisign.com/products/pki/whitepapers.html

[3] Brennen Alex, “GnuPG Keysigning Party HOWTO”

http://www.cryptnet.net/fdp/crypto/gpg-party.html

http://www.cryptnet.net/fdp/crypto/gpg-party/gpg-party.it.html

[4] Centro Nazionale per l’Informatica nella Pubblica Amministrazione

http://www.cnipa.gov.it

[5] Decreto del Presidente della Repubblica 10 novembre 1997, n. 513 –

“Regolamento contenente i criteri e le modalità per la formazione,

l'archiviazione e la trasmissione di documenti con strumenti informatici e

telematici a norma dell'articolo 15, comma 2, legge 15 marzo 1997, n. 59”

http://www.interlex.it/testi/dpr51397.htm

[6] Diffie W. e Hellman M., "New directions in cryptography", in "IEEE

Transactions on Information Theory", vol. 22 (1976), pp. 644-654

[7] Ellison Carl, “SPKI/SDSI and the Web of Trust”

http://world.std.com/~cme/html/web.html

[8] Feisthammel Patrick, “Explanation of the web of trust of PGP”

http://www.rubin.ch/pgp/weboftrust.en.html

[9] Gli approfondimenti di www.tariffe.it

www.tariffe.it/approfondimenti/approfondimenti_certificati_digitali.htm

[10] Graphwiz, AT&T Labs-Research

http://www.research.att.com/sw/tools/graphviz/

[11] IETF RFC 1319: “The MD2 Message-Digest Algorithm, Internet Activities

Board”, April 1992, written by Kaliski B.,

http://www.ietf.org/rfc/rfc1319.txt

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 115 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-115-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

[12] IETF RFC 1321: “The MD5 Message Digest Algorithm, Internet Activities

Board”, April 1992, written by Rivest R. L.

http://www.ietf.org/rfc/rfc1321.txt

[13] IETF RFC 2440: “OpenPGP specification”, November 1998, written by Jon

Callas, Lutz Donnerhacke, Hal Finney, and Rodney Thayer

http://www.ietf.org/rfc/rfc2440.txt

[14] IETF RFC 2560: “X.509 Internet Public Key Infrastructure Online Certificate

Status Protocol – OCSP”, June 1999, written by M. Myers, R. Ankney, A.

Malpani, C. Adams, S. Galperin

http://www.ietf.org/rfc/rfc2560.txt

[15] IETF RFC 3156: “OpenPGP/MIME specification”, August 2001, written by

Michael Elkins, Dave del Torto, Raph Levien, and Thomas Roessler

http://www.ietf.org/rfc/rfc3156.txt

[16] IETF RFC 3447: “Public-Key Cryptography Standards (PKCS) #1: RSA

Cryptography Specifications V. 2.1”, Novembre 2003, written by Kaliski B.

http://www.ietf.org/rfc/rfc3447.txt

[17] Information Security Magazine

http://infosecuritymag.techtarget.com/index.shtml

[18] International Organization for Standardization and International

Electrotechnical Commission Joint Technical Committee 1, “ISO/IEC Draft

International Standard 10118-3: Information technology – Security

techniques - Hash functions - Part 3: Dedicated Hash functions”, 1996

[19] Luca Bechelli, Security Consultant

http://web.tiscalinet.it/LucaBechelli

[20] Mandrake Linux, distribuzione Linux

http://www.mandrakelinux.com

[21] Menezes A. J., van Oorschot P. C., Vanstone S. A., “Handbook of Applied

Cryptography”, CRC Press, 1997

http://www.cacr.math.uwaterloo.ca/hac/

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 116 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-116-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

[22] Microsoft TechNet

http://www.microsoft.com/italy/technet/solutions/affidabilita/cryptki/

http://www.microsoft.com/italy/technet/risorse/info_tech/windows2000/sm

artc04/default.asp

http://www.microsoft.com/italy/technet/risorse/info_tech/windows2000/pki

ntro/

[23] P.G.P., canzone scritta e interpretata da Leslie Fish.

http://www.eff.org/Net_culture/Folklore/Humor/pgp.song (testo)

http://www.prometheus-music.com/audio/pgp.mp3 (audio mp3)

http://www.prometheus-music.com/eli/leslie.html

NB: P.G.P è protetta da copyright del 18/12/1993 a nome di Lesile Fish e

Random Factors ed essi detengono tutti i diritti legali su di esse.

[24] PC Professionale numero 150, “Firme digitali e crittografia con Linux”,

Settembre 2003, di Marco Fioretti, pagine 391-397

[25] PGP Home Pages

http://www.pgpi.org

http://www.pgp.com

http://www.openpgp.org

[26] PGP Keyservers

ldap://keyserver.pgp.com

ldap://europe.keys.pgp.com

[27] Pironti M. “La firma elettronica: strumento per la sicurezza delle

informazioni”, Rassegna dauna dei dottori commercialisti, IV trim. 2000.

http://www.di.unito.it/~pironti/firmaelettr.PDF

[28] Practical Attacks on PGP

http://www.privacy.com.au/pgpatk.html

[29] Progetto Apache e Apache-SSL

http://www.apache.org/

http://www.apache-ssl.org/

[30] Progetto ElyCA - Freashmeat per PKI, di Pablo Neira

http://www.freashmeat.net

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 117 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-117-320.jpg)

![www.unive.it Tesi di Laurea A. A. 2003/2004 www.dsi.unive.it

[31] Progetto mod_ssl

http://www.modssl.org

[32] Progetto OpenCA

http://www.openca.org/

[33] Progetto OpenSSL

http://www.openssl.org/

http://www.openssl.org/docs/apps/openssl.html

[34] Rivest R. L., “The MD4 Message Digest Algorithm”, in “Advances in

Cryptology - CRYPTO ‘90”, Lecture Notes in Computer Science, n. 537,

Springer-Verlag, Berlino, 1991, pp. 303-311

[35] Rivest R. L., Shamir A. e Adleman L., “A Method for Obtaining Digital

Signatures and Public-Key Cryptosystems”, in "Communications of the

ACM", vol. 21 (1978), n. 2, pp. 120-126

[36] Sgarro Andrea, “Crittografia”, Franco Muzzio Editore, 1993

[37] Stallings W. “Cryptography and Network Security”, Prentice Hall, 1998

[38] Stinson, Douglas R. “Cryptography Theory and Pratice”, CRC Press, 1995

[39] Tanenbaum A. S., “Reti di computer”, Prentice Hall, 1998

[40] Zimmermann Philip R., bibliografia e homepage

http://www.philzimmermann.com/IT/background

http://www.mediamente.rai.it/biblioteca/biblio.asp?id=363&tab=bio

[41] Zimuel Enrico, “Introduzione alla crittografia e alla crittoanalisi”

http://www.iclc.org/slides/slidespdf.pdf

Fabio Pustetto Posta elettronica sicura: X.509 e PGP Pagina 118 di 118](https://image.slidesharecdn.com/x509epgp-tesi-121030121840-phpapp02/85/Tesi-Triennale-X509-e-PGP-118-320.jpg)