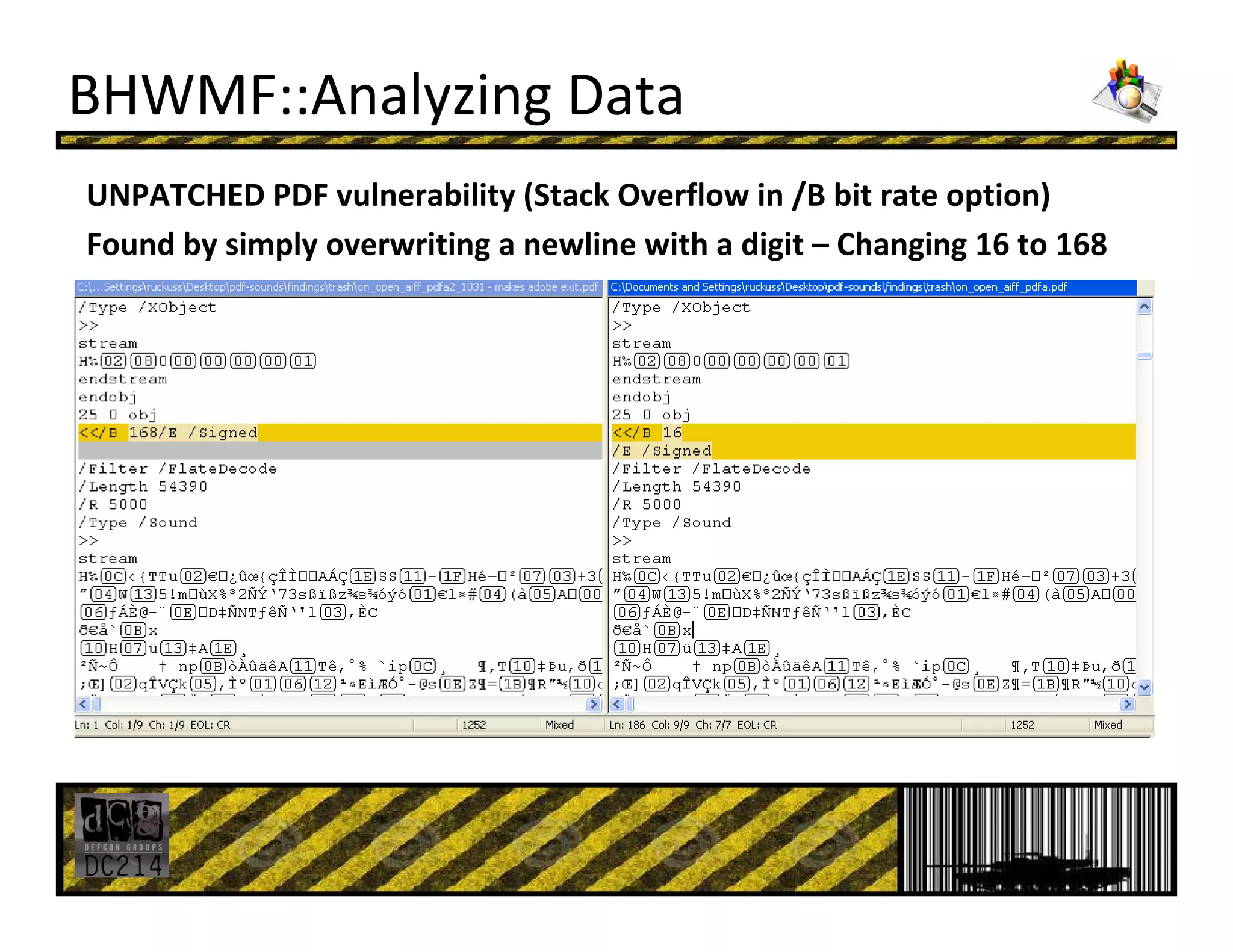

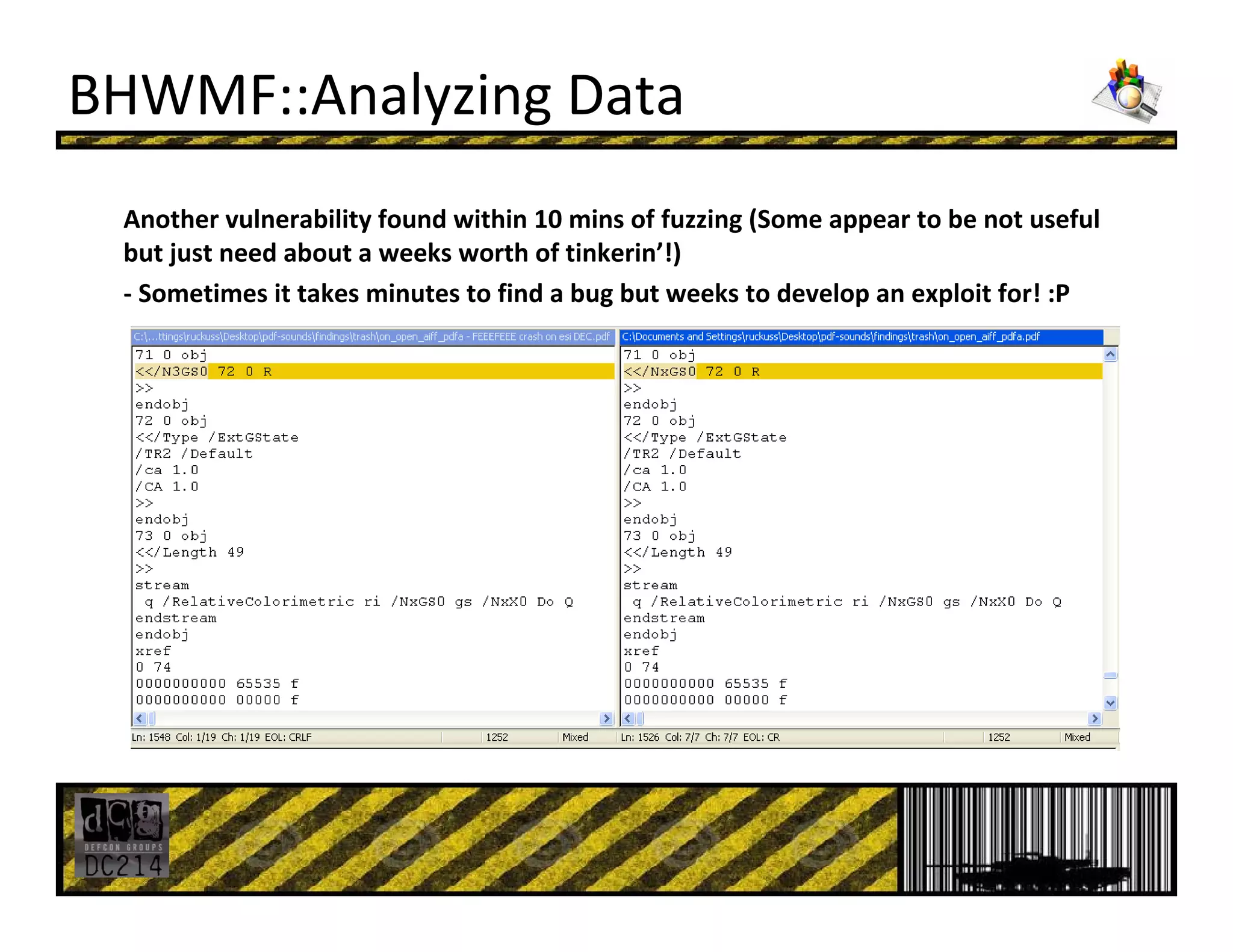

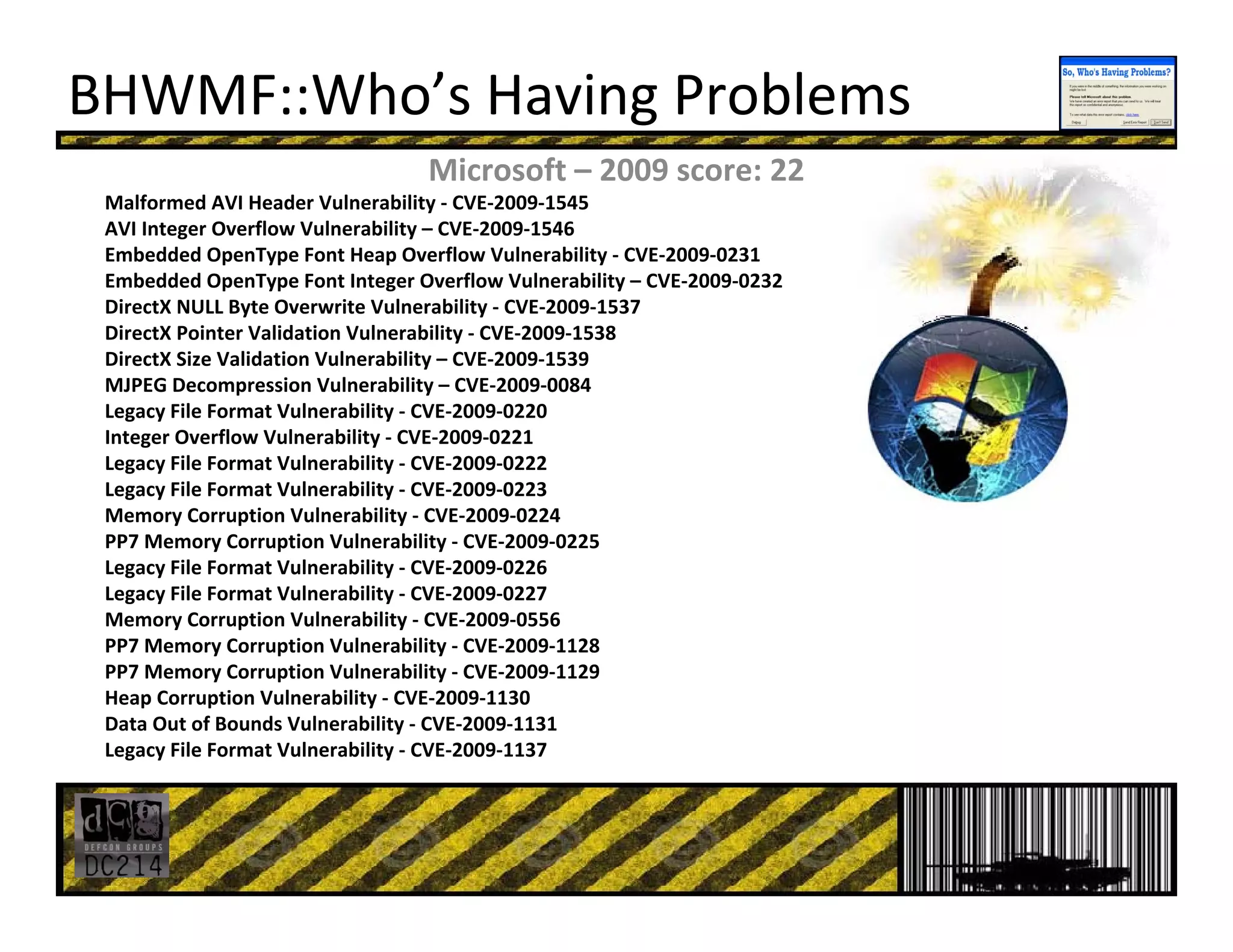

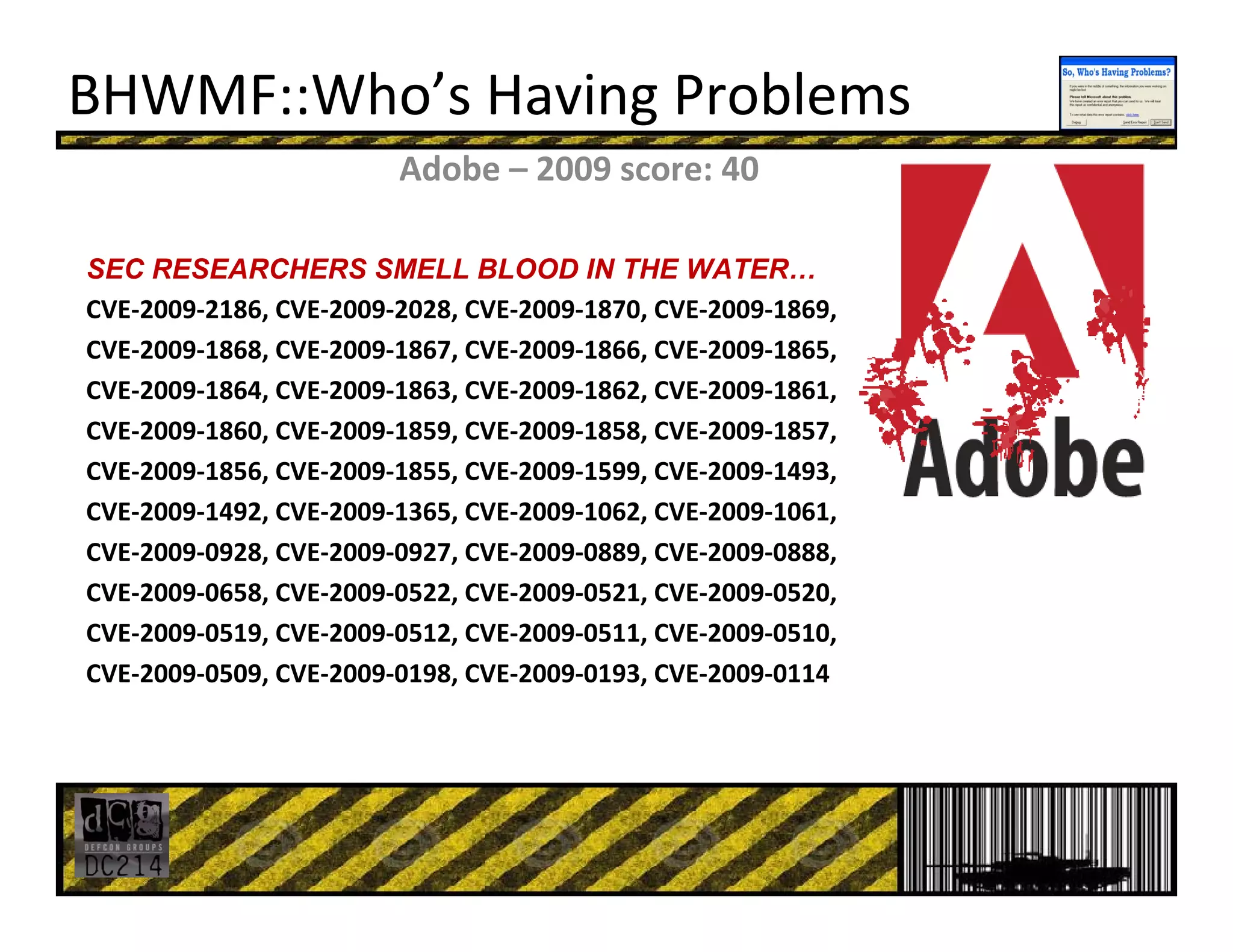

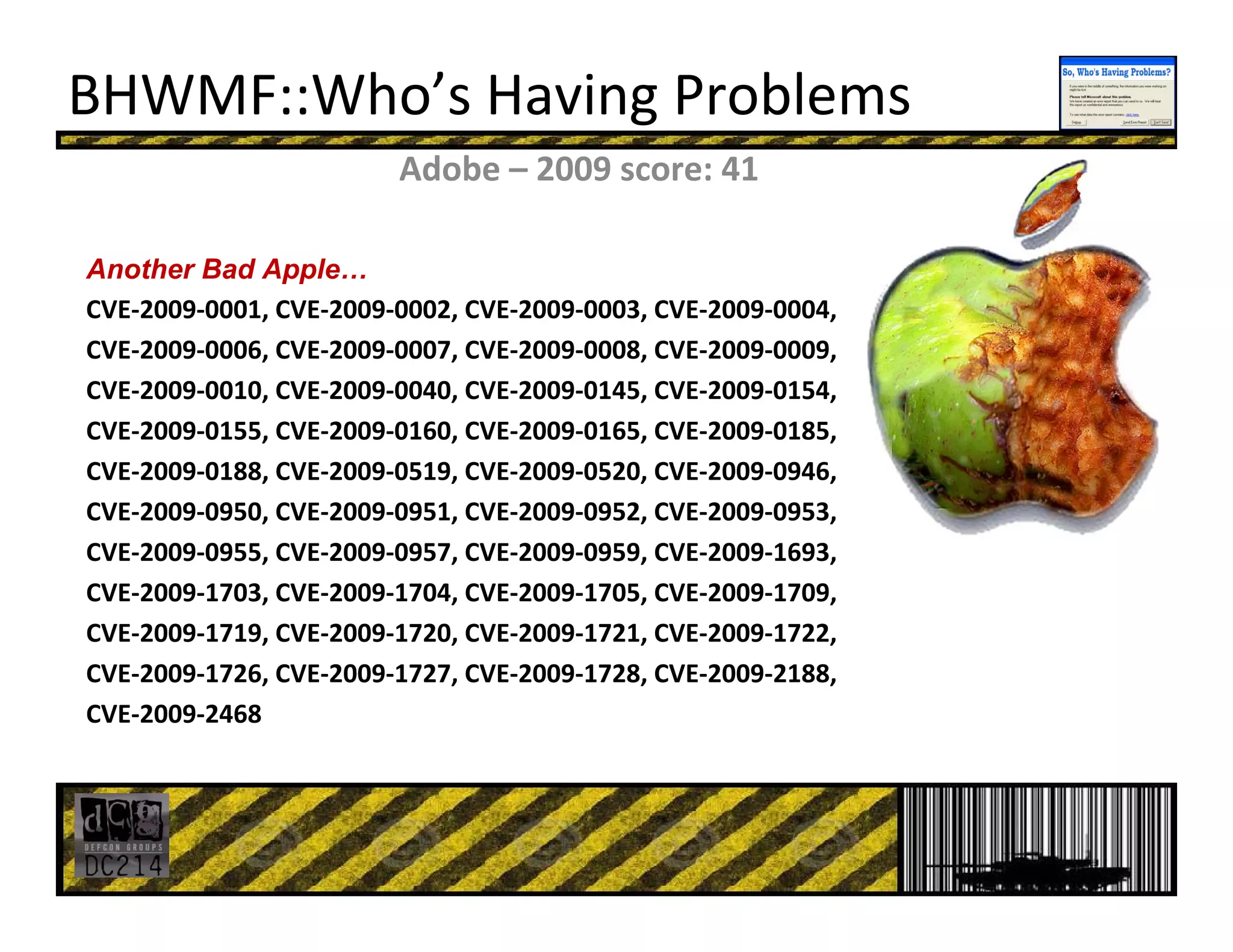

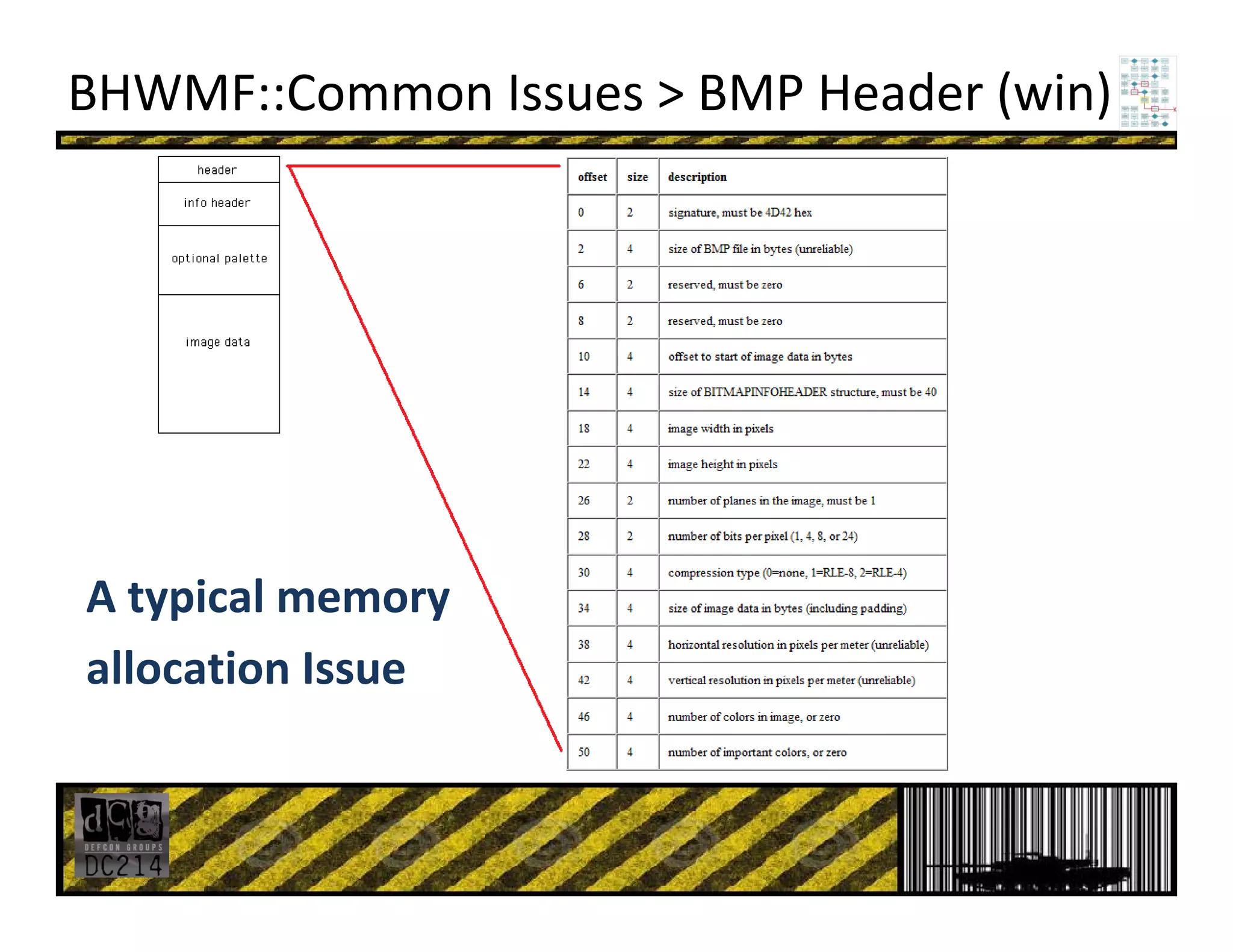

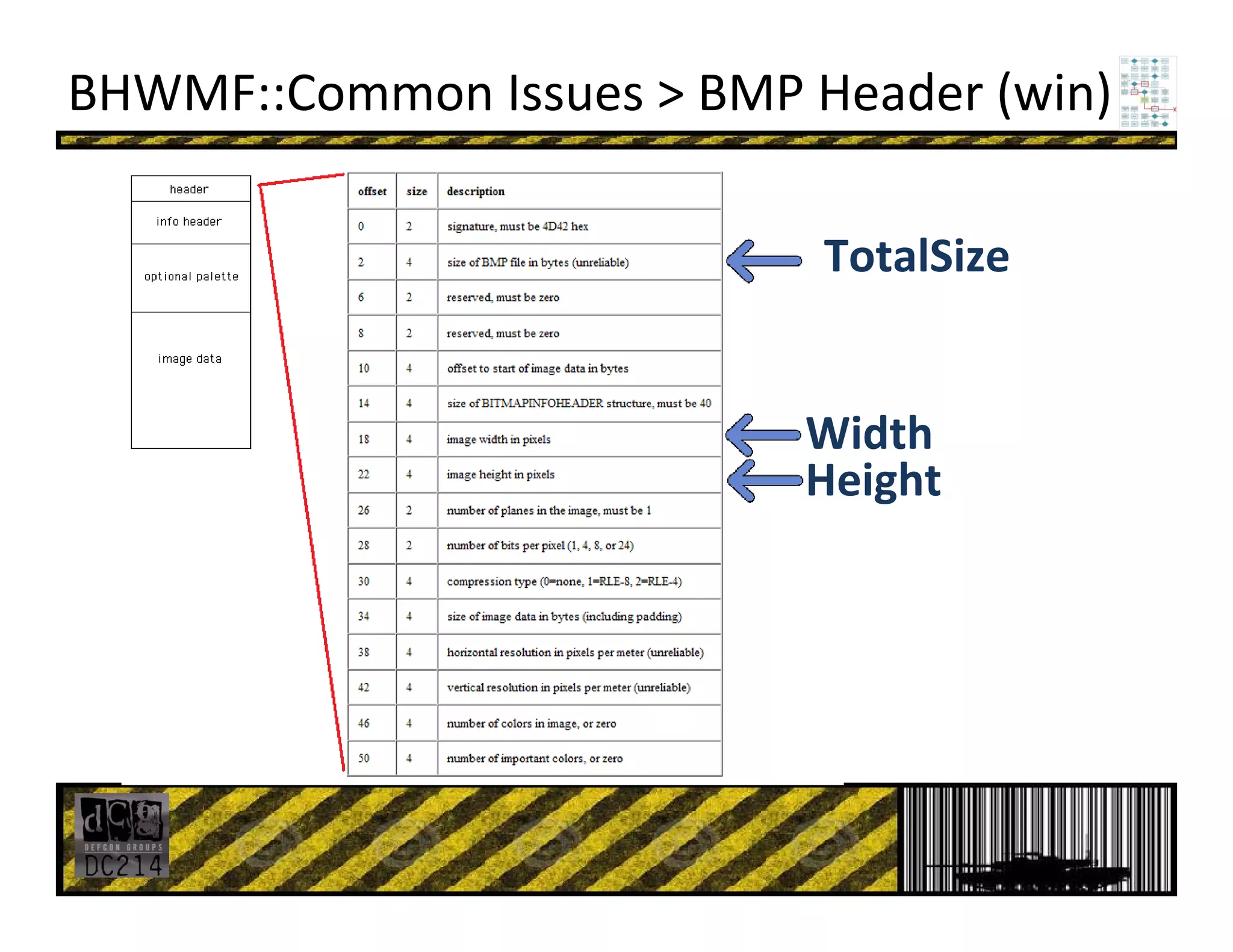

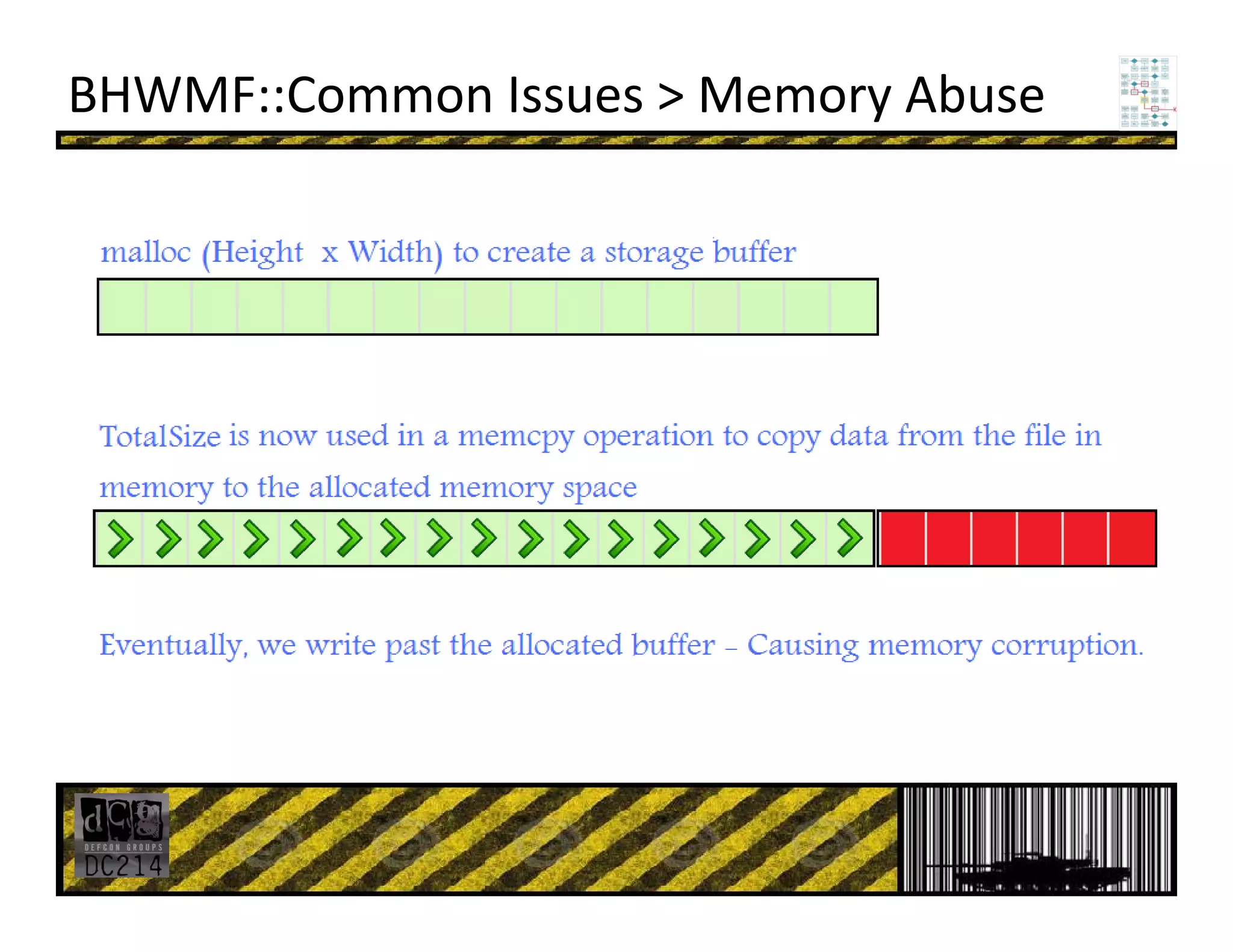

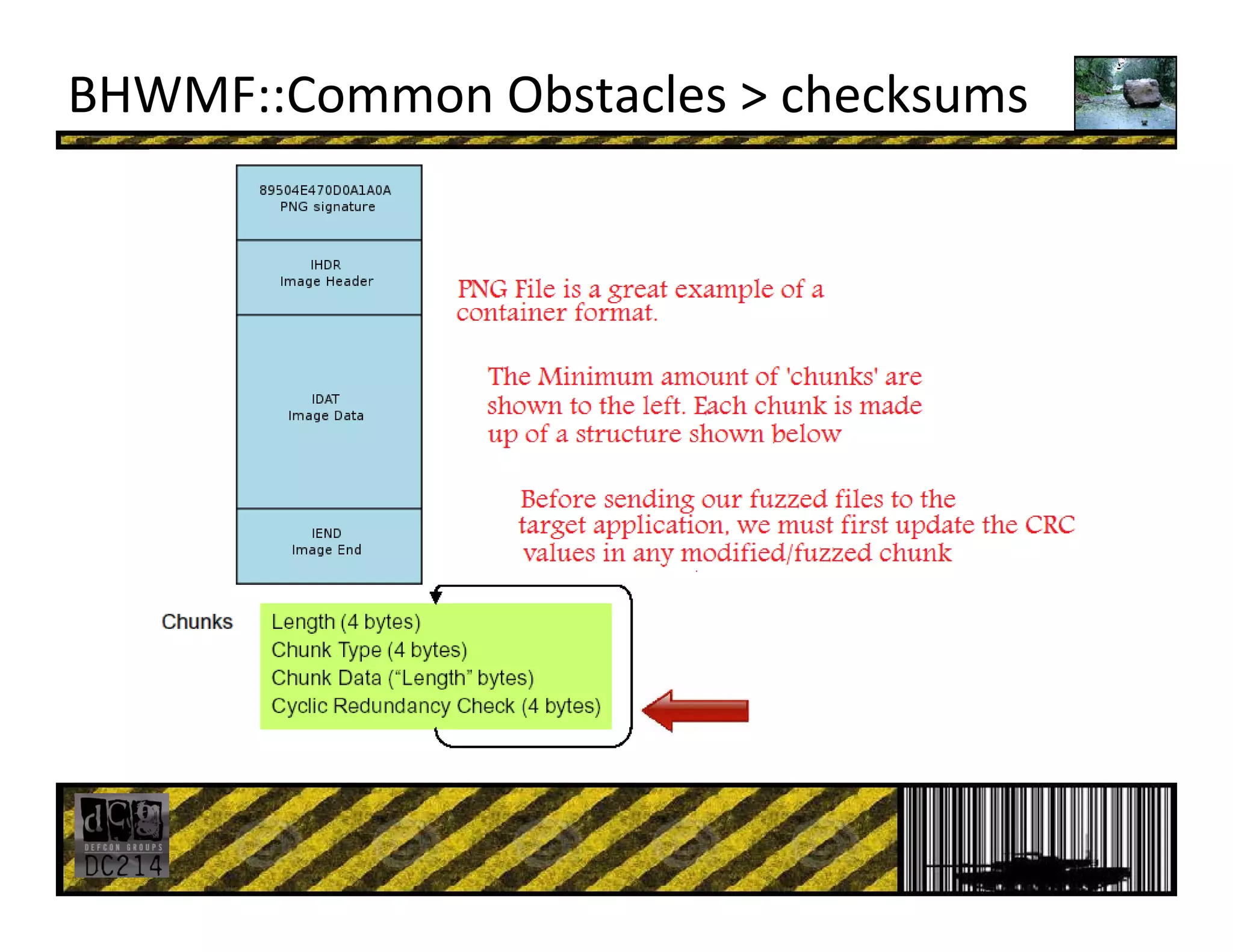

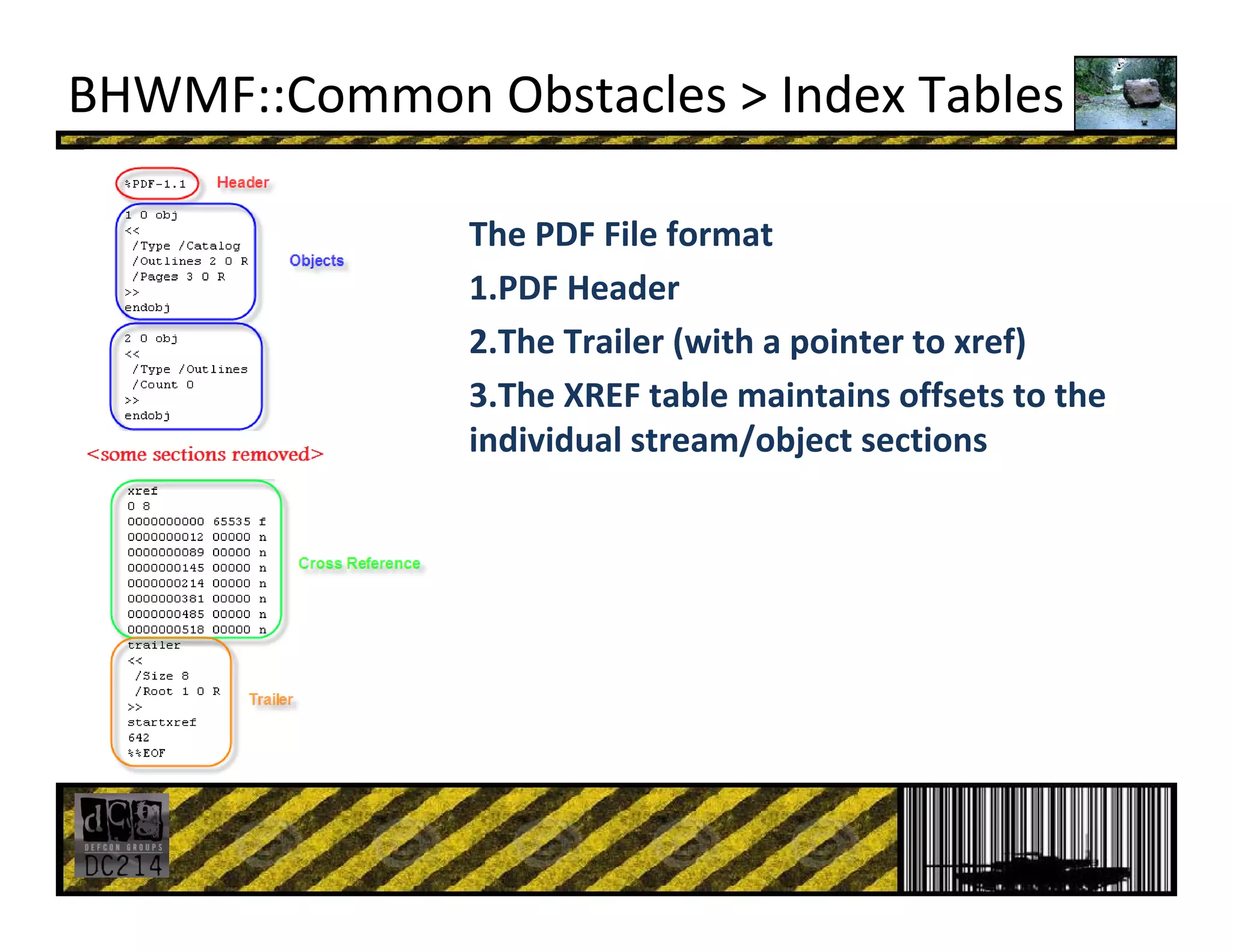

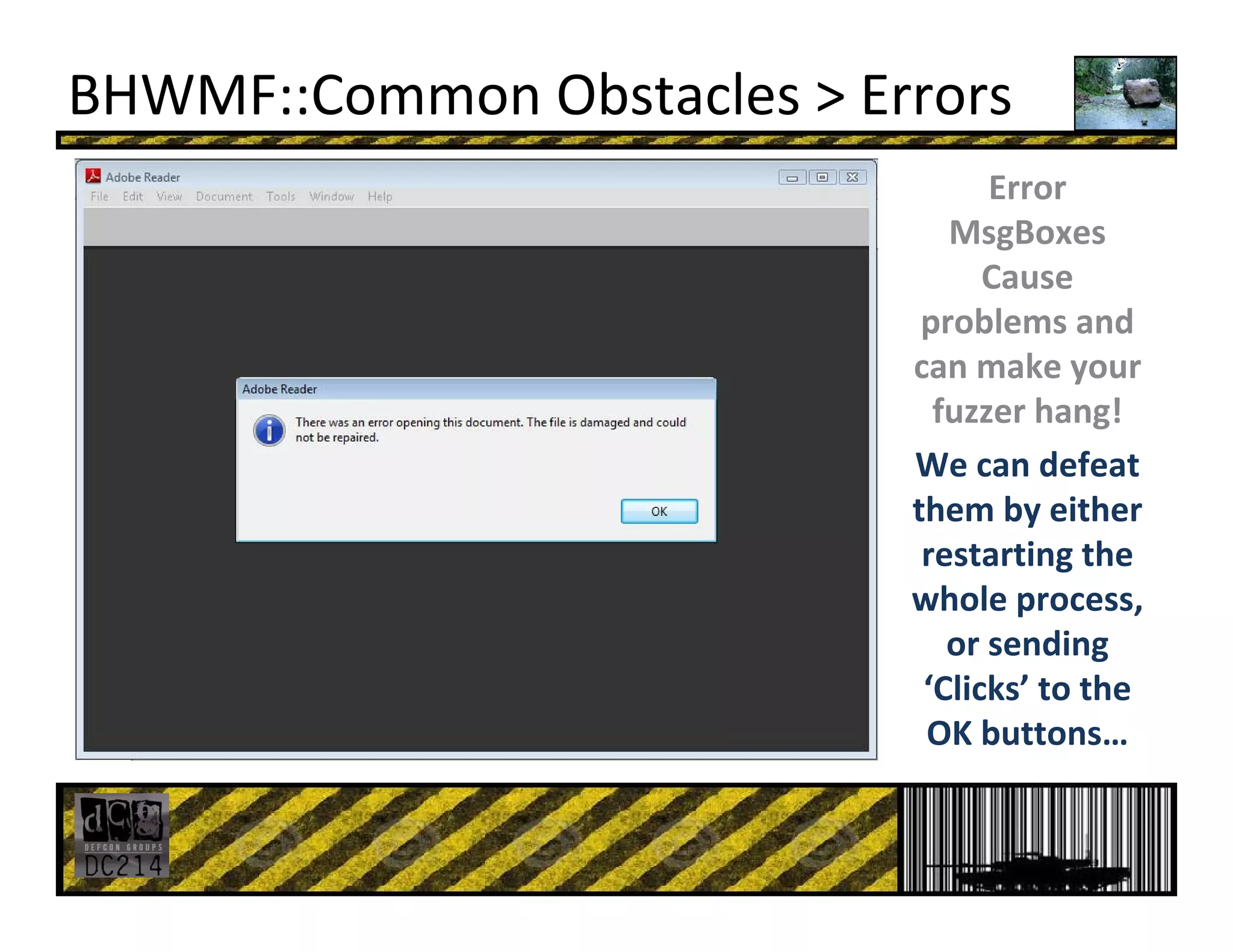

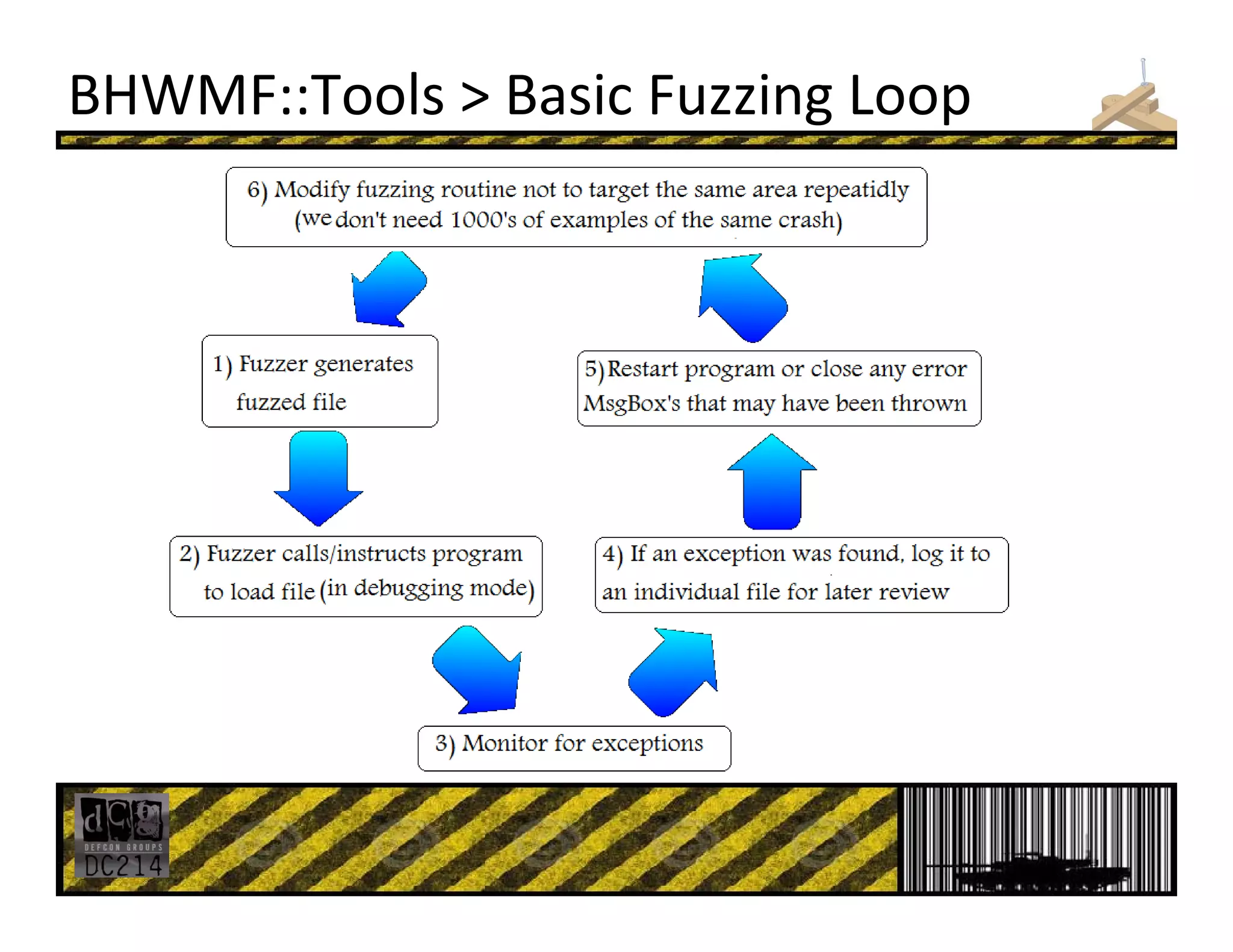

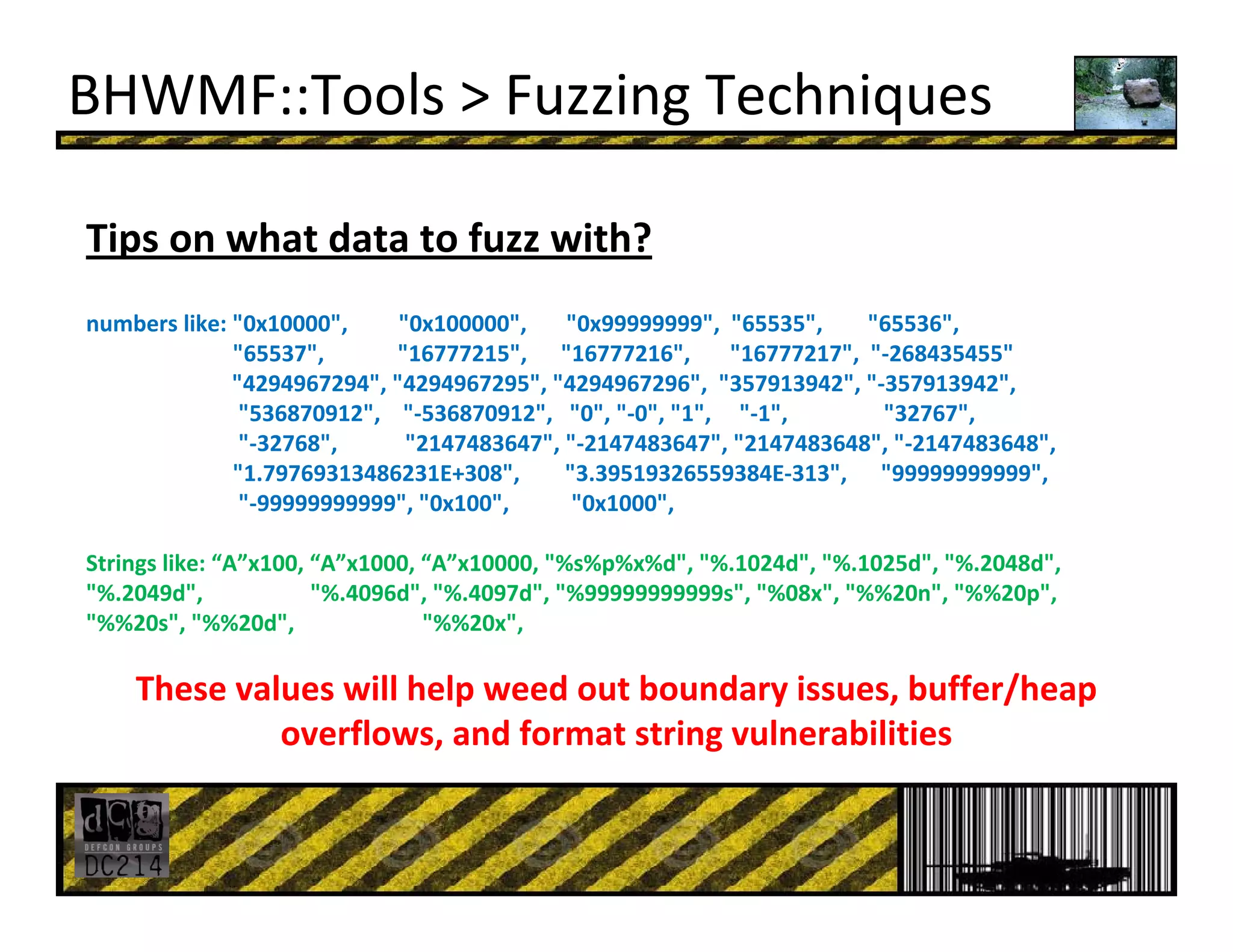

The document outlines strategies for identifying vulnerabilities in various media formats, focusing on common issues, tools for bug hunting, and examples of vulnerabilities tied to specific formats. It specifically names companies like Microsoft and Adobe that have faced vulnerabilities in certain formats, providing various CVE references. Additionally, it emphasizes the importance of using existing tools and techniques for effective fuzzing, including tips on modifying existing file structures and handling common obstacles encountered in the process.

![BHWMF::Tools > Fuzzing Techniques

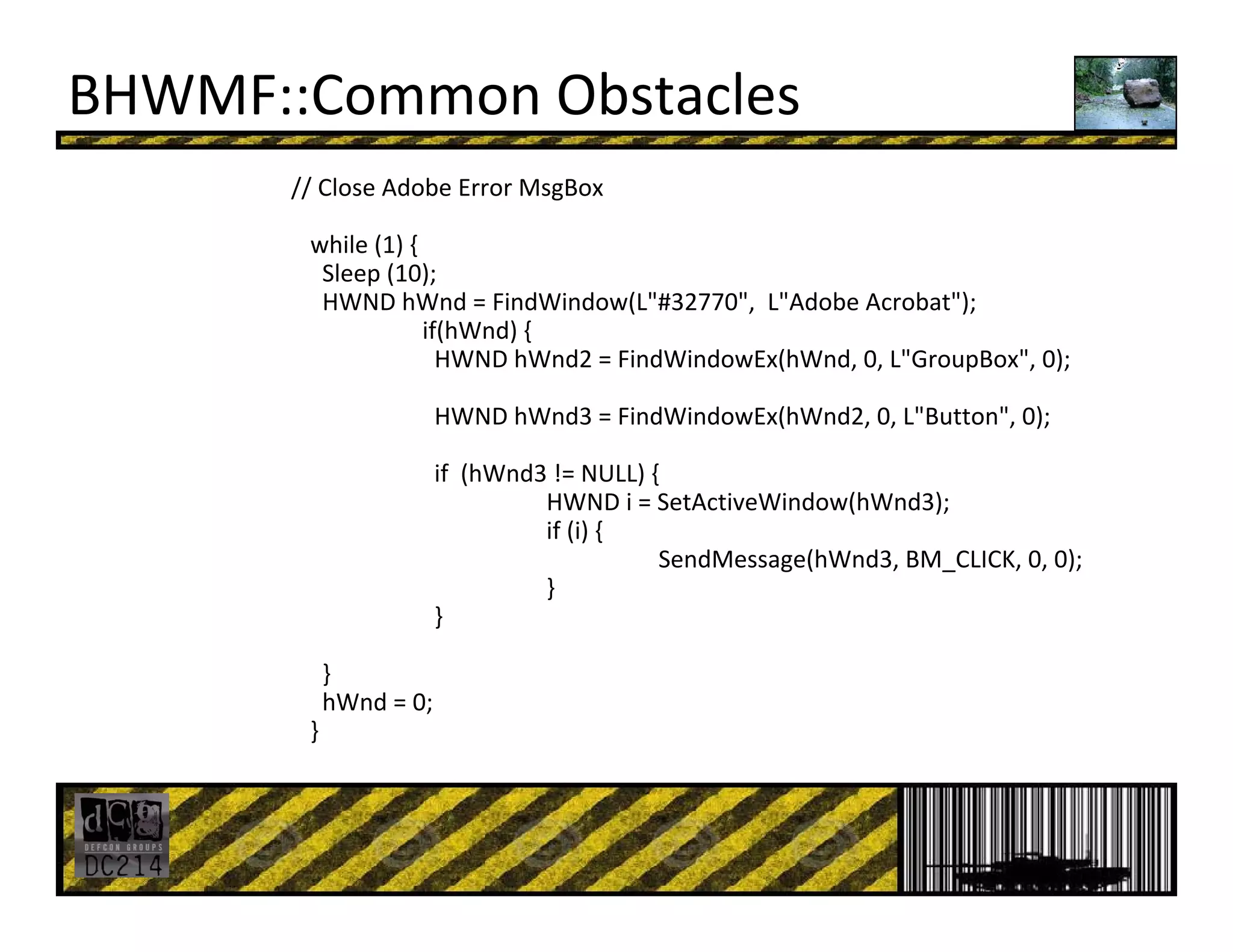

Controlling the target – the DDE / OLE way

Some applications like Adobe Acrobat/Reader can be simply controlled through

transport control mediums such as OLE/DDE.

We can create basic loops that loop through DDE controls like such:

acrobat.Exec('[DocClose("%s")]' % doc)

acrobat.Exec('[FileOpen("%s")]' % doc)

acrobat.Exec('[DocOpen("%s")]' % doc)

acrobat.Exec('[DocGoTo("%s", %d)]' % (doc, page))](https://image.slidesharecdn.com/bs-dc214-bughuntingwithmediaformats-161006115141/75/Bug-Hunting-with-Media-Formats-33-2048.jpg)