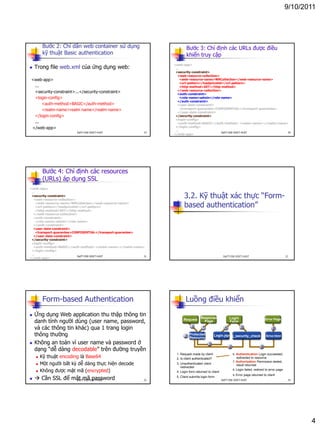

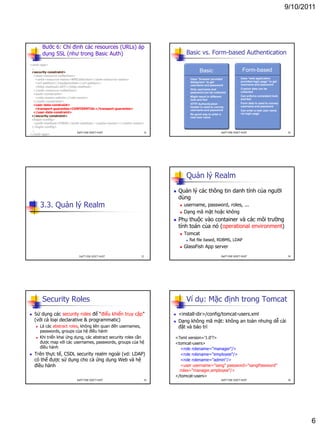

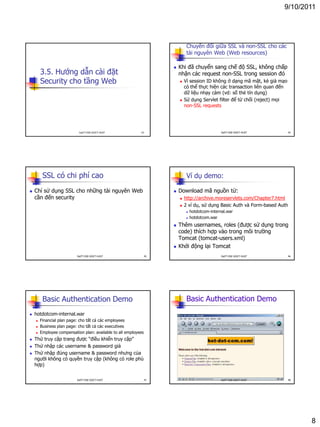

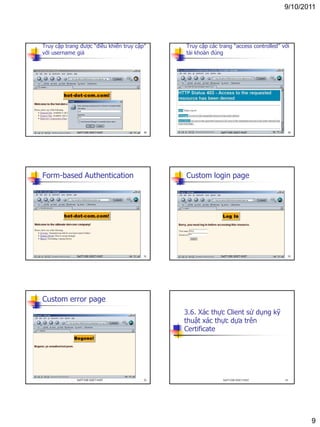

Tài liệu trình bày các kỹ thuật bảo mật cho ứng dụng web, bao gồm xác thực và phân quyền truy cập. Nó giải thích chi tiết về các phương pháp xác thực như HTTP basic authentication và form-based authentication cũng như việc bảo vệ dữ liệu nhạy cảm trên đường truyền. Các yêu cầu về bảo mật và cơ chế quản lý realm cũng được thảo luận để đảm bảo người dùng chỉ có thể truy cập tài nguyên khi đã được xác thực và phân quyền phù hợp.