2010 CodeEngn Conference 04

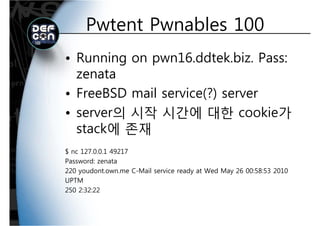

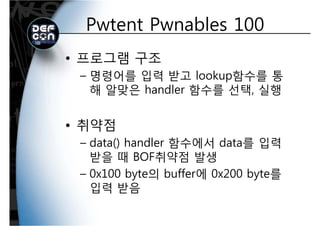

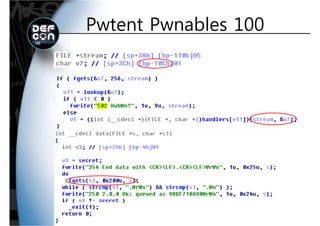

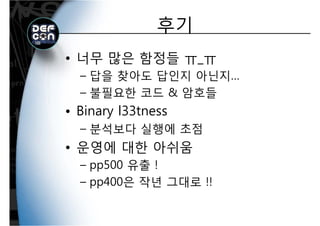

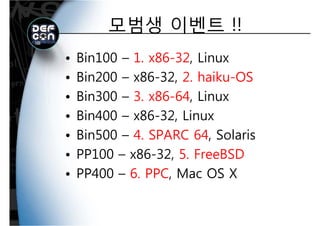

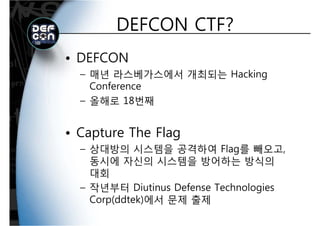

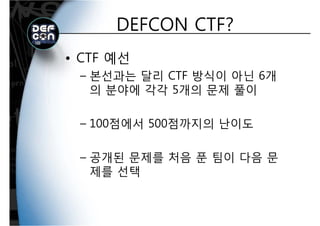

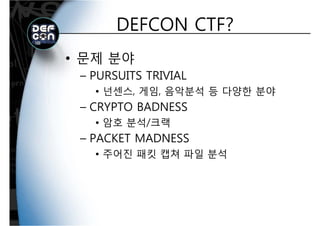

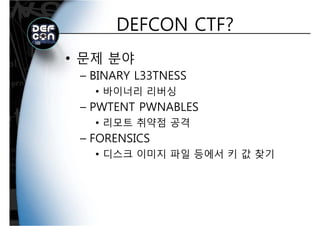

2010년 5월 22~24일, 세계 최대의 해커들의 축제인 DEFCON 18의 CTF 예선이 열렸습니다. Kaist 보안동아리 GoN 팀으로 참여하면서 느낀 이번 DEFCON CTF 예선에 대한 전반적인 리뷰와 함께, 여러 문제 분야들 중 Binary l33tness, Pwtent pwnables 분야의 문제들의 풀이를 해보고자 한다. (Defcon 18 CTF 예선전 전체 529팀에서 6위로 본선진출)

http://codeengn.com/conference/04

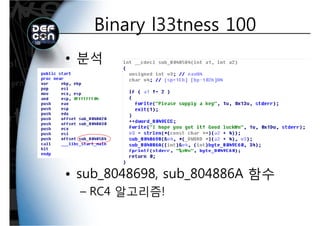

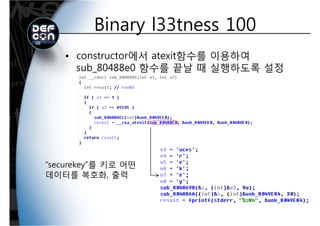

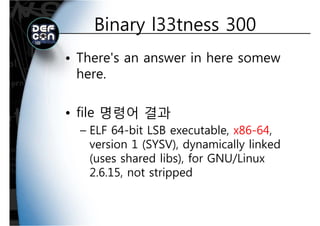

![Binary l33tness 100Binary l33tness 100

• Find the key

• Linux x86-32

실행 결과• 실행 결과

gon@qwerty:~/defcon18/b100$ ./b100.bin

Please supply a key

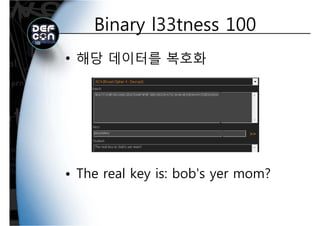

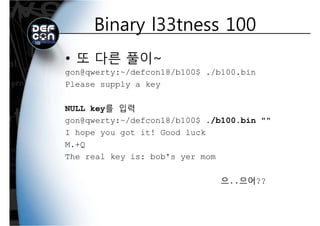

pentest@pubuntu:~/ctf/binary100$ ./b100 aaaa

I hope you got it! Good luck

&0iE.m5 J

]{>=5tC!B](https://image.slidesharecdn.com/20104thcodeengnhahahdefconctf-130720171041-phpapp01/85/2010-CodeEngn-Conference-04-hahah-Defcon-18-CTF-8-320.jpg)