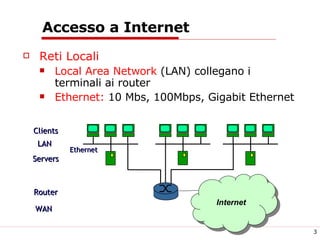

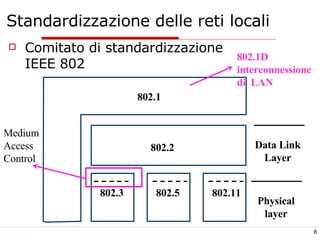

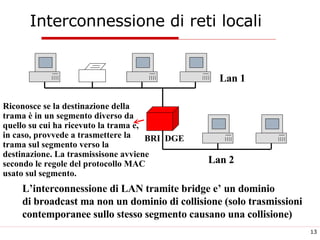

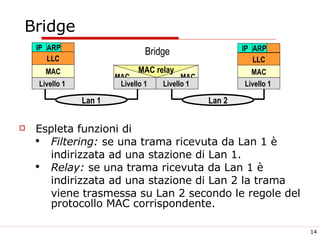

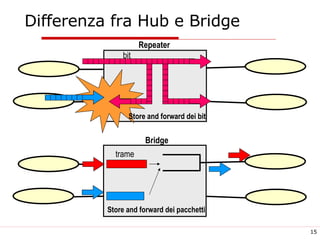

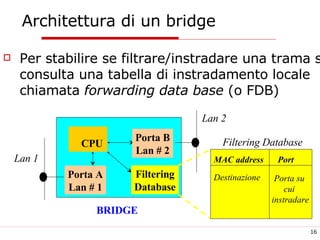

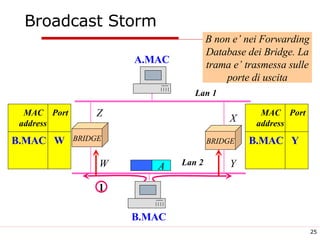

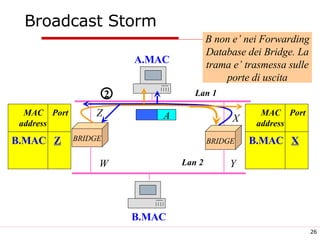

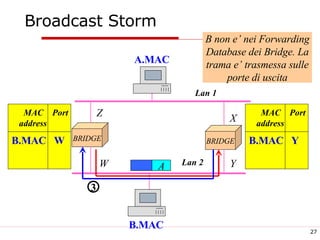

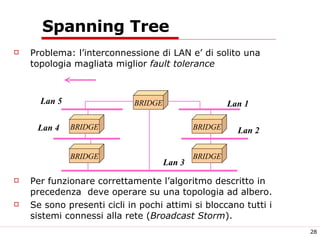

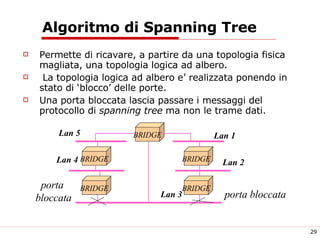

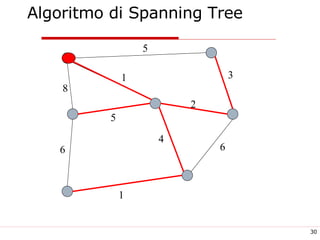

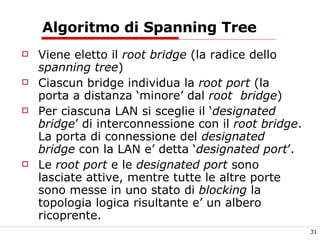

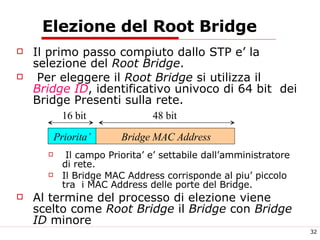

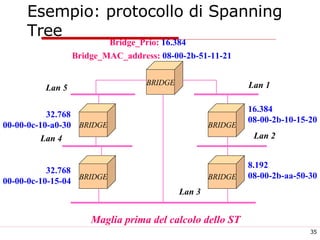

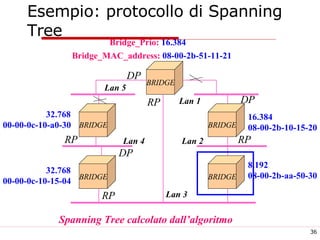

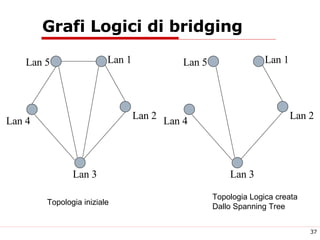

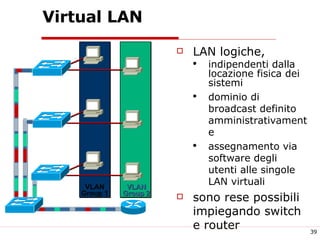

Il documento tratta delle reti d'accesso a Internet e della loro interconnessione, descrivendo diversi tipi di connessioni come dial-up, ADSL, reti locali e wireless. Approfondisce anche i protocolli di interconnessione delle LAN, inclusi bridge e spanning tree, e l'importanza delle VLAN nella separazione dei domini di broadcast. Infine, illustra le tecnologie di standardizzazione e le sfide nella gestione delle reti.