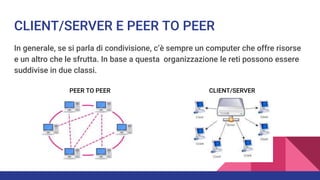

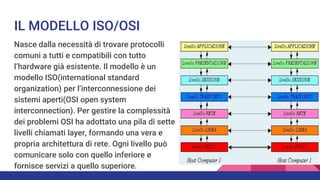

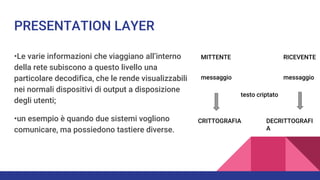

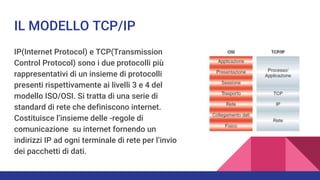

Il documento analizza l'evoluzione e la struttura delle reti di computer, esplorando modelli come client/server e peer-to-peer, nonché le diverse classi di reti (LAN, WAN, MAN, GAN). Viene descritto il funzionamento dei vari livelli nello stack di protocolli, inclusi i modelli ISO/OSI e TCP/IP, e i vantaggi economici ed operativi delle reti moderne. Infine, si discute l'importanza di Internet e il suo sviluppo a partire dagli anni '50.