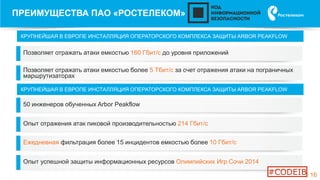

Документ посвящен развитию сервисов защиты от DDoS-атак с точки зрения оператора связи Ростелеком, описывающий структуру компании, типы атак и их механизм. Также рассматриваются методы защиты и преимущества компании в этой сфере, включая использование систем Arbor для отражения DDoS-атак и мониторинга интернет-трафика. Документ подчеркивает опыт Ростелекома в успешной защите информационных ресурсов, включая мероприятия на Олимпийских играх в Сочи в 2014 году.