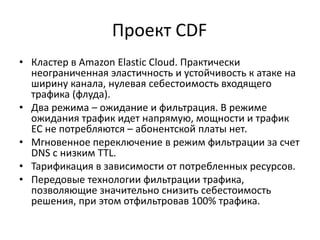

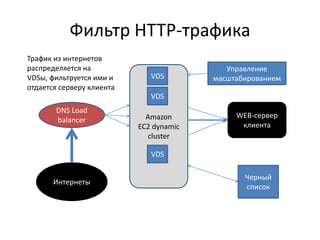

Документ описывает сервис 'cloud ddos filter', который предлагает эффективную и экономичную защиту от DDoS-атак без абонентской платы. Система позволяет мгновенно переключаться в режим фильтрации при нападении, обеспечивая минимальное время простоя и использование передовых технологий для распознавания и блокировки ботов. Этот сервис нацелен на снижение себестоимости защиты, гарантируя безопасность веб-сайтов от атак различной мощности.