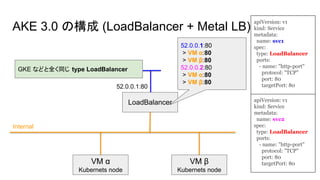

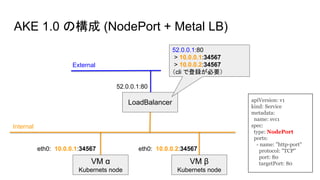

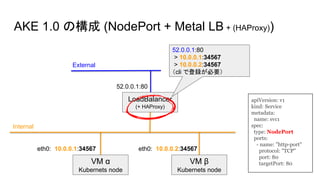

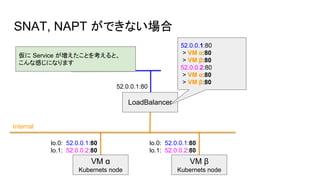

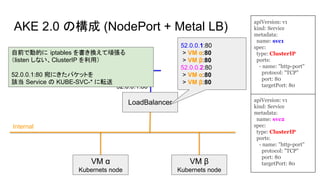

CyberAgent adtech studio ではプライベートクラウド環境があり、その中で GKE 互換の AKE 環境を動作させています。

AKE 環境ではHardware LoadBalancer との連携が必要となっており、type LoadBalancer を利用するために Cloud Provider を独自実装した話となります。

本スライドは Kubernetes Meetup #7 で発表した内容となります。

発表内容

https://youtu.be/kjK-LpvfZFU?t=6834

![LoadBalancer 用の Interface

GetLoadBalancer(clusterName string, service *v1.Service)

・あまり変える部分はない

EnsureLoadBalancer(clusterName string, service *v1.Service, nodes []*v1.Node)

・LoadBalancer を作成する、IP の指定がない場合は自動アサイン

UpdateLoadBalancer(clusterName string, service *v1.Service, nodes []*v1.Node)

・LoadBalancer を更新する

EnsureLoadBalancerDeleted(clusterName string, service *v1.Service)

・LoadBalancer を削除する

大まかには上記 3 種類の Interface を実装してあげる形

渡ってくる構造体に必要な情報は大体揃っている

service.Name

service.Spec.LoadBalancerIP

service.Spec.Ports[].Port

service.Spec.Ports[].TargetPort

nodes.[].Name](https://image.slidesharecdn.com/kubernetesmeetup7lthwlb-171013002948/85/Kubernetes-Hardware-LoadBalancer-type-LoadBalancer-Kubernetes-meetup-7-18-320.jpg)