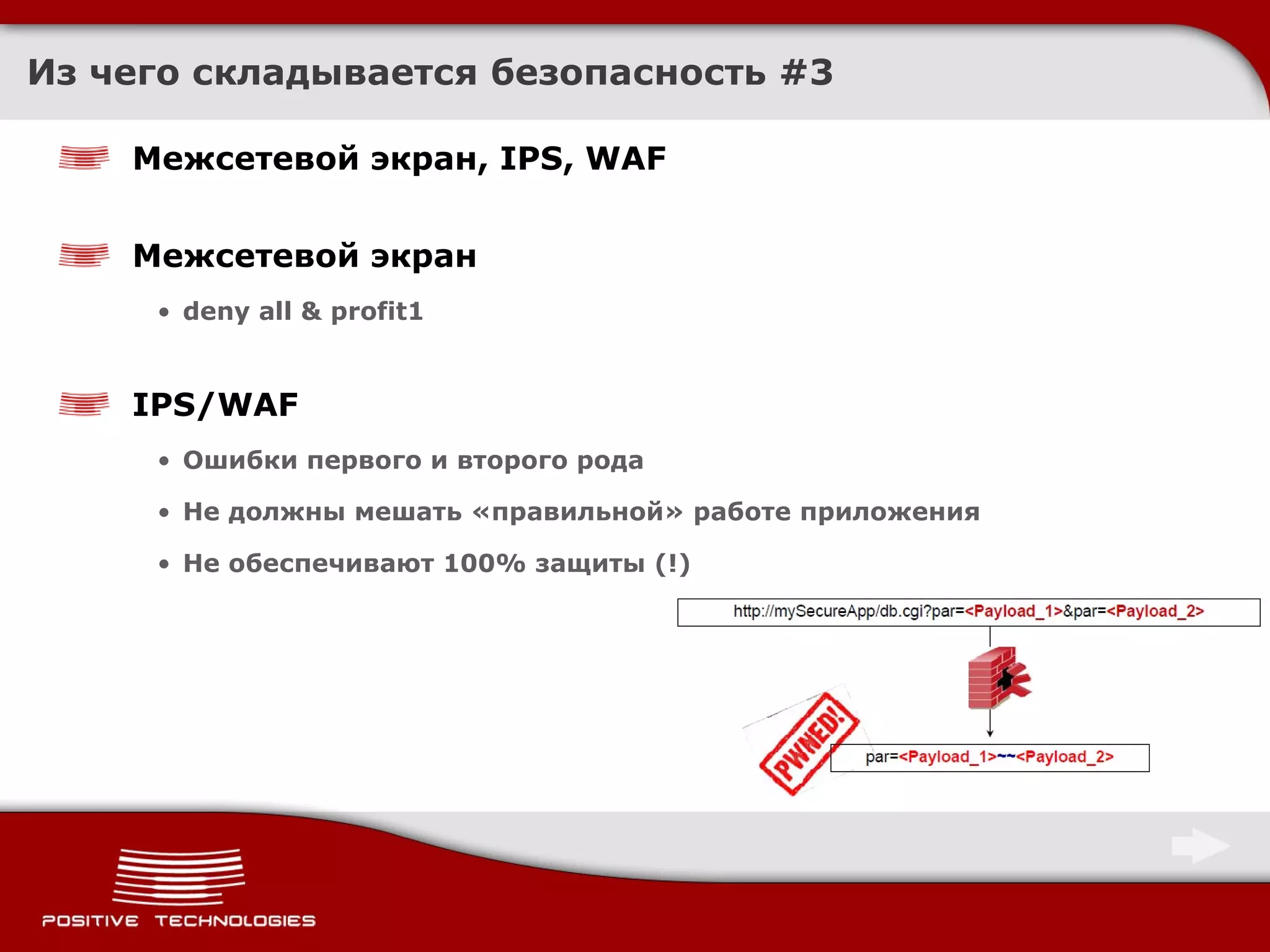

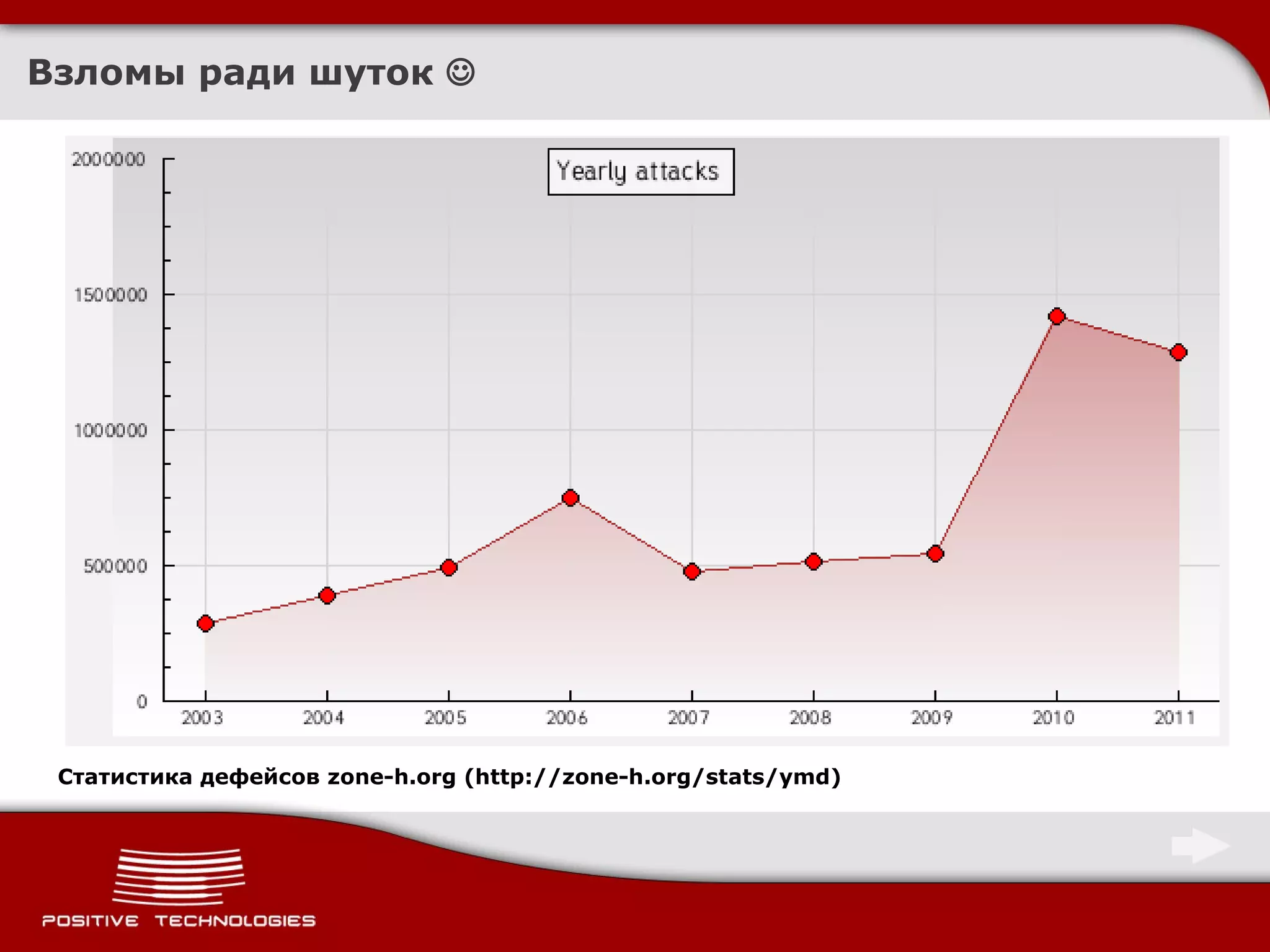

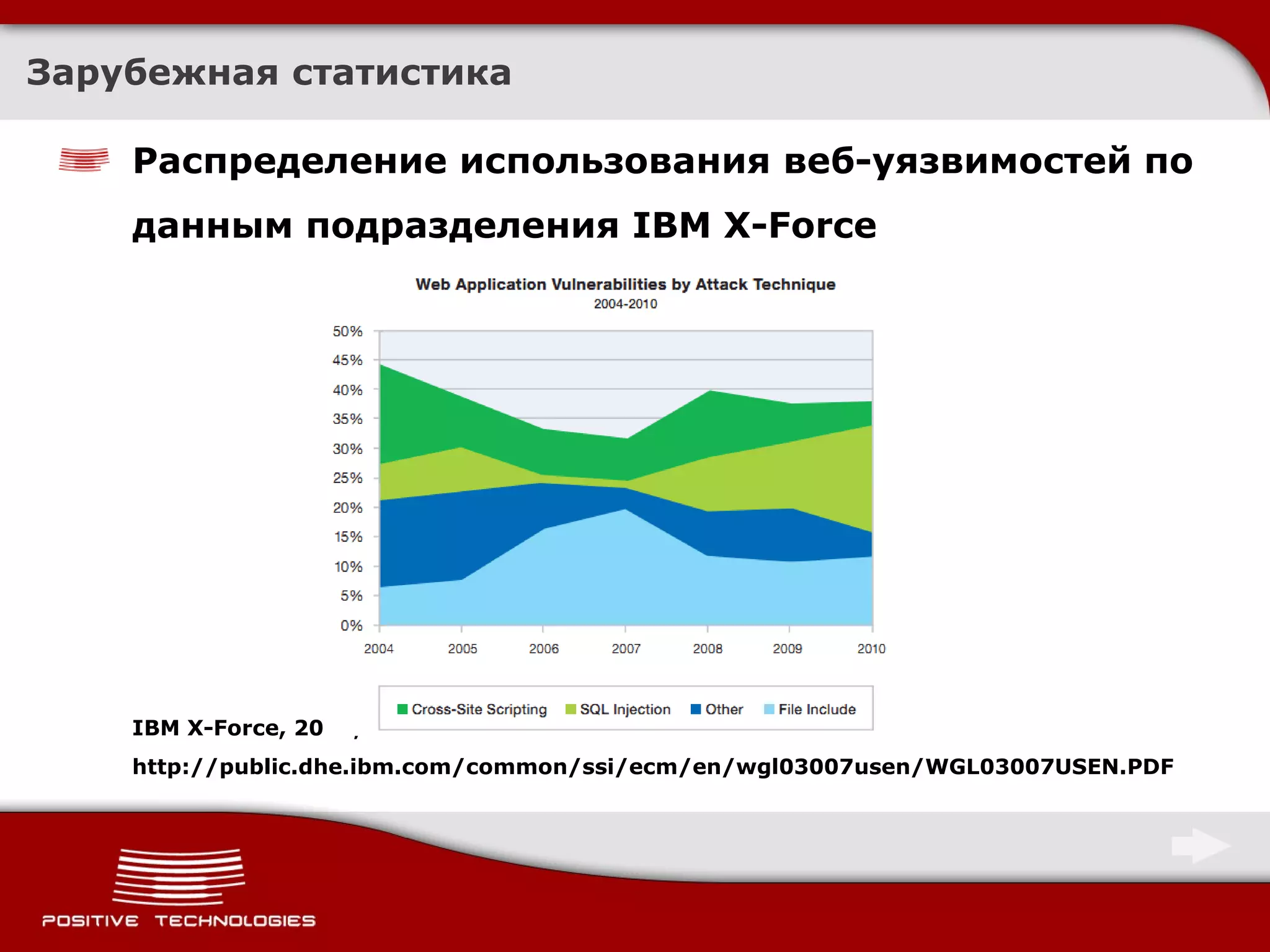

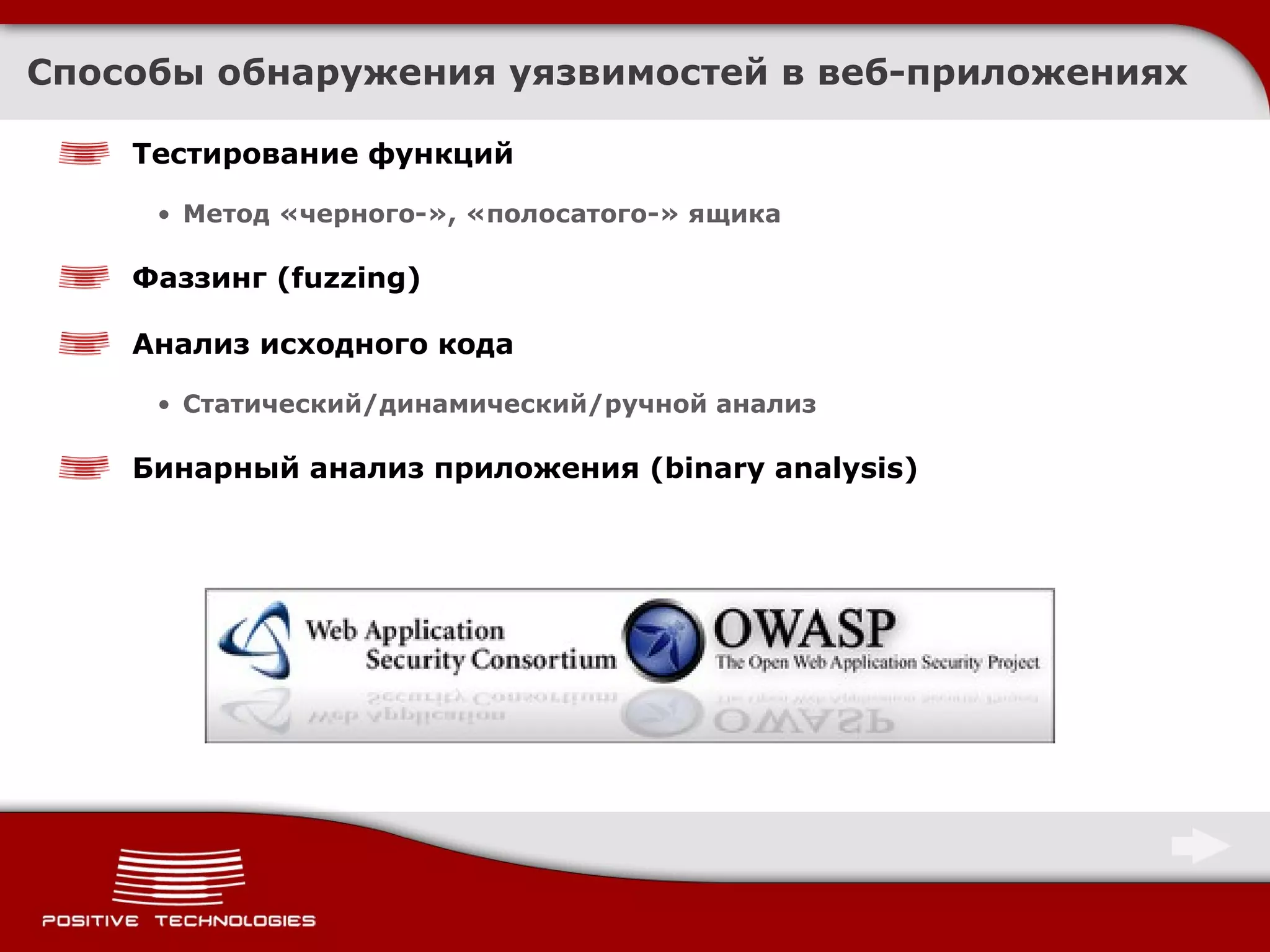

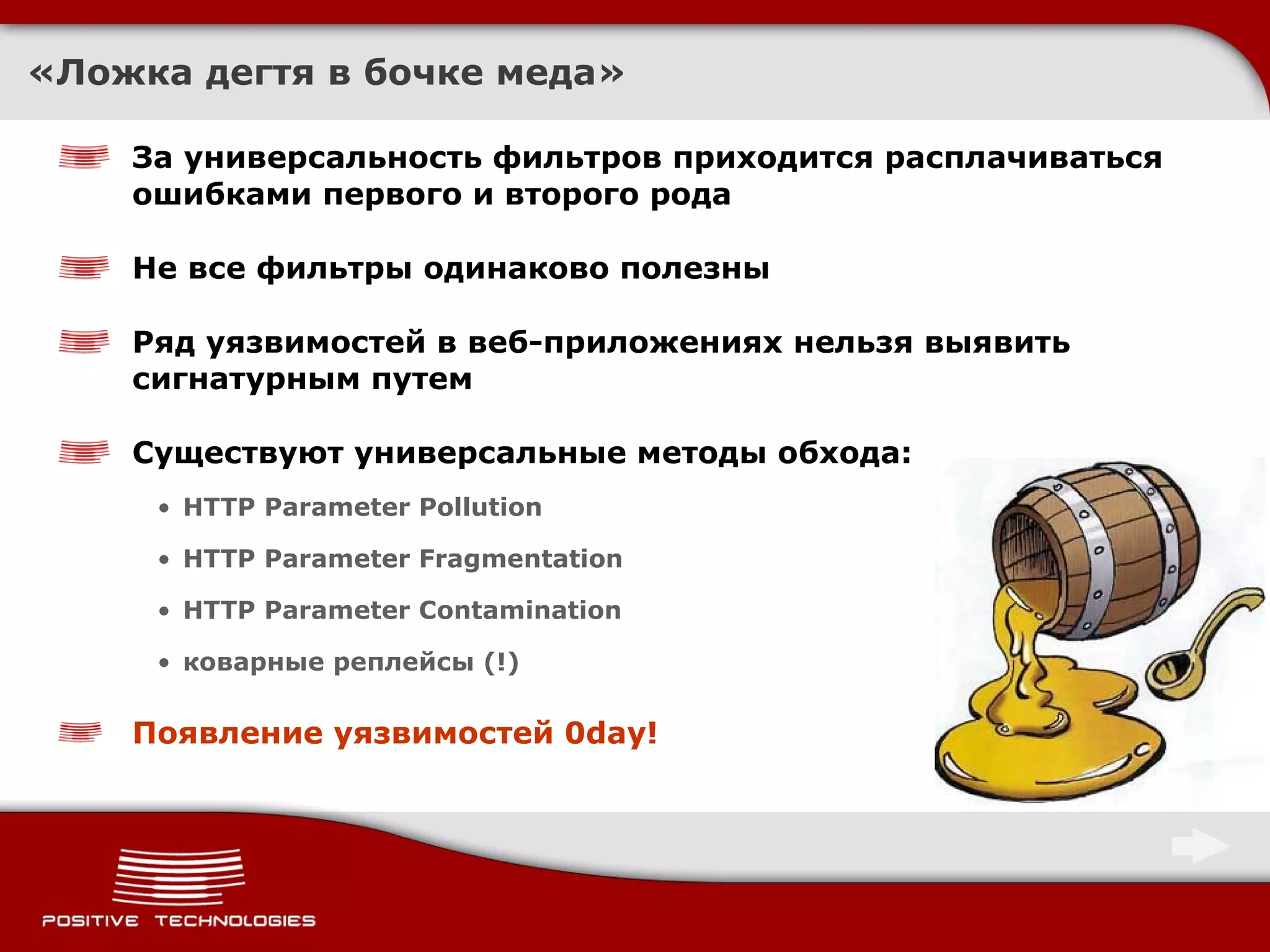

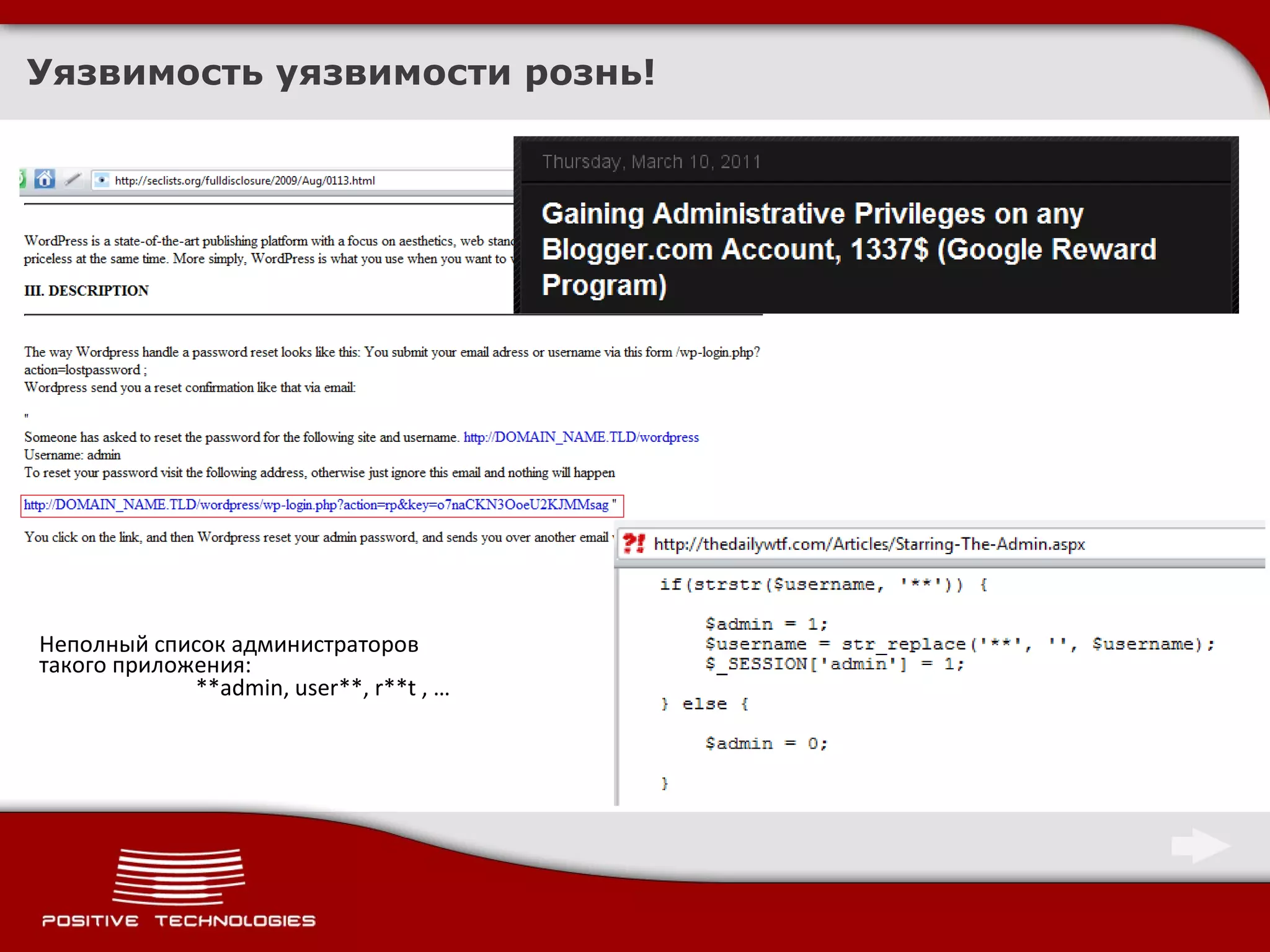

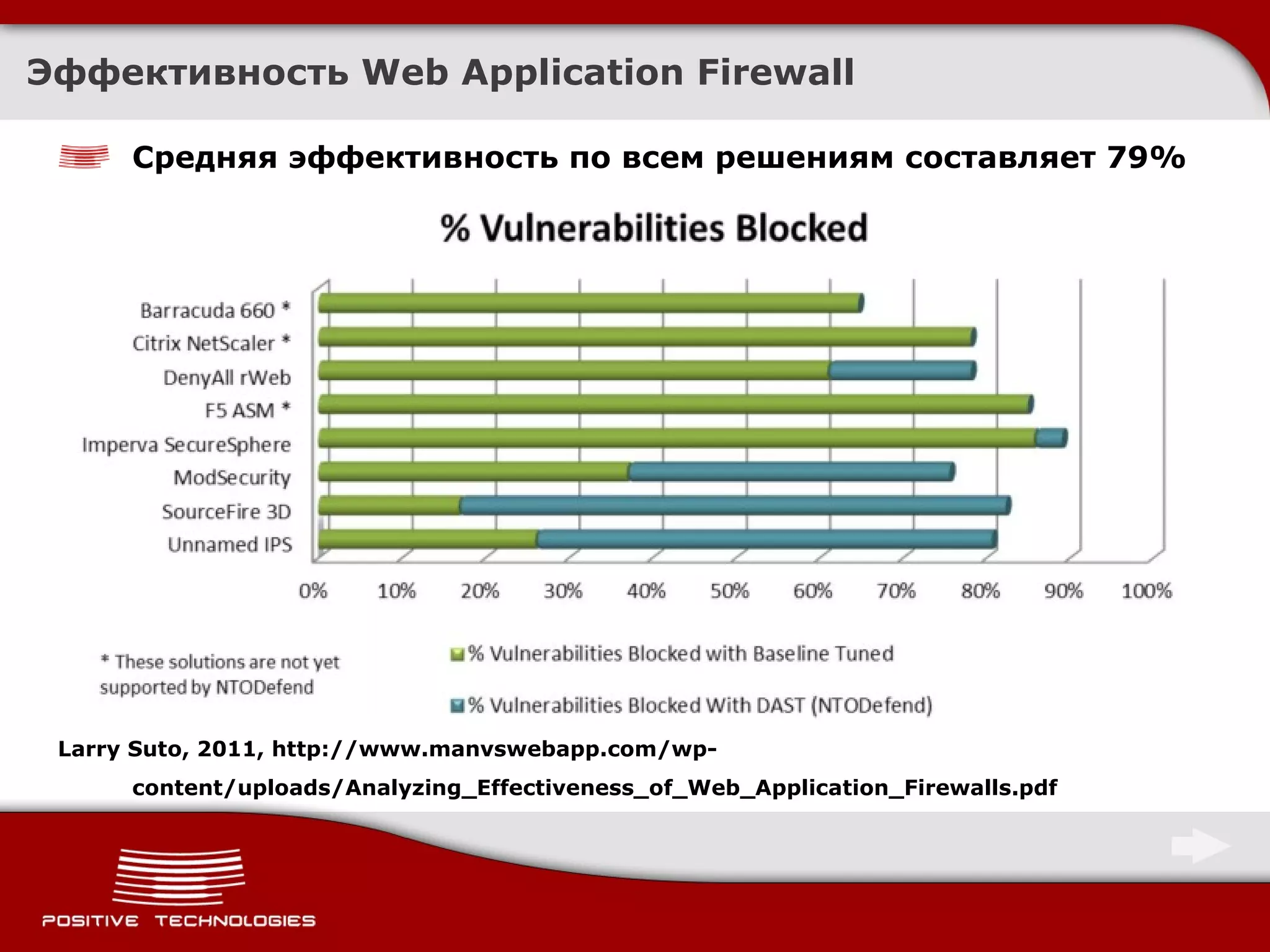

Документ обсуждает безопасность веб-приложений, подчеркивая, что более 80% сайтов имеют уязвимости и вероятность автоматизированного заражения составляет 15-20%. Приведены примеры атак, включая взломы через SQL-инъекции и уязвимости в плагинах, а также перечислены ключевые компоненты безопасности, такие как межсетевые экраны и механизмы аутентификации. Завершение документа содержит статистику и методы защиты от угроз, а также обсуждение эффективности веб-фаерволов.

![Спасибо за внимание! Вопросы ? [email_address] http://devteev.blogspot.com/](https://image.slidesharecdn.com/pt-devteev-sem-111124072815-phpapp01/75/slide-25-2048.jpg)