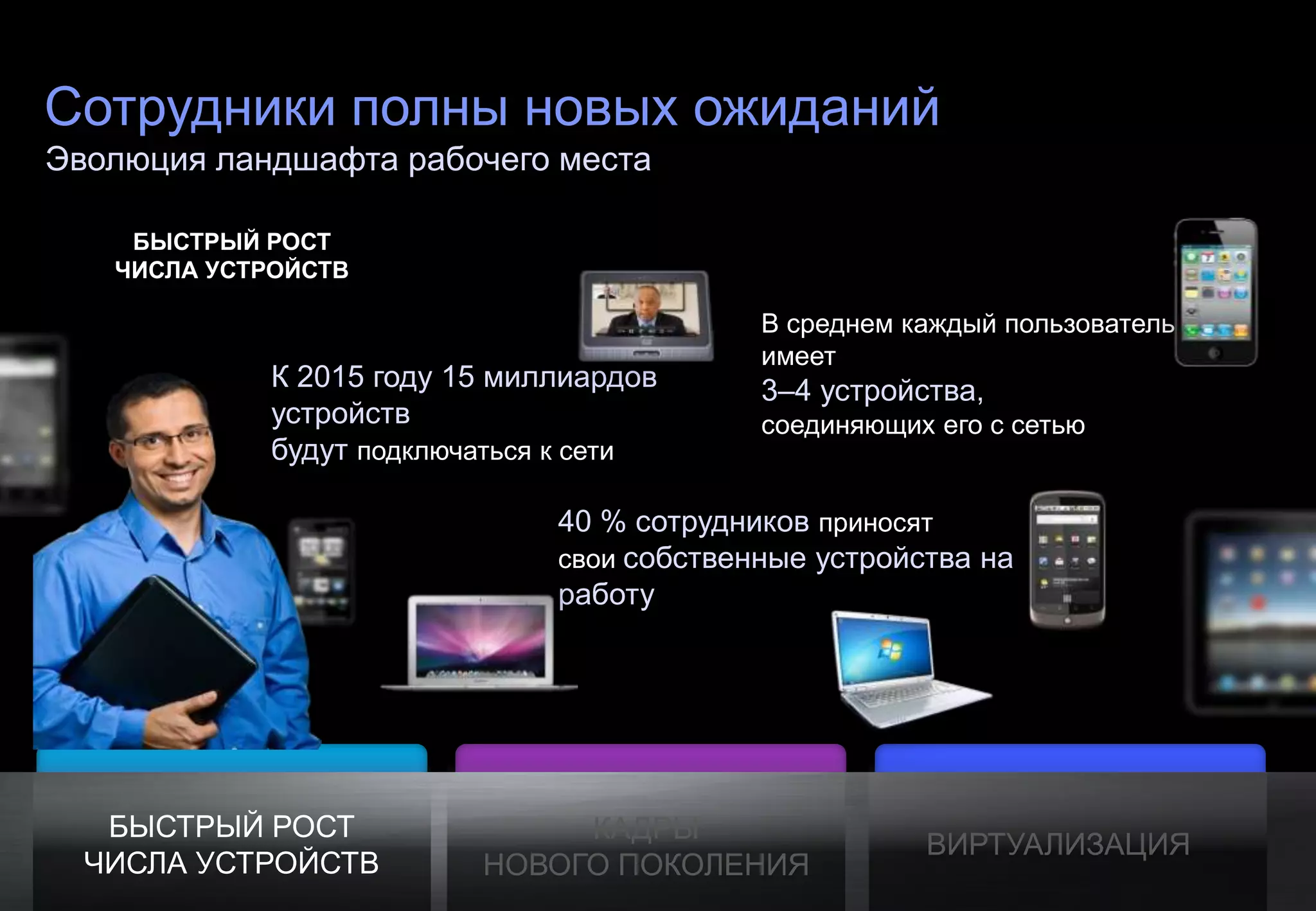

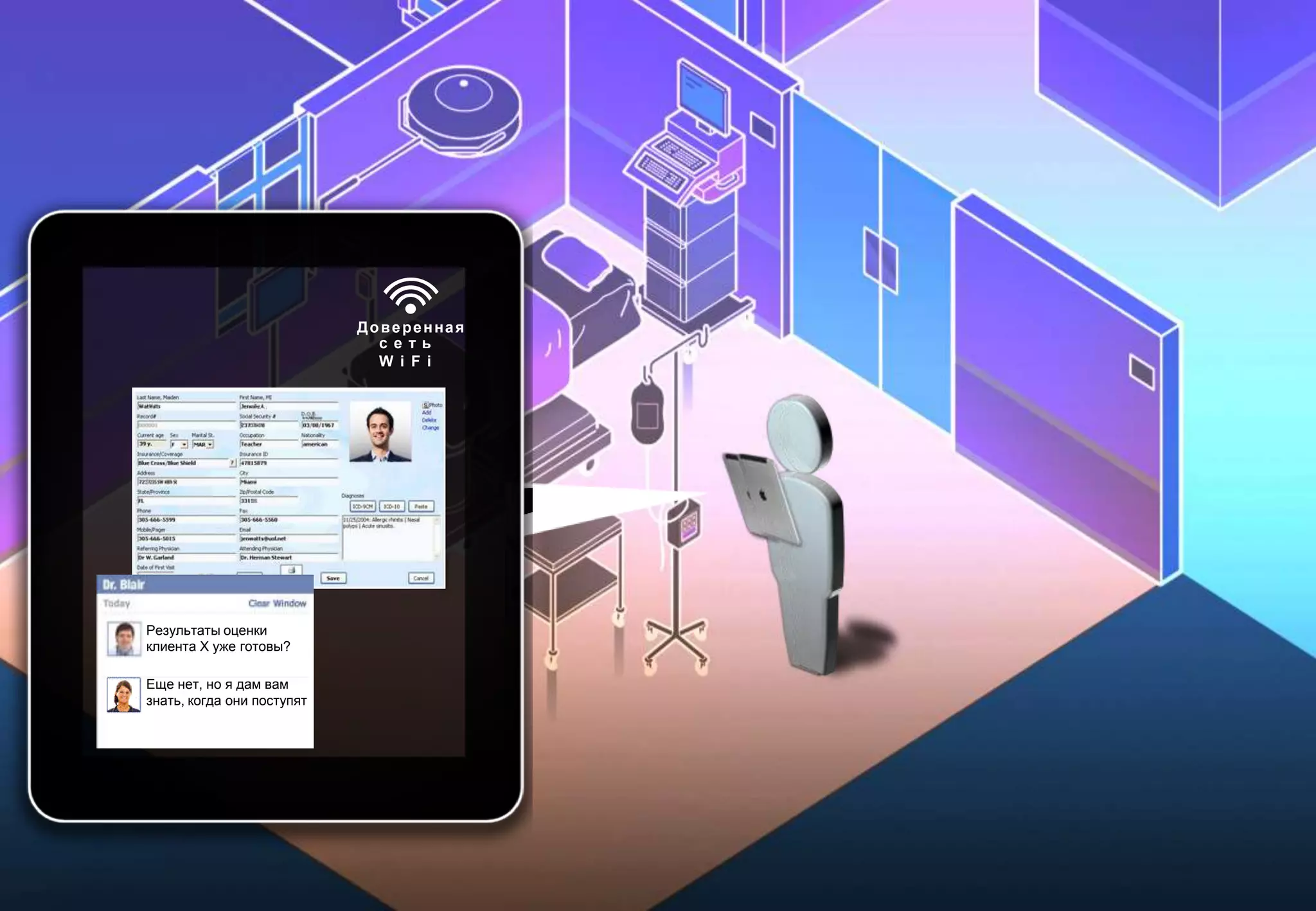

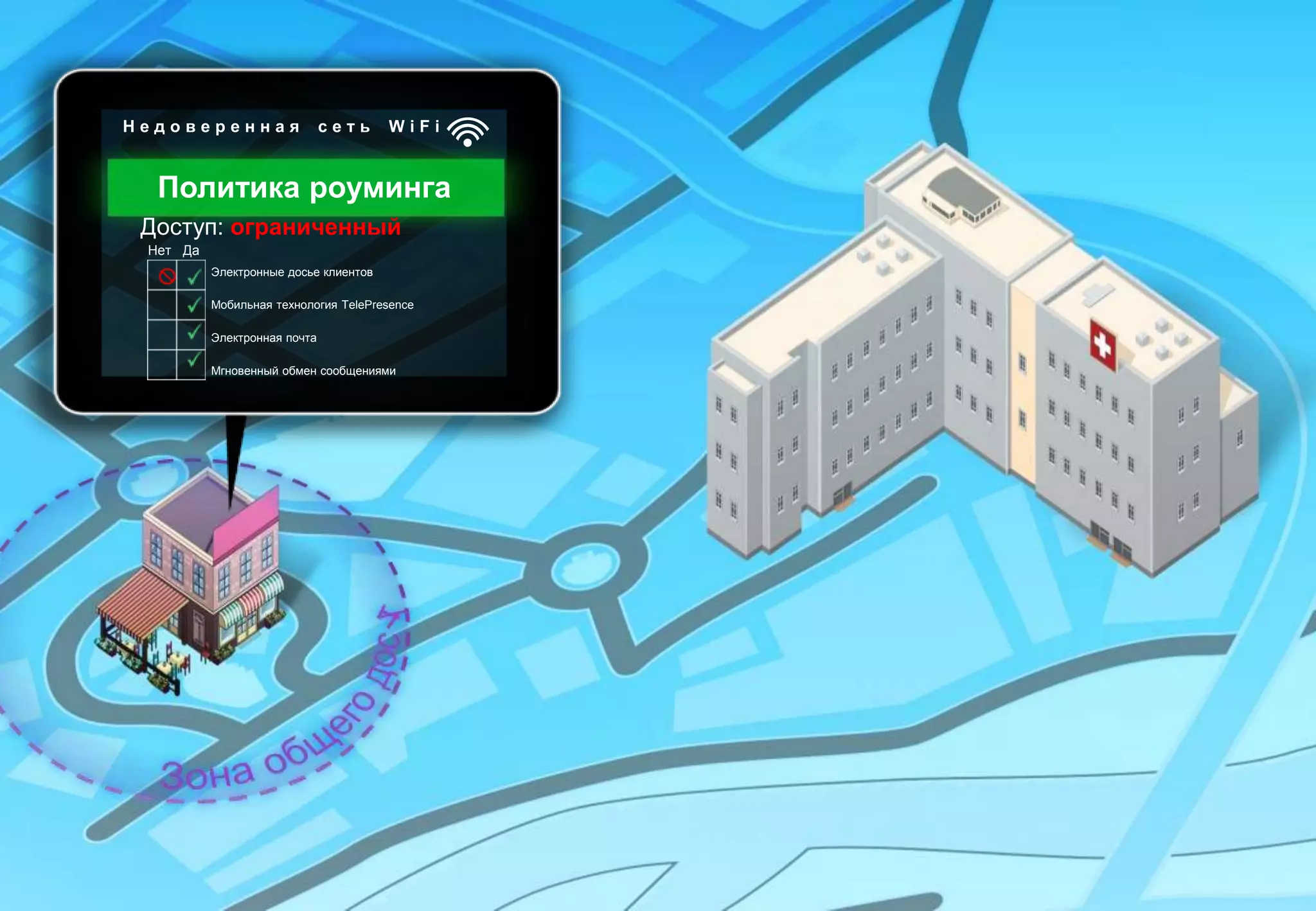

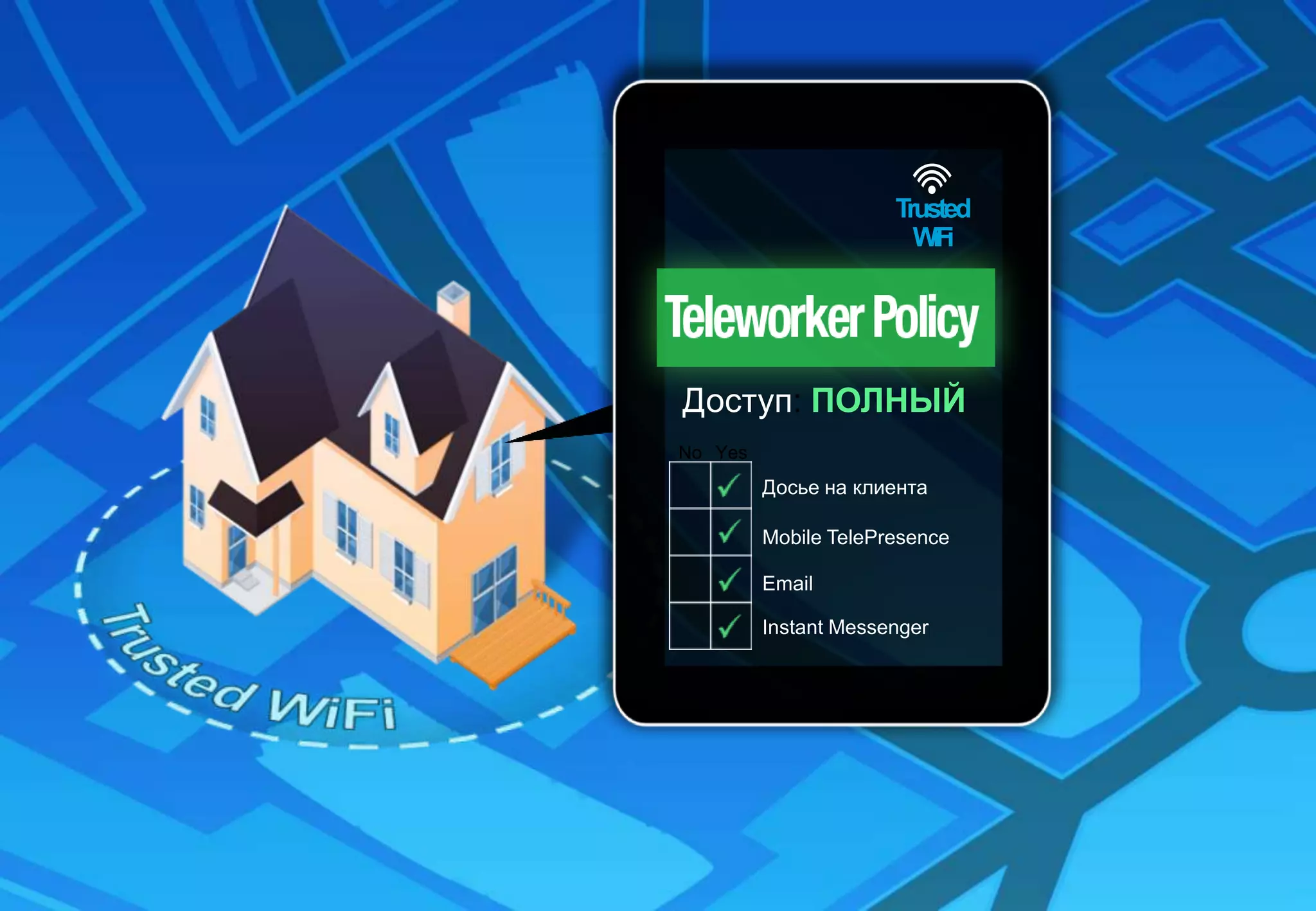

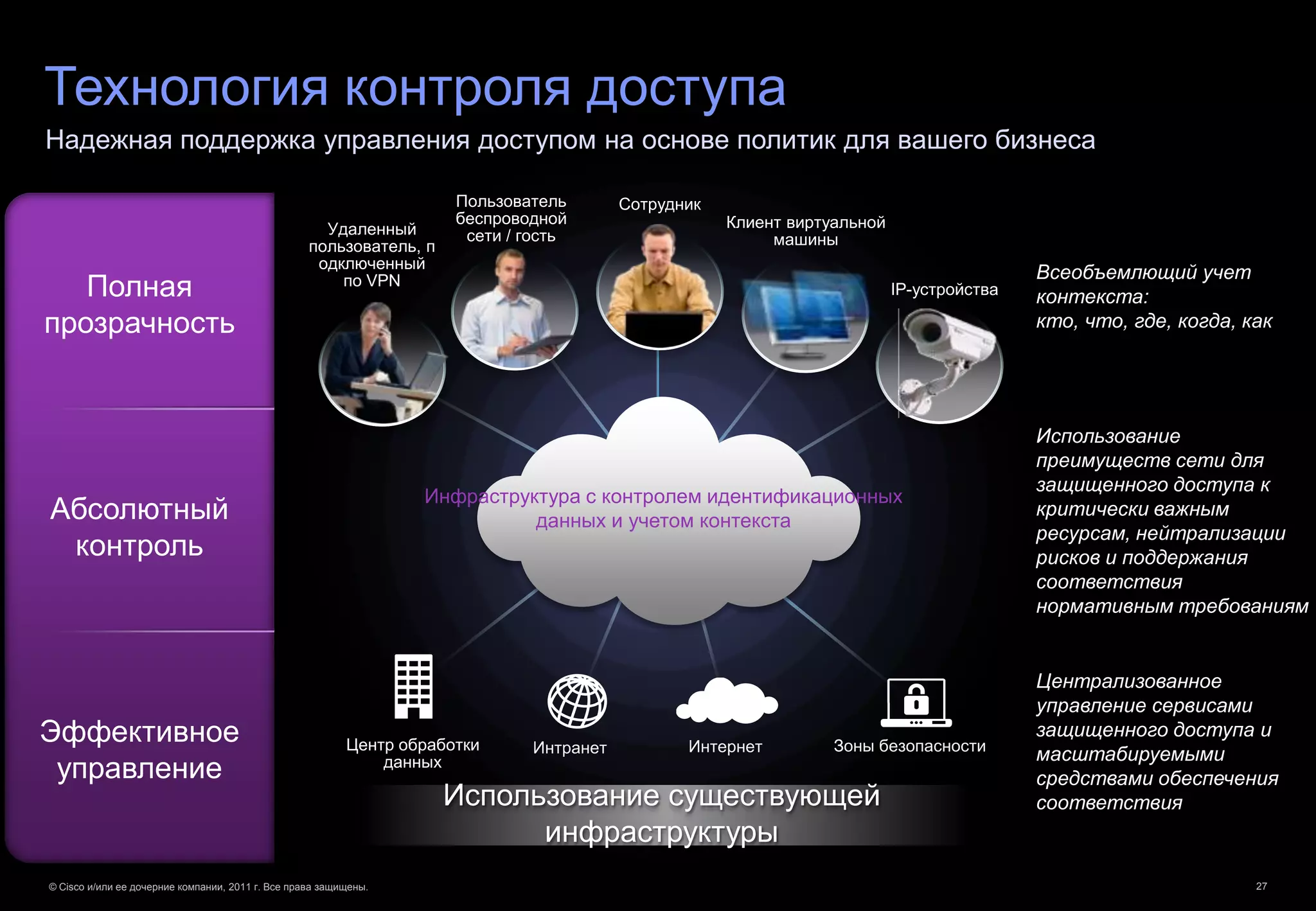

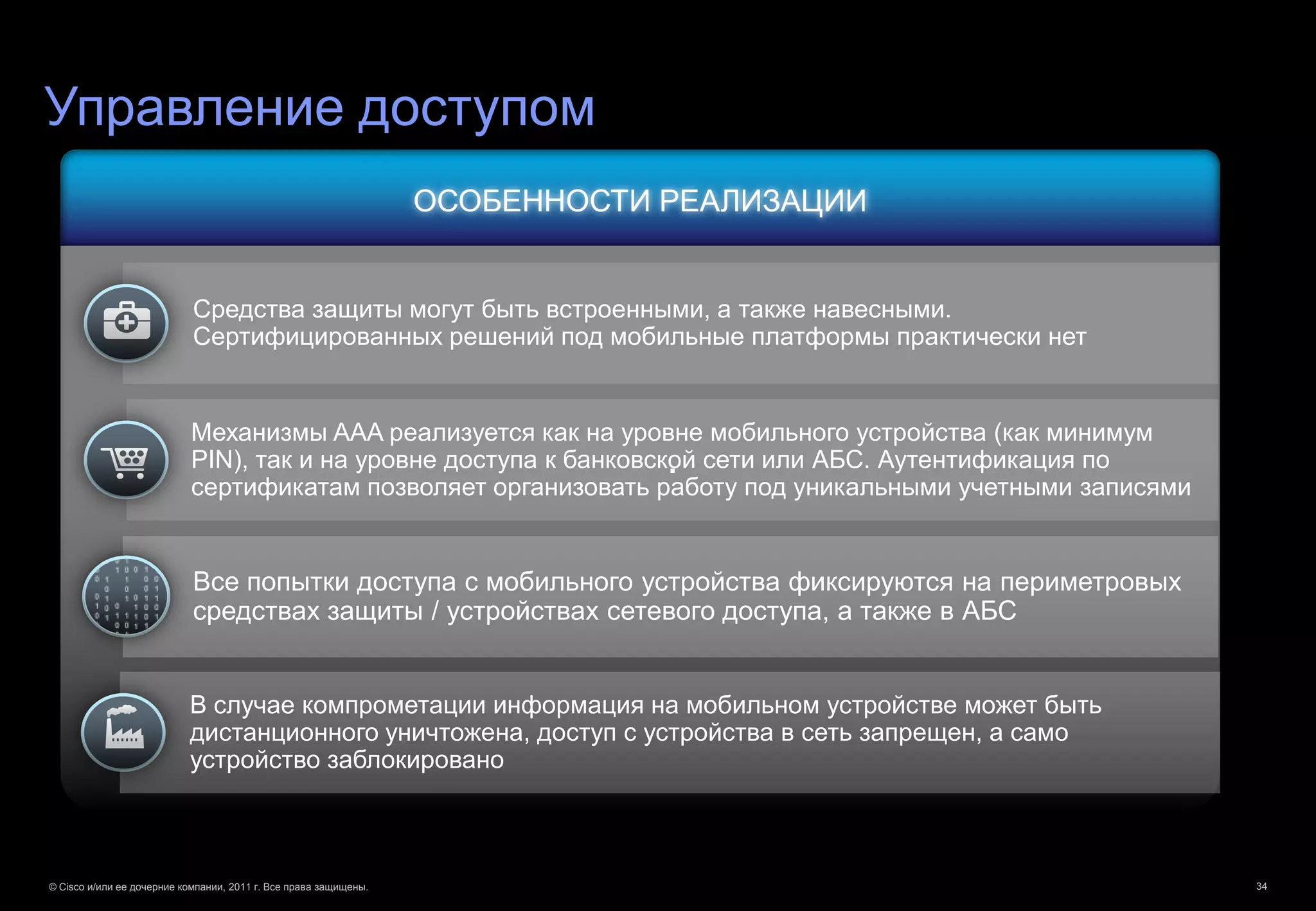

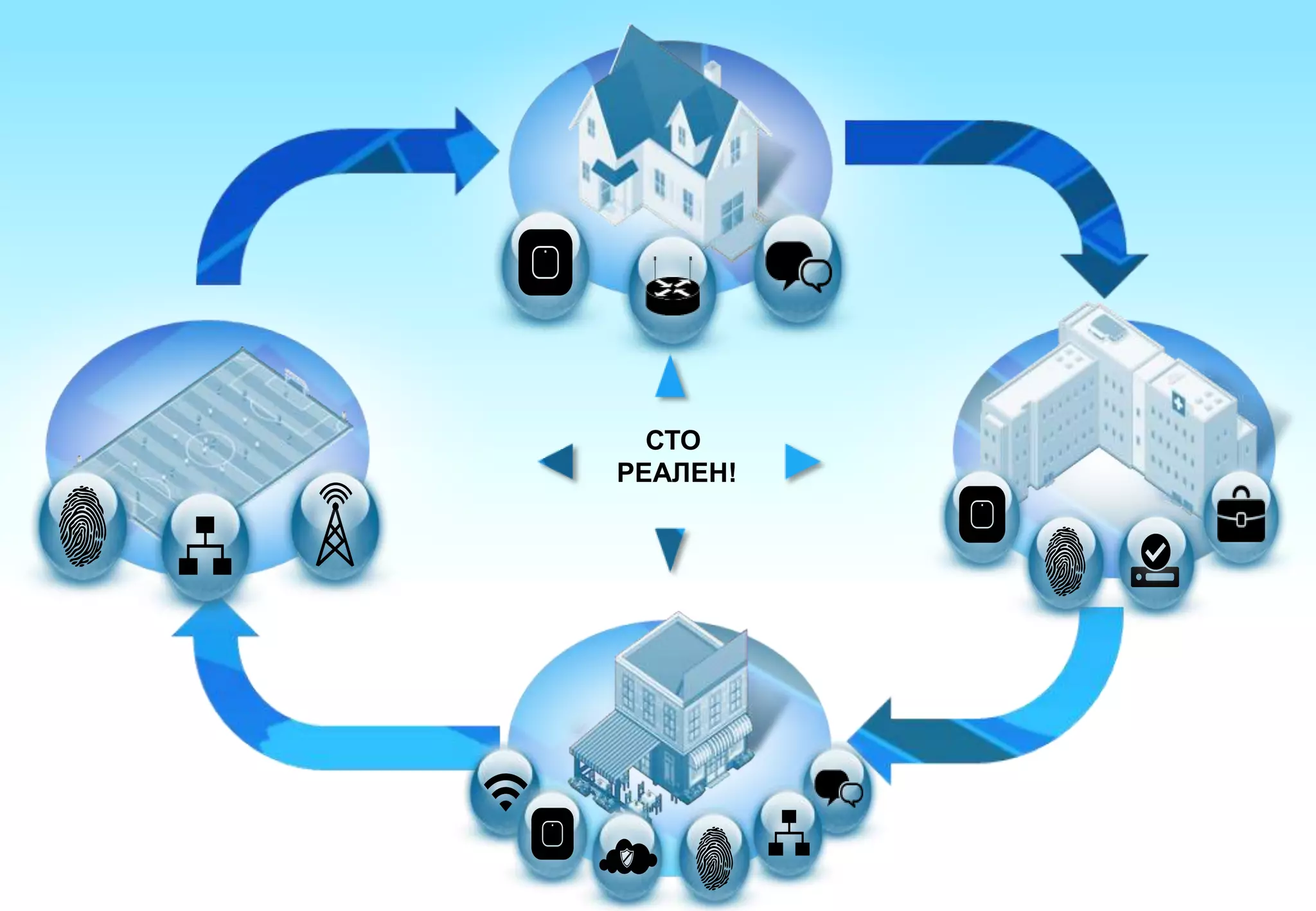

Документ рассматривает тенденции мобильного доступа и его влияние на безопасность в бизнесе, подчеркивая необходимость управления устройствами, которые сотрудники приносят на работу. Главные вызовы связаны с обеспечением безопасности, управление доступом и соблюдение нормативных требований в условиях увеличения числа устройств. Важным элементом является внедрение политики безопасности, ориентированной на идентификацию и контекст, для защиты корпоративной информации.