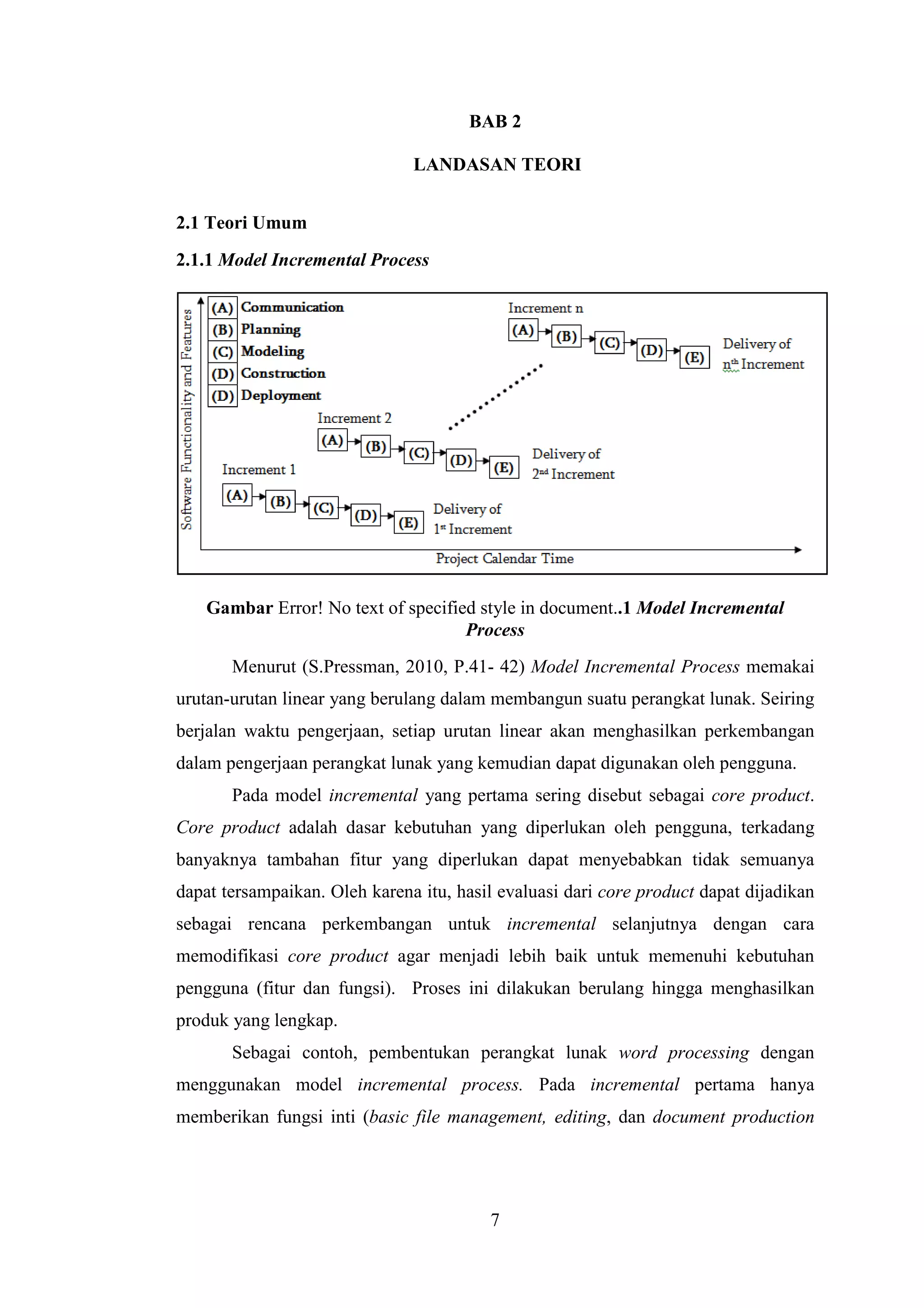

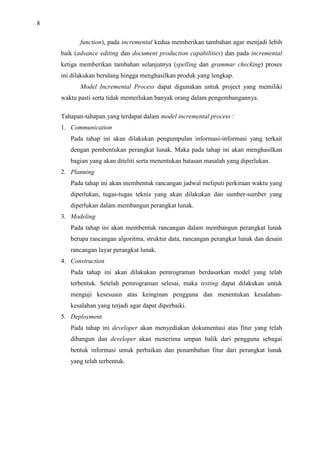

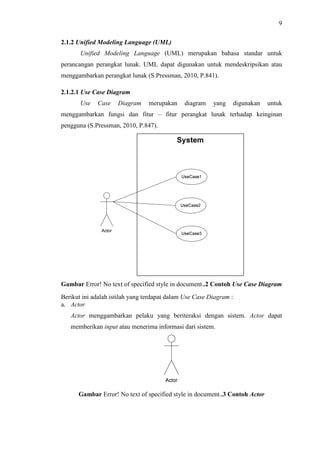

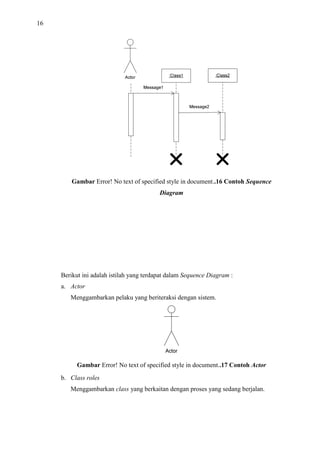

Dokumen tersebut membahas tentang teori-teori dasar dalam pembuatan perangkat lunak, meliputi model incremental process, Unified Modeling Language (UML), flow chart, dan interaksi manusia-komputer. Berbagai diagram UML dijelaskan seperti use case diagram, activity diagram, class diagram, dan sequence diagram."

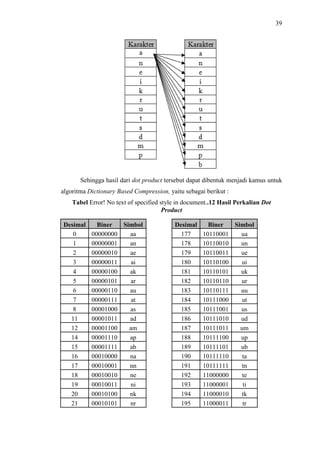

![36

1. ASCII control characters (0 - 31)

Terdiri dari 32 karakter yang tidak dapat dicetak dan digunakan untuk proses

peripherals.

2. ASCII printable characters (32 - 127)

Terdiri dari 96 karakter yang biasanya terdapat dalam keyboard (huruf,

angka, tanda baca dan simbol).

3. ASCII The extended ASCII codes (128 - 255)

Terdiri dari 128 karakter yang merepresentasikan simbol-simbol khusus yang

terdapat dalam Microsoft Windows (ISO Latin-1).

ASCII printable characters (32 – 127), digunakan dalam penelitian untuk

representasi input-an keyboard (huruf, angka, tanda baca dan simbol) ke dalam nilai

desimal dan biner, sebagai bagian dari proses enkripsi dan penyisipan pesan :

Tabel Error! No text of specified style in document..9 ASCII Printable Characters

Desimal Biner ASCII Desimal Biner ASCII

32 00100000 spasi 80 01010000 P

33 00100001 ! 81 01010001 Q

34 00100010 82 01010010 R

35 00100011 # 83 01010011 S

36 00100100 $ 84 01010100 T

37 00100101 % 85 01010101 U

38 00100110 86 01010110 V

39 00100111 ' 87 01010111 W

40 00101000 ( 88 01011000 X

41 00101001 ) 89 01011001 Y

42 00101010 * 90 01011010 Z

43 00101011 + 91 01011011 [

44 00101100 , 92 01011100

45 00101101 - 93 01011101 ]

46 00101110 . 94 01011110 ^

47 00101111 / 95 01011111 _

48 00110000 0 96 01100000 `

49 00110001 1 97 01100001 a

50 00110010 2 98 01100010 b

51 00110011 3 99 01100011 c

52 00110100 4 100 01100100 d

53 00110101 5 101 01100101 e

54 00110110 6 102 01100110 f

55 00110111 7 103 01100111 g

56 00111000 8 104 01101000 h](https://image.slidesharecdn.com/2013-2-00425-mtifbab2001-221118172617-9702ea81/85/Terapan-Terapi-30-320.jpg)