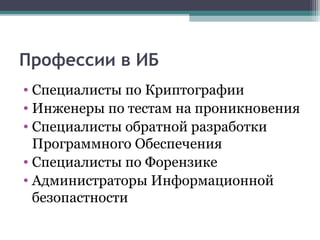

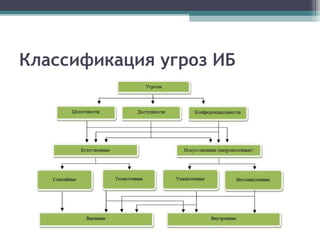

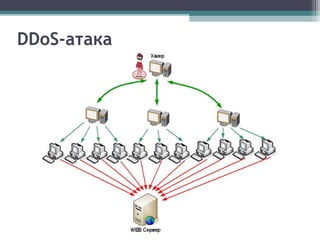

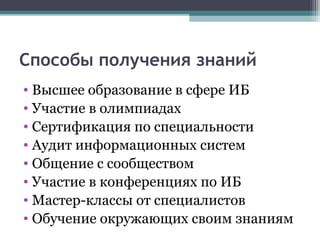

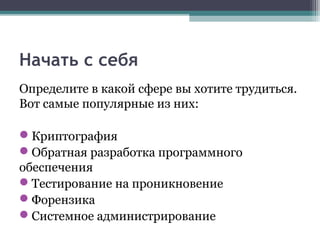

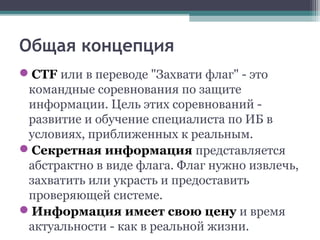

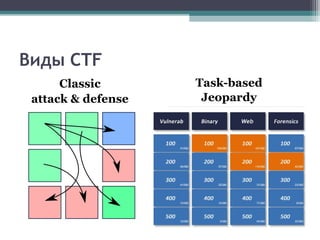

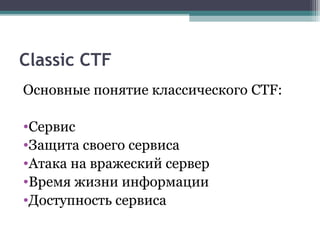

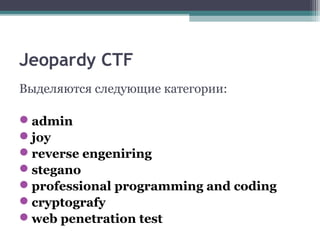

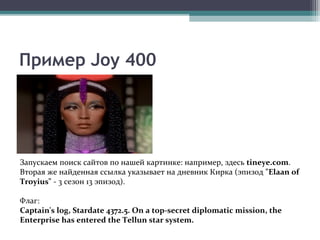

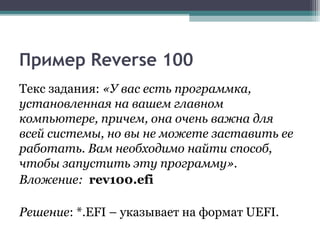

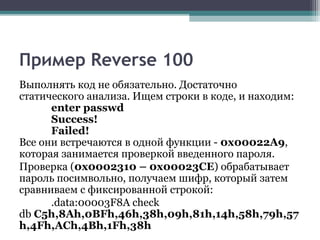

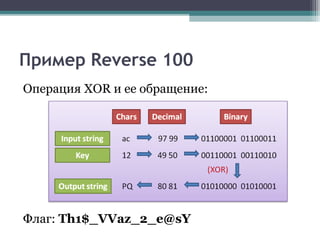

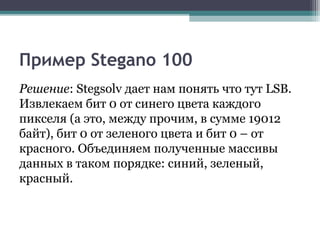

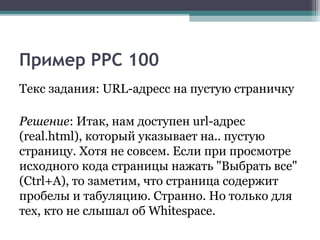

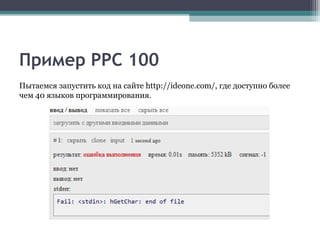

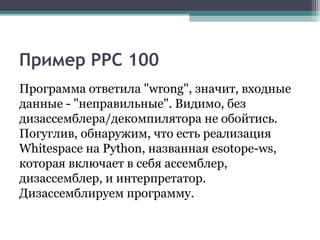

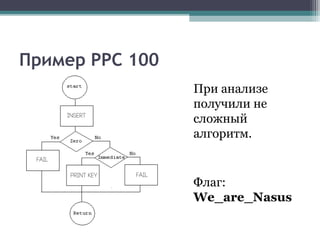

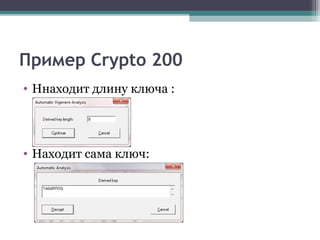

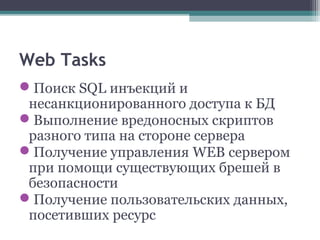

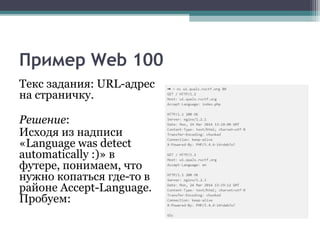

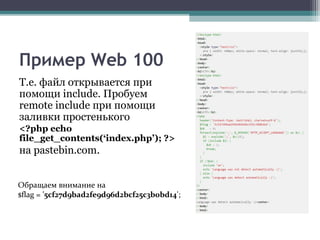

Документ описывает роль специалистов в области информационной безопасности, их обязанности и необходимые навыки для предотвращения угроз. Также рассматриваются современные угрозы, такие как DDoS-атаки, и способы их обнаружения, включая различные технологии защиты и сертификации. Вдобавок, документ охватывает типы соревнований CTF для обучения, классифицируя задачи по категориям и предоставляя примеры.