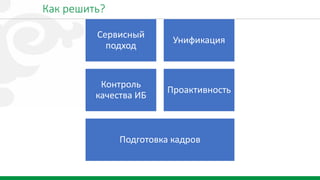

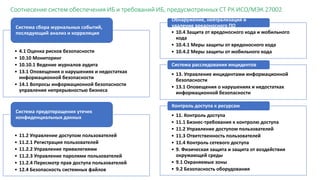

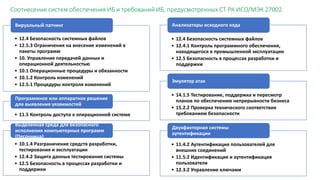

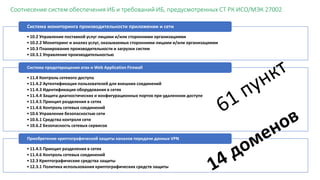

Документ рассматривает проблемы информационной безопасности в государственных органах, включая разрозненность систем и высокую вероятность угроз для ИТ-инфраструктуры. Предлагаются решения, основанные на сервисном подходе, включая унификацию и проактивное управление рисками. Важное внимание уделяется качеству услуг кибербезопасности, наличию базовых сервисов и системе управления доступом.