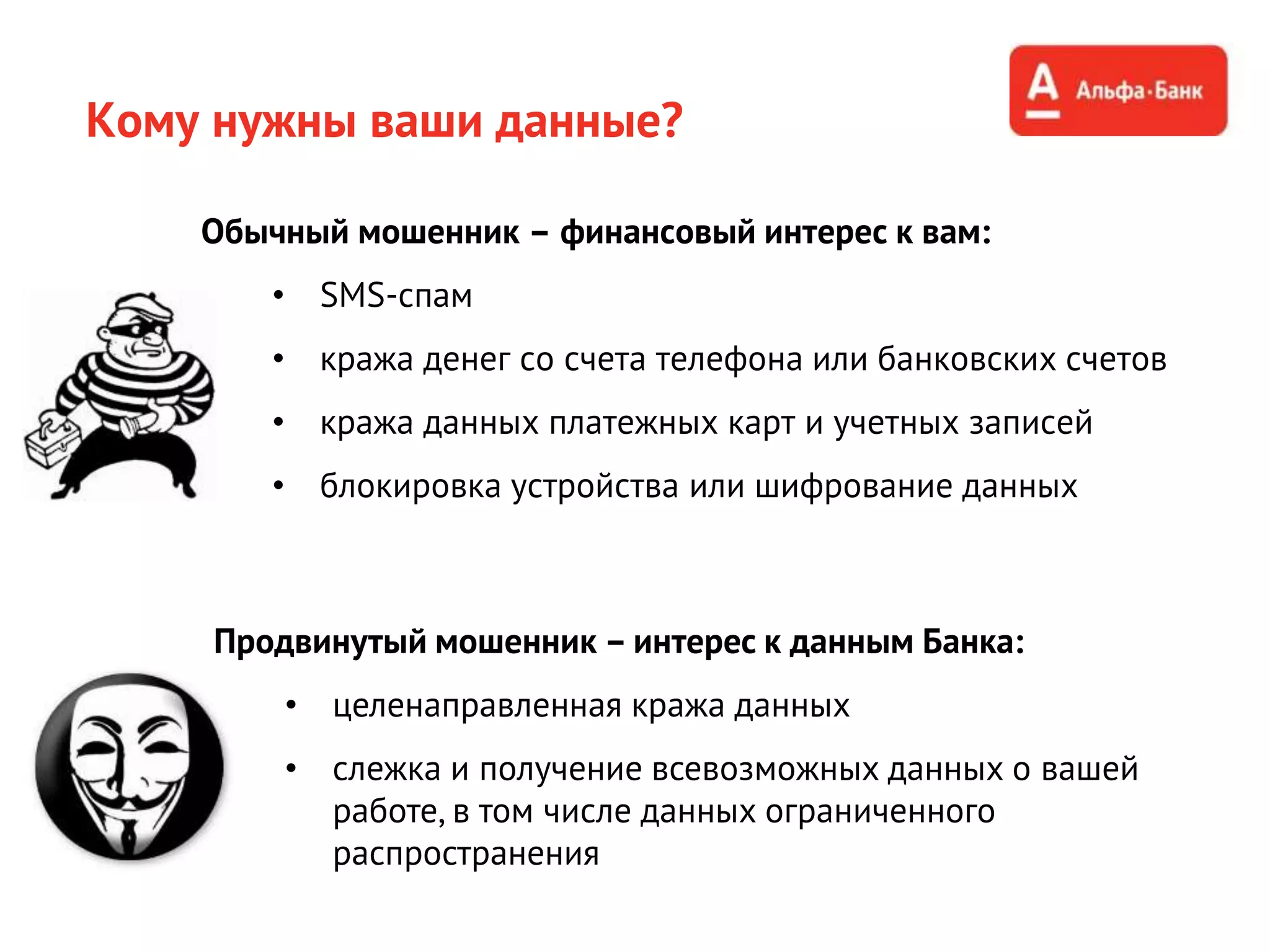

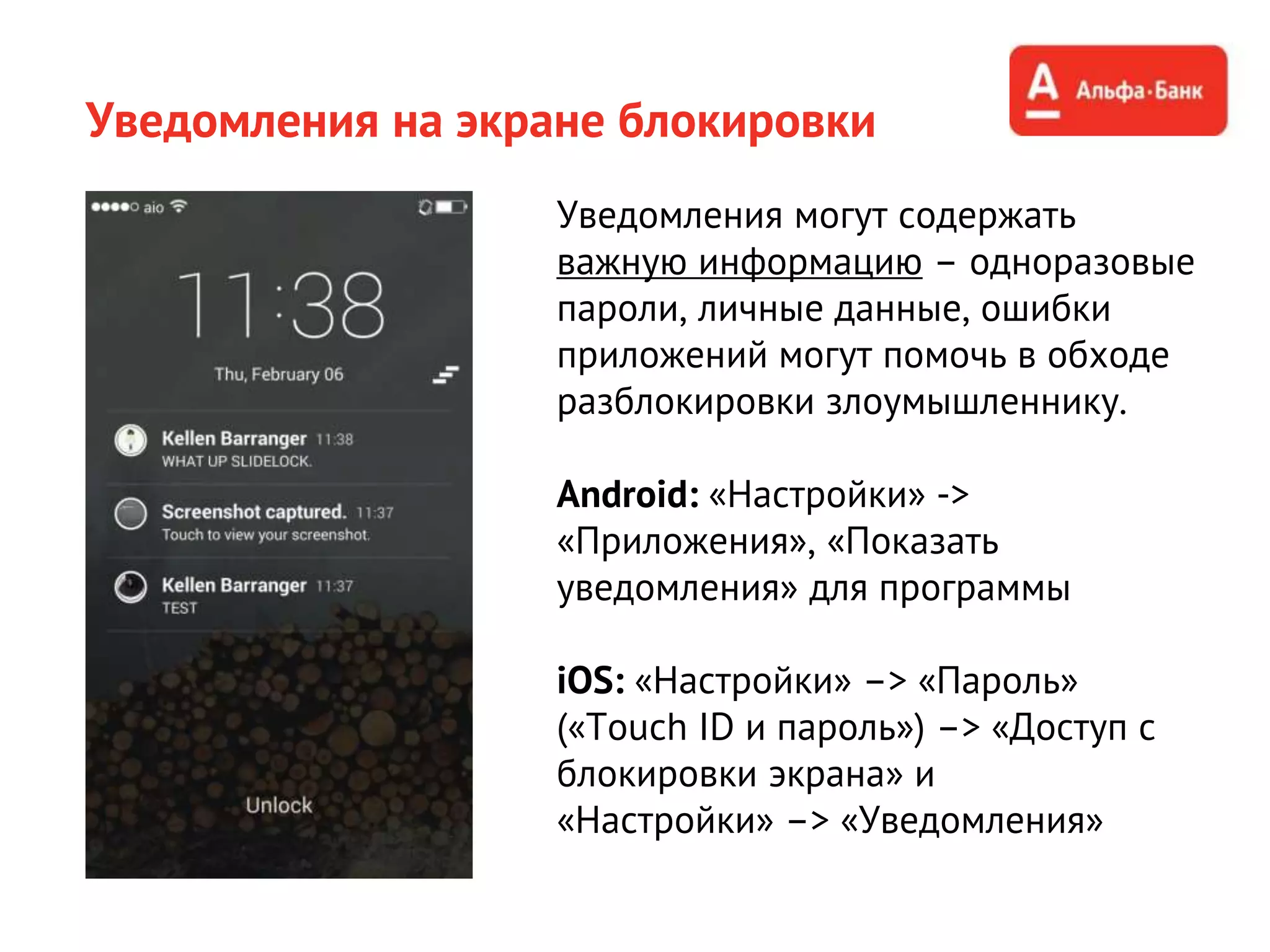

Документ обсуждает безопасность мобильных устройств и угрозы мошенничества, особенно в контексте России, где более 50% вредоносных программ нацелены на российских пользователей. Он предоставляет рекомендации по улучшению безопасности, включая использование PIN-кодов, осторожность при подключении к Wi-Fi, установку приложений только из официальных источников и использование двухфакторной аутентификации. Также подчеркивается важность контроля доступа к личным данным и приложениям для предотвращения утечек информации.