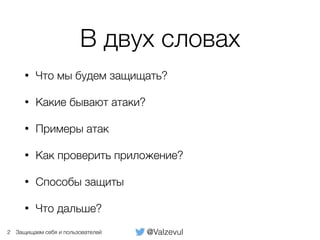

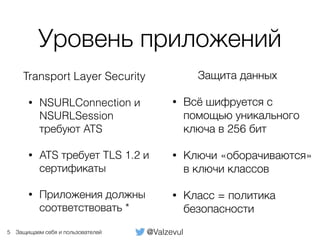

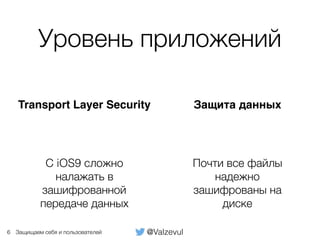

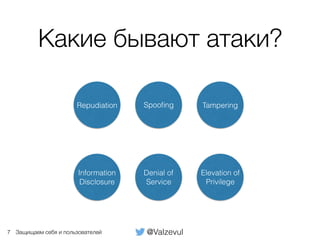

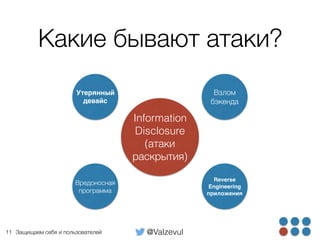

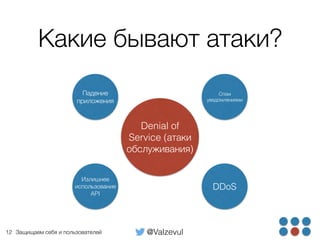

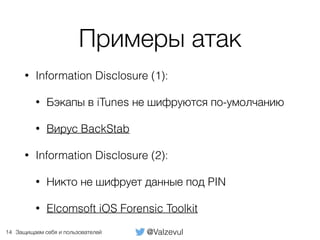

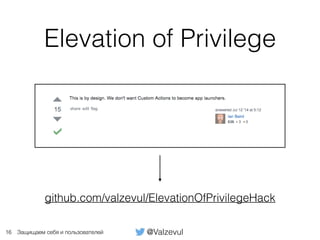

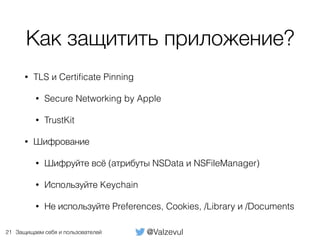

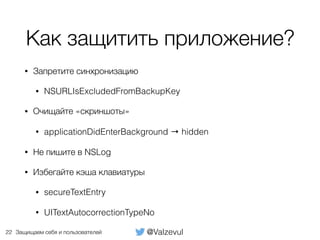

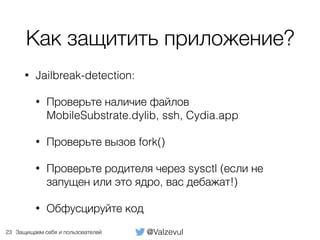

Документ представляет руководство по безопасности для iOS, охватывающее защиту пользователей и приложений от различных атак, таких как подмена, искажение и раскрытие информации. В нем обсуждаются методы шифрования, проверки приложений и способы защиты данных. Также приводятся важные рекомендации по минимизации рисков и повышению безопасности мобильных устройств.