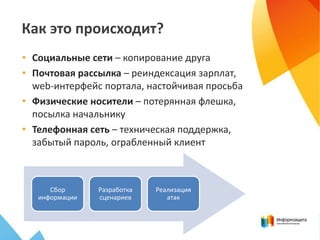

Документ обсуждает социальную инженерию как метод несанкционированного доступа к информации, подчеркивая уязвимость человеческого фактора. Описание методов атак и подходов к повышению осведомленности сотрудников призвано уменьшить риски, связанные с социальными манипуляциями. Важно внедрять встроенное качество и проводить тестирование для улучшения защиты систем.