Embed presentation

Download as PDF, PPTX

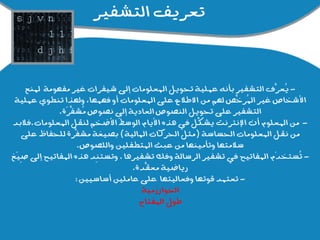

يحتوي المستند على مجموعة من الروابط الإلكترونية التي تشير إلى مصادر معلوماتية متنوعة، مما يدل على أهمية الوصول إلى المعرفة حول أمن المعلومات. تهدف هذه الروابط إلى تعزيز الفهم وتوفير الموارد للأفراد المهتمين. تعد هذه المصادر بمثابة أدوات تعليمية وتحفيزية في مجال دراسات الأمن السيبراني.