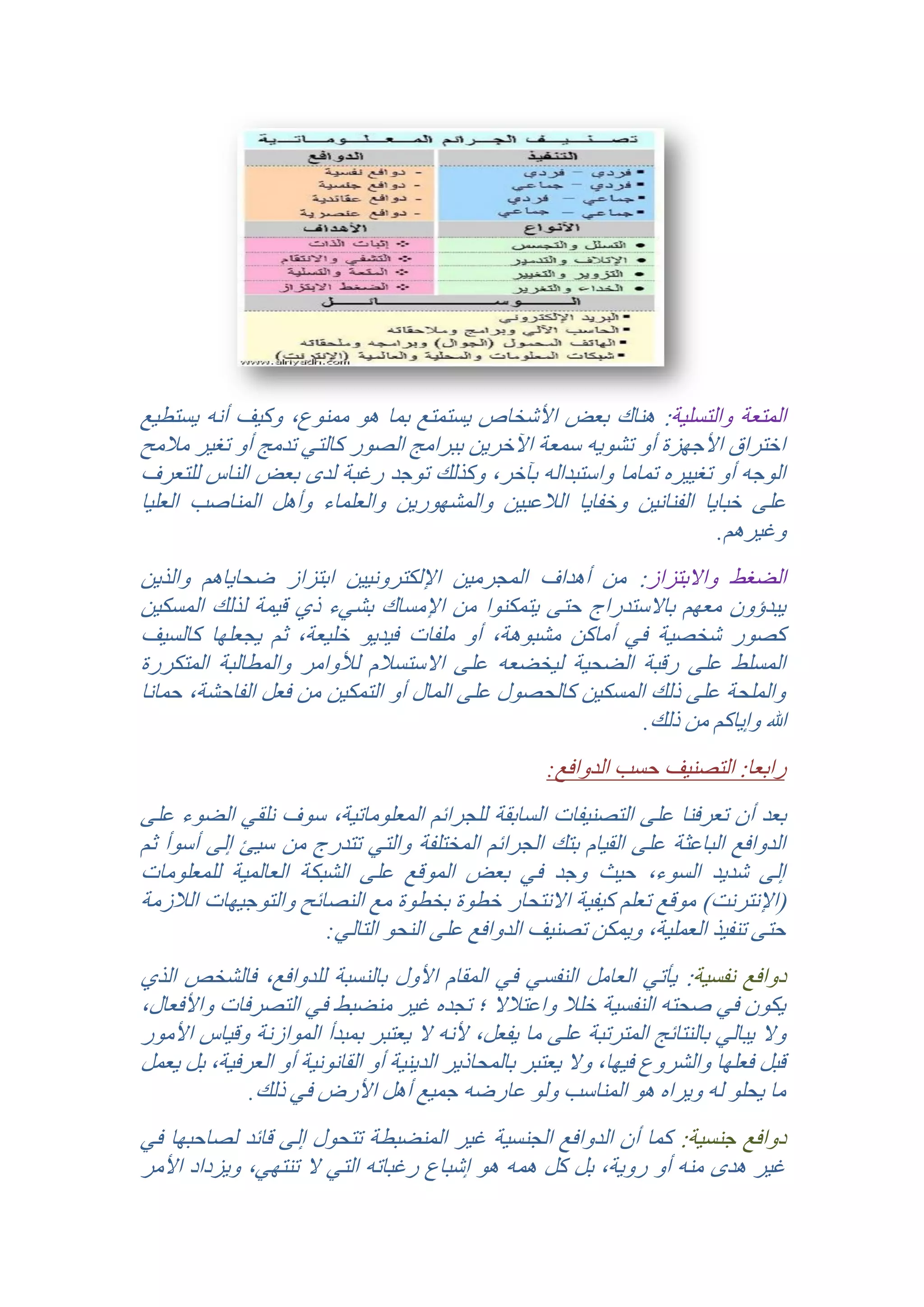

تناقش الوثيقة تأثير الإنترنت على الحياة المعاصرة، بما في ذلك الميزات التي توفرها مثل التواصل السريع والمعلوماتية، بالإضافة إلى المخاطر المرتبطة بالاستخدام السلبي له، مثل إهدار الوقت والانحرافات السلوكية. كما تتناول الوثيقة مخاطر الجرائم المعلوماتية وأنواعها، وتسلط الضوء على قضايا حرية التعبير في البلدان المختلفة وطرق حماية المعلومات. يُختتم النص بالدعوة إلى اتخاذ الإجراءات اللازمة للحد من المخاطر المرتبطة بالإنترنت.