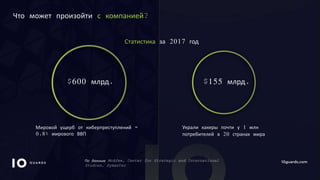

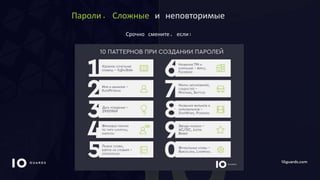

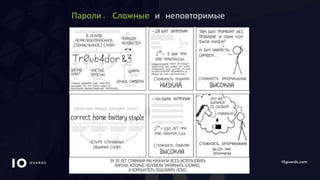

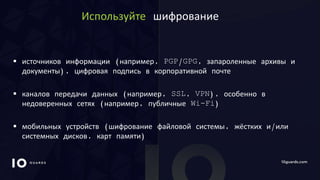

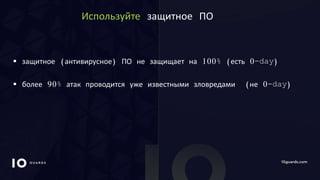

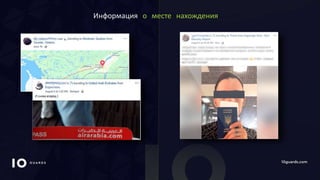

Документ освещает важность цифровой гигиены в условиях растущих киберрисков и разнообразия атак со стороны хакеров. Он перечисляет основные рекомендации по обеспечению безопасности, такие как использование сложных паролей, двухфакторной аутентификации и шифрования, а также предостерегает от последствий недостаточной защиты. Также рассматриваются основные категории потерь и указывается на необходимость постоянного обновления программного обеспечения.