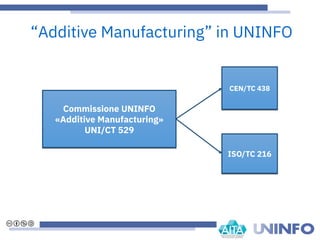

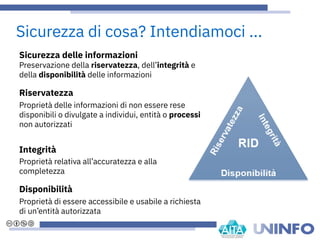

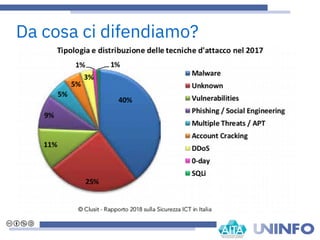

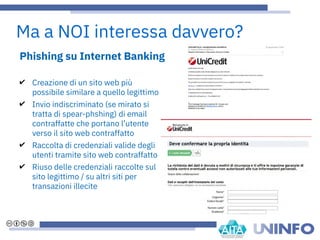

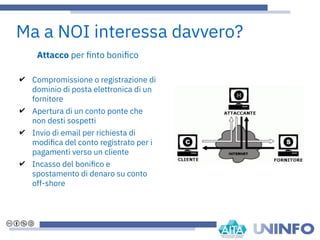

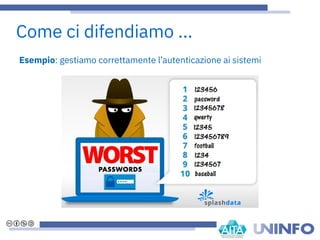

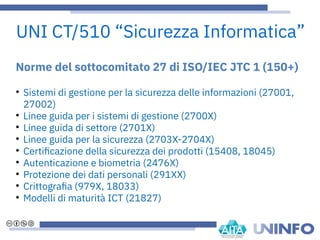

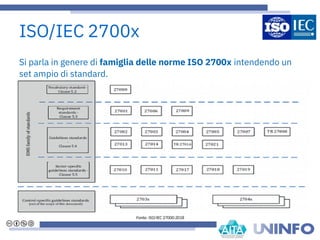

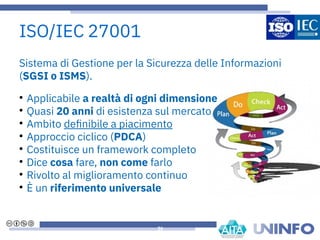

Il documento discute l'importanza della sicurezza informatica nelle aziende e le tecnologie additive come opportunità di sviluppo. Viene evidenziato come le piccole e medie imprese siano vulnerabili agli attacchi informatici e l'importanza di adottare misure di igiene informatica e formazione del personale. Infine, si fa riferimento alle norme tecniche internazionali sulla gestione della sicurezza delle informazioni per garantire un approccio sistematico alla protezione dei dati.