村木 由梨香

日本マイクロソフト株式会社

セキュリティ レスポンス チーム

セキュリティ プログラム マネージャー

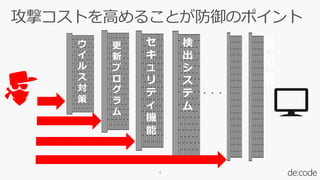

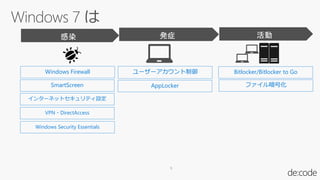

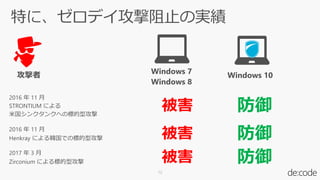

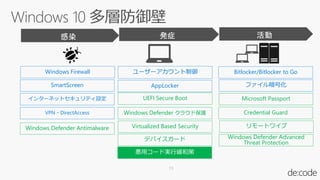

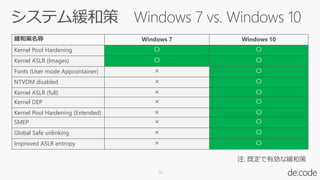

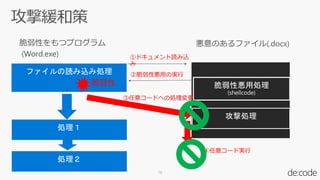

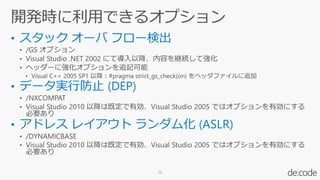

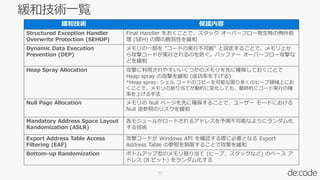

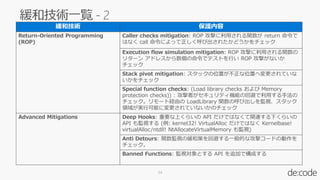

脆弱性はセキュリティ アップデート待ち、はもう古い。Windows やインストールしているアプリケーションに脆弱性はあっても攻撃の被害に遭わない技術が大きく進歩しているのをご存知ですか。

最新の Windows 10 に実装されているセキュリティ アーキテクチャはどのように実現してるのか、実際に発生したゼロデイ攻撃を Windows 10 はどのように防いだのか解説します。

製品/テクノロジ: Windows/アーキテクチャ/エンタープライズ モビリティ/セキュリティ