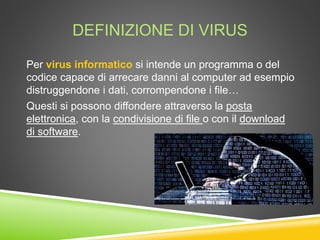

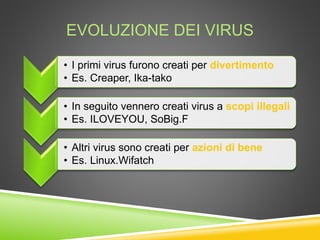

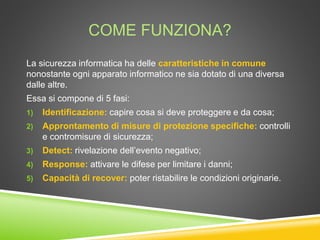

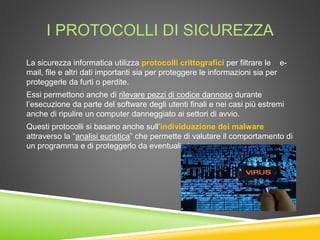

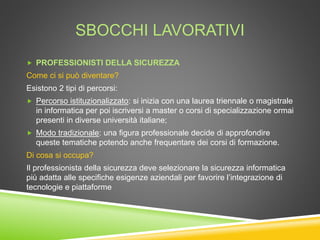

Il documento descrive la definizione e l'evoluzione dei virus informatici, evidenziando il loro impatto dannoso sui computer e le modalità di diffusione. Viene anche fornita una panoramica della sicurezza informatica, le sue fasi operative e l'importanza dei protocolli di sicurezza. Infine, si discutono i percorsi di formazione e le opportunità professionali disponibili nel campo della sicurezza informatica.