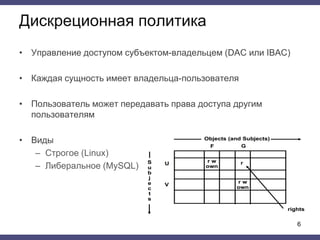

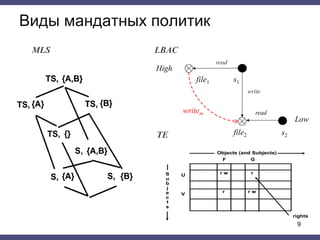

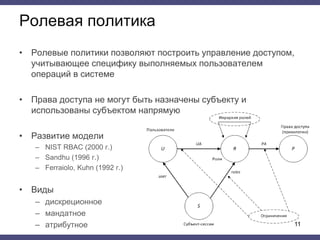

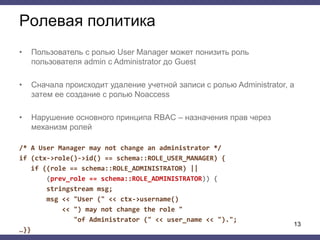

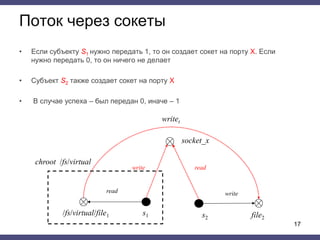

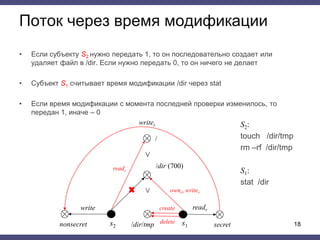

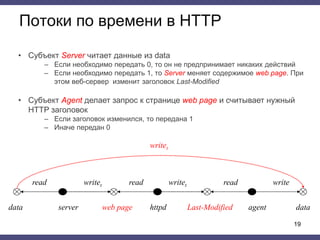

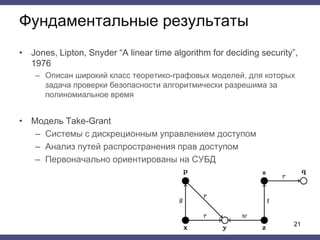

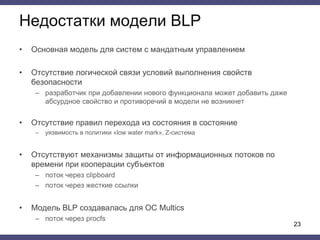

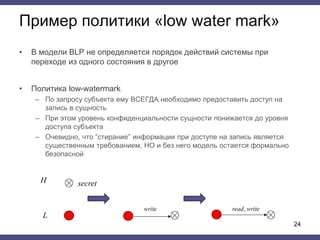

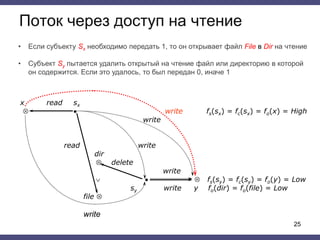

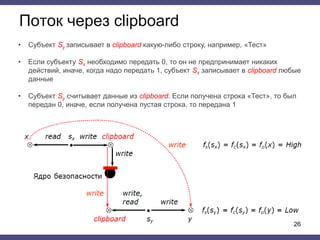

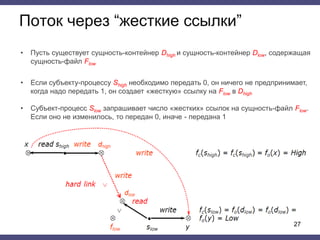

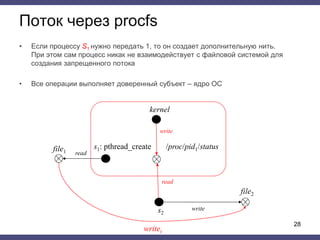

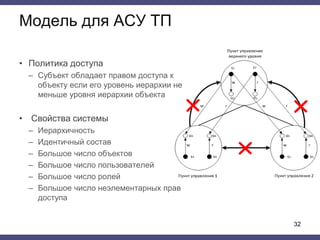

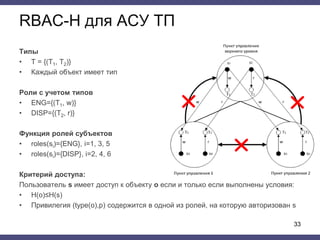

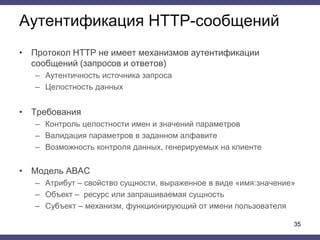

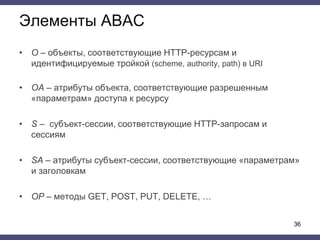

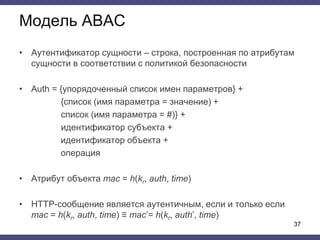

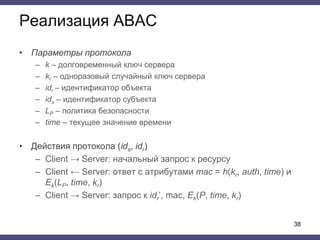

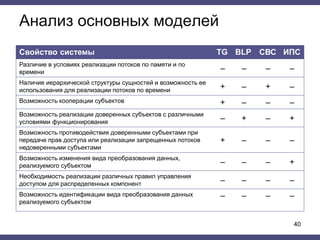

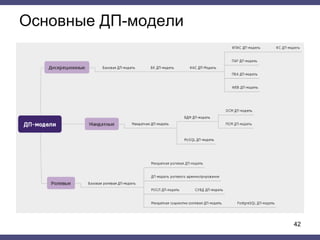

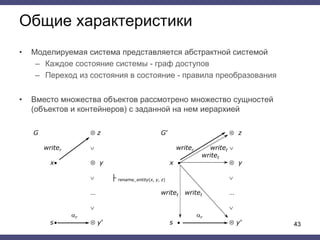

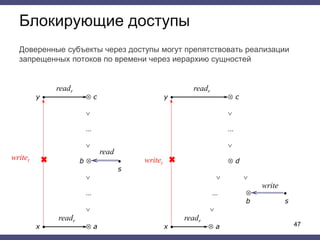

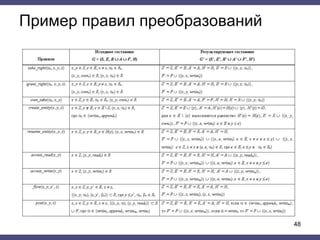

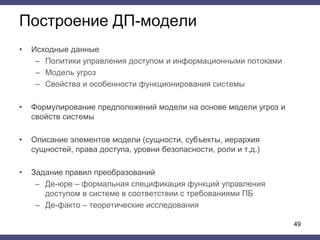

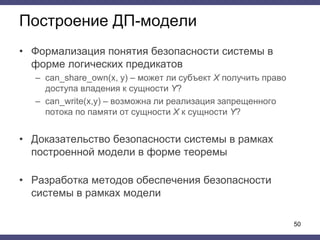

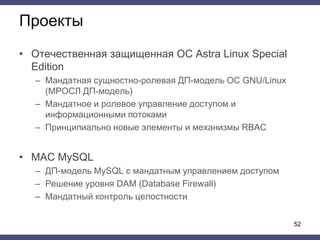

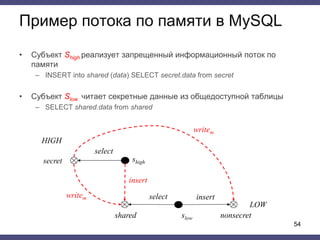

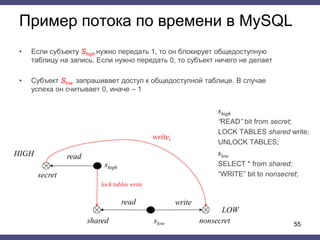

Документ обсуждает моделирование безопасности управления доступом и информационными потоками, включая различные модели, такие как дискреционное, мандатное, ролевое и атрибутное управление доступом. Рассматриваются важные элементы моделей, их реализация на практике и недостатки существующих подходов. Также обсуждаются примеры скрытых каналов и способы их использования для передачи информации в системах безопасности.