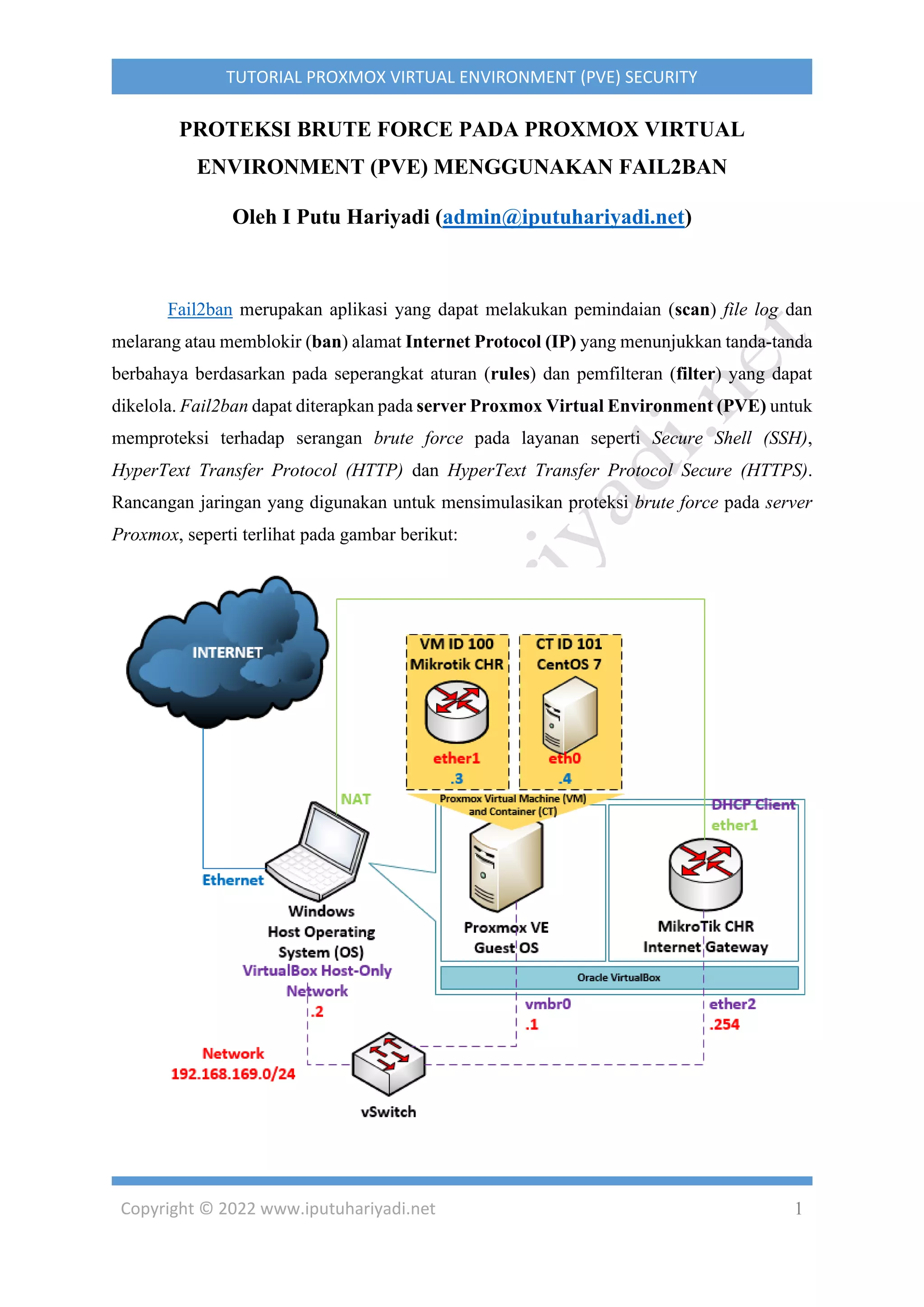

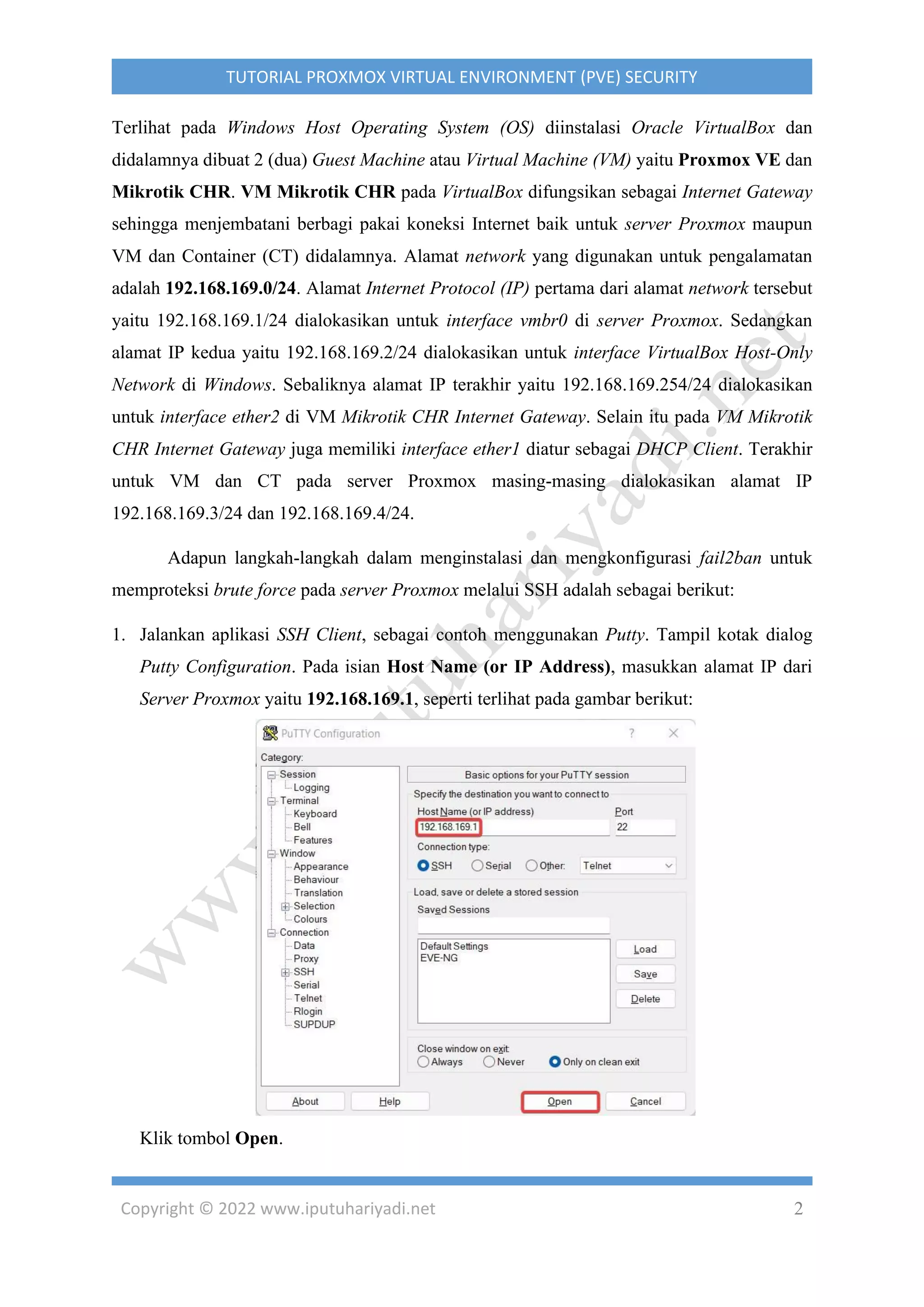

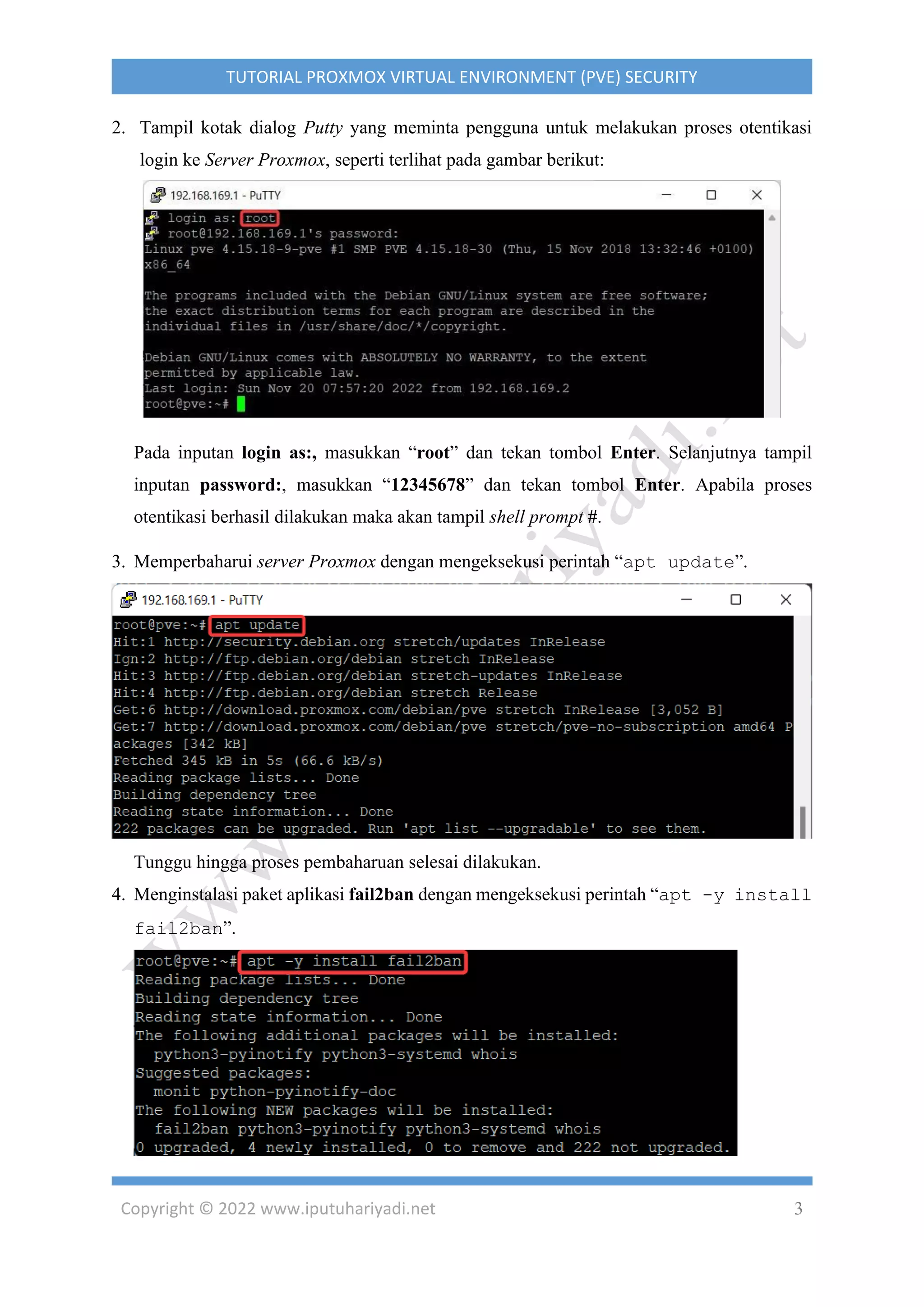

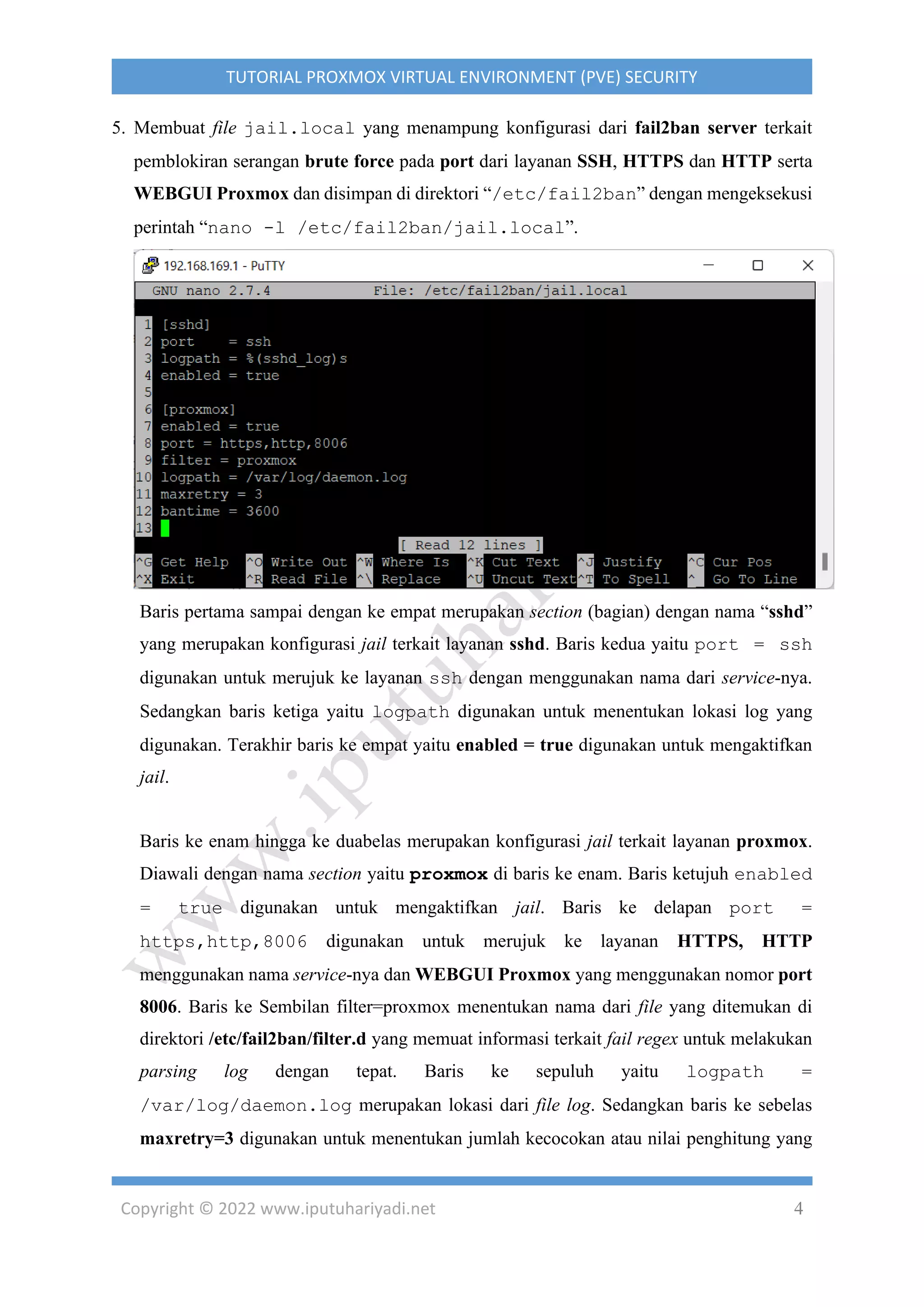

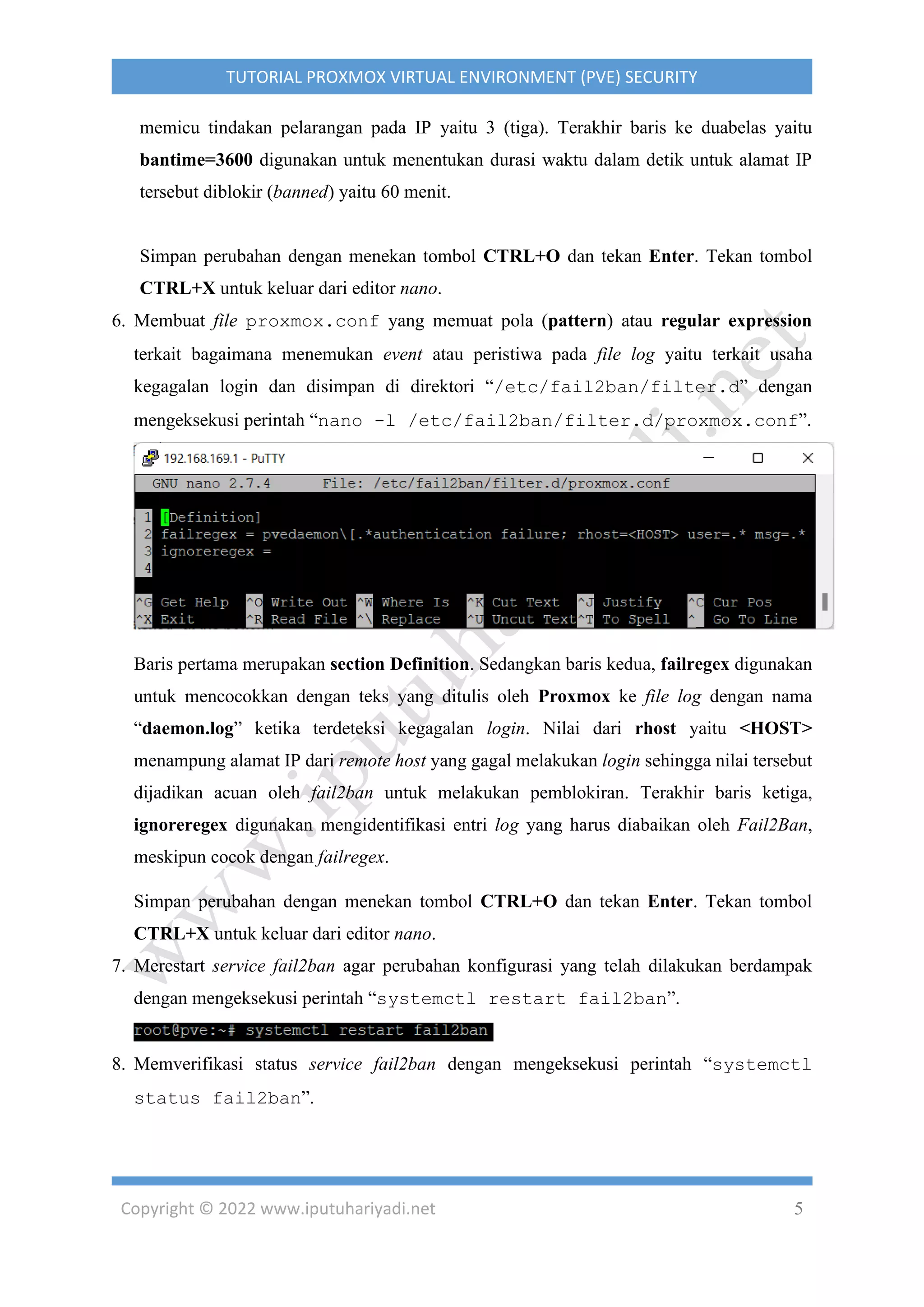

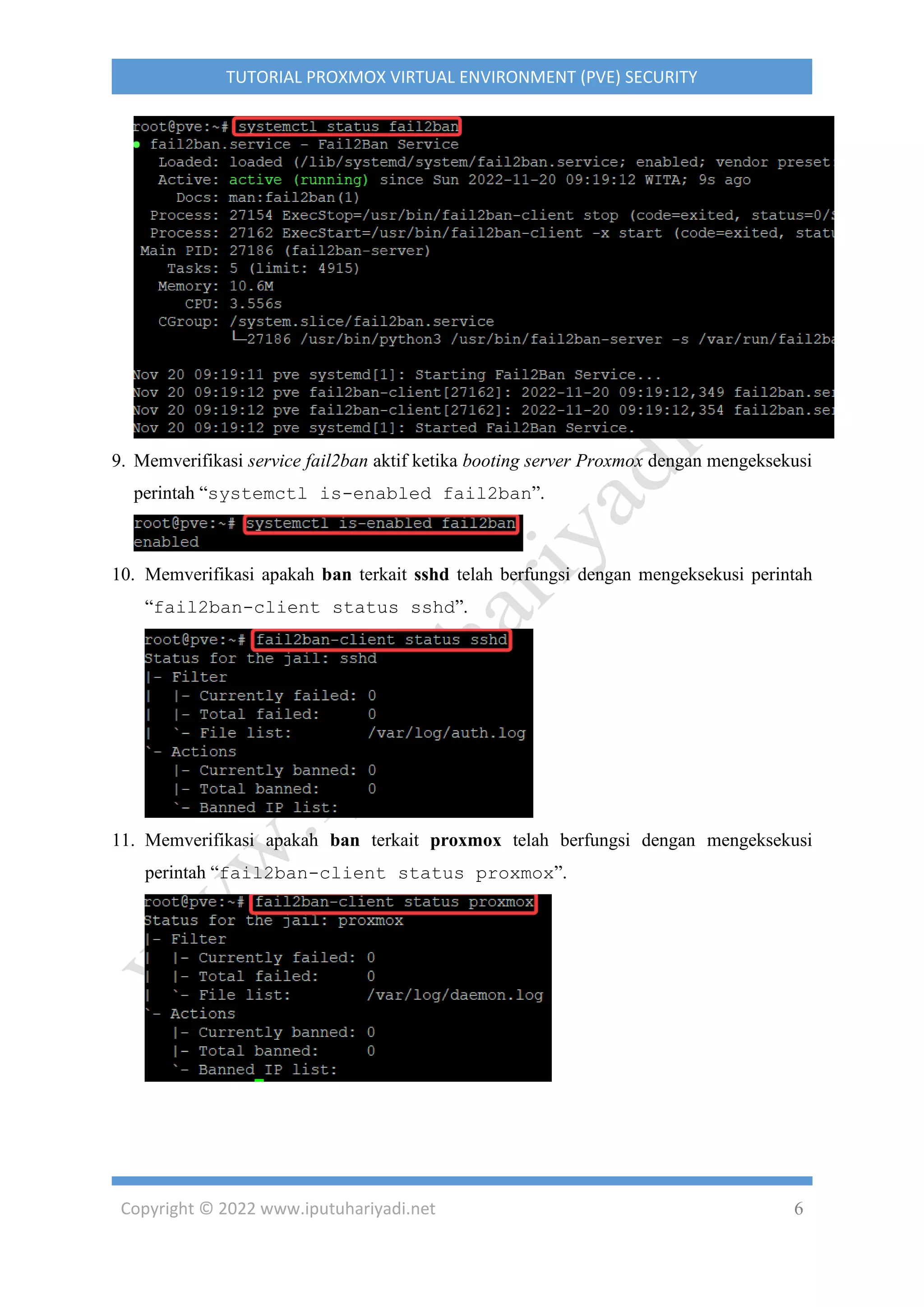

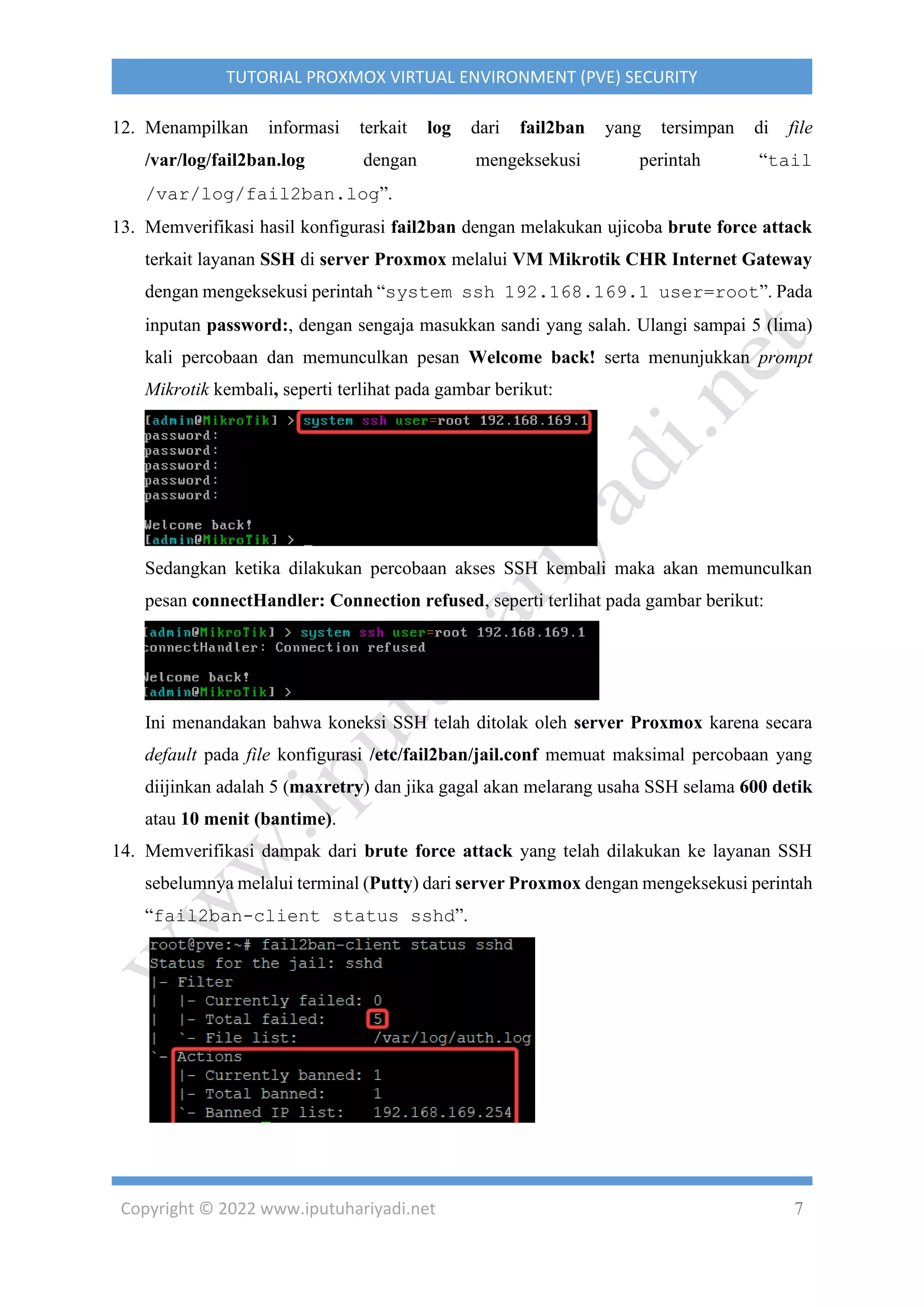

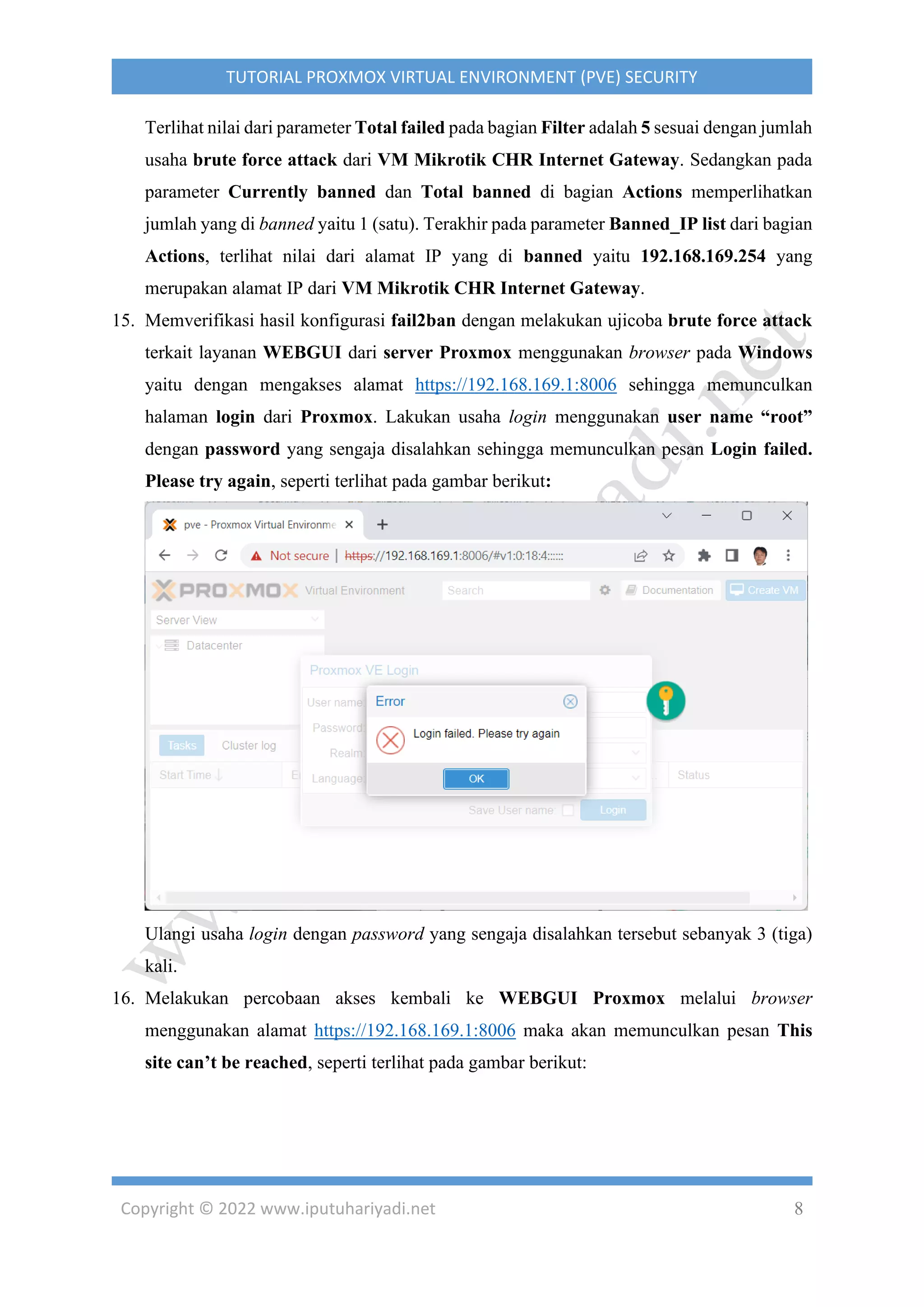

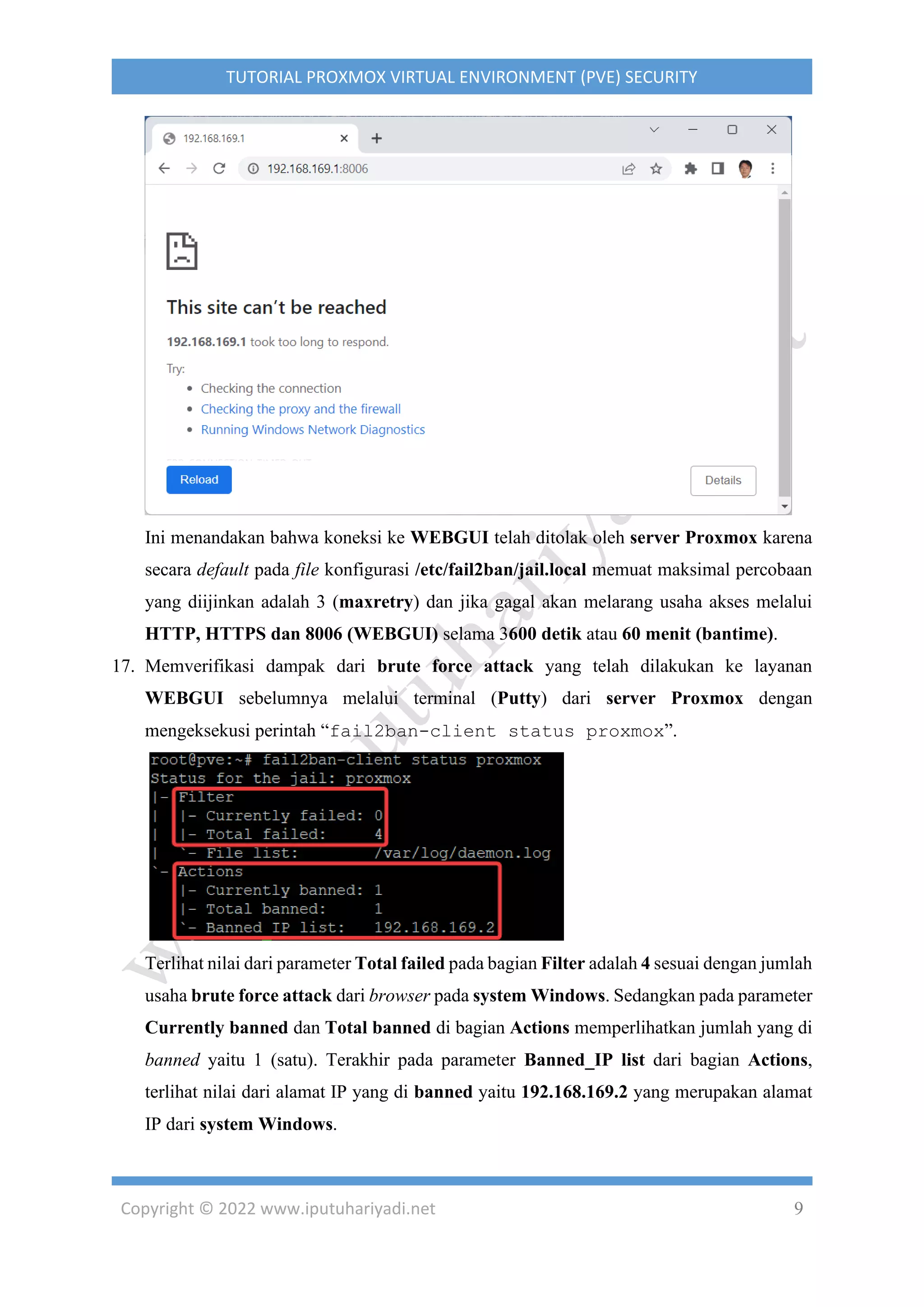

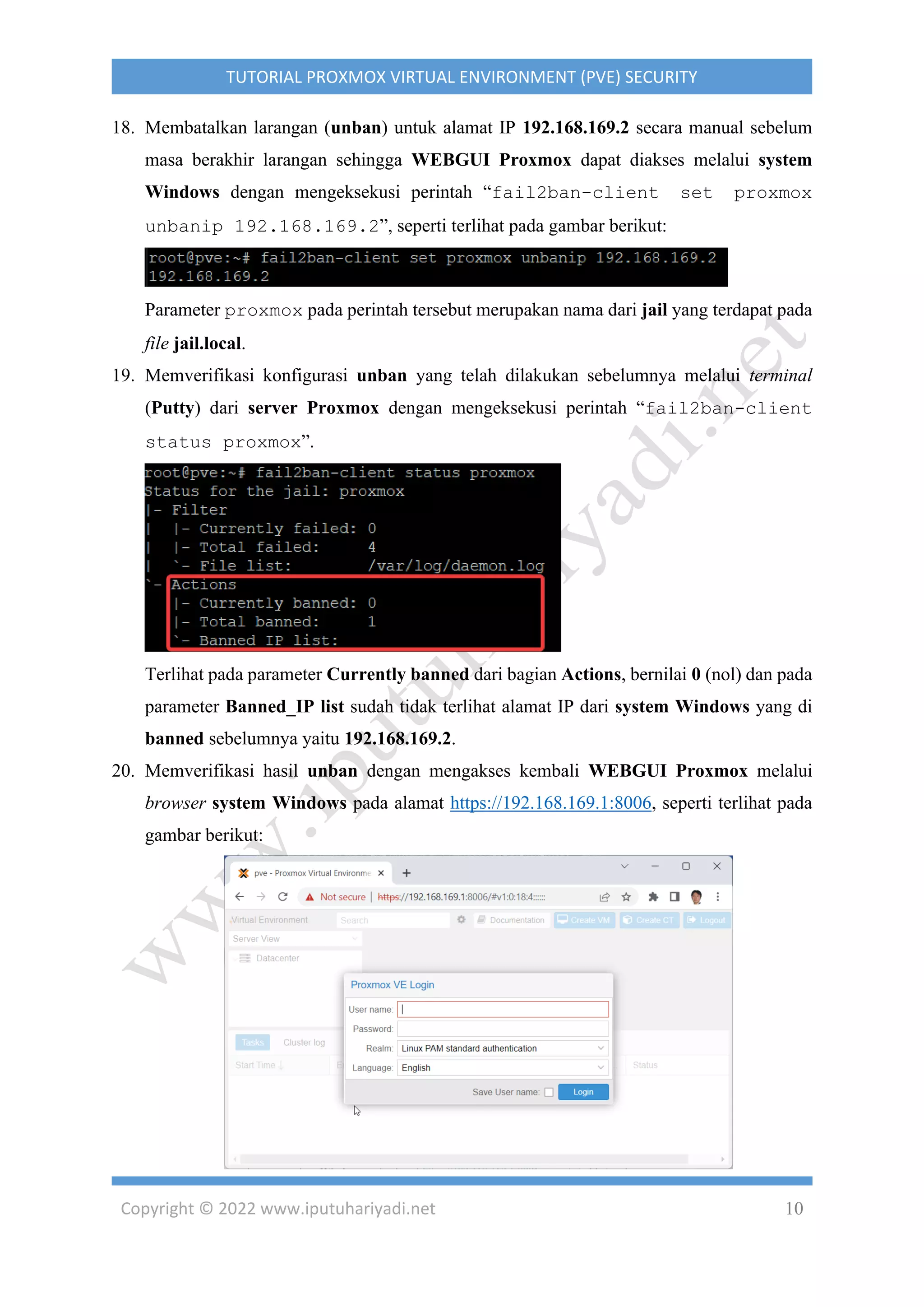

Dokumen ini adalah tutorial tentang penggunaan fail2ban untuk melindungi Proxmox Virtual Environment (PVE) dari serangan brute force melalui SSH dan layanan web. Proses terdiri dari instalasi dan konfigurasi fail2ban, termasuk pembuatan file konfigurasinya, serta langkah-langkah untuk memverifikasi efektivitasnya setelah percobaan percobaan login yang gagal. Hasil menunjukkan bahwa sistem berhasil memblokir alamat IP yang melakukan percobaan login yang tidak sah sesuai dengan pengaturan yang ditetapkan.