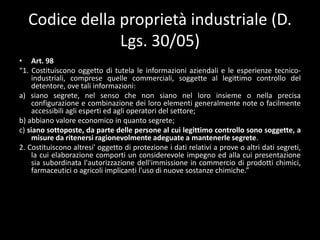

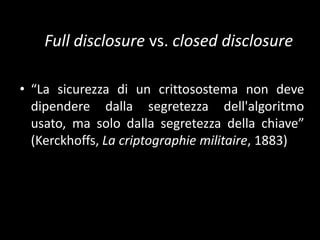

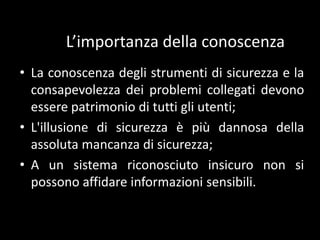

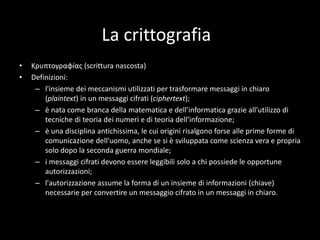

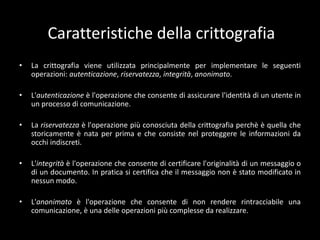

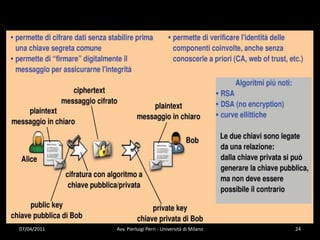

Il documento discute la sicurezza informatica e la crittografia, definendo la sicurezza come uno studio e sviluppo di piani per prevenire eventi dannosi. Vengono presentate normative riguardo ai diritti d'autore, ai dati delle pubbliche amministrazioni e ai principi di sicurezza informatica e crittografia, illustrando la loro importanza nella protezione delle informazioni. Viene enfatizzato che la sicurezza è un processo continuo che richiede collaborazione tra hardware, software e fattori umani.

![Cass. Sez. VI Pen. Sent. 46509/04“[…] 3. Per quanto concerne il reato di cui all'art. 615 ter, comma 2, n. 1, c.p. (capo B) non e' ravvisabile la condotta contestata in quanto il sistema informatico nel quale l'imputato si inseriva abusivamente non risulta obiettivamente (ne' la sentenza fornisce la relativa prova) protetto da misure di sicurezza, essendo anzi tale sistema a disposizione dell'imputato in virtù delle mansioni affidategli per ragioni di ufficio. Il fatto che il D.C. ne facesse un uso distorto a fini illeciti e personali, non sposta i termini della questione, mancando il presupposto della "protezione" speciale del sistema stesso. Da tale reato pertanto l'imputato deve essere assolto perché il fatto non sussiste”.](https://image.slidesharecdn.com/lezione742011-110407153620-phpapp01/85/Lezione-7-4-2011-7-320.jpg)