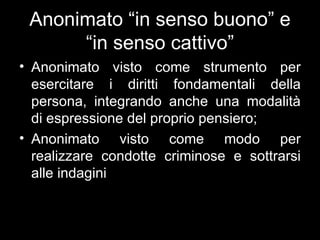

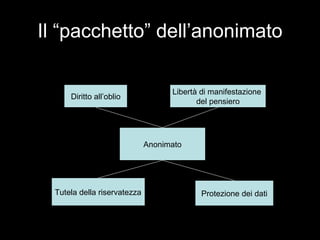

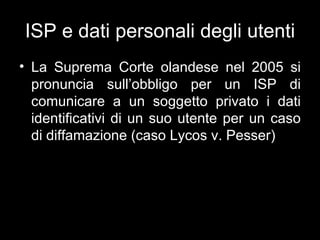

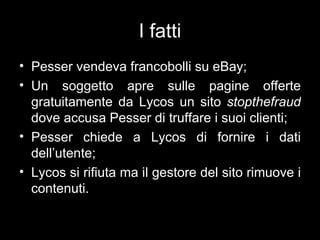

Il documento esplora il concetto di anonimato, discutendo i suoi aspetti positivi come strumento di espressione e i rischi associati all'abuso per attività illecite. Viene analizzato il difficile rapporto tra il diritto all'anonimato e la tutela della privacy, evidenziando la necessità di bilanciare questi diritti con le esigenze di sicurezza pubblica. Inoltre, si citano casi giurisprudenziali e legislative recenti che influenzano l'anonimato nel contesto digitale.