Il documento discute le responsabilità e conseguenze legate agli attacchi informatici e presenta l'agenda digitale dell'UE del 2010, che mira a creare un mercato unico digitale. Viene evidenziato come le PMI siano vulnerabili a vari tipi di cyber attacchi e misconcezioni comuni sulla sicurezza informatica. Infine, si analizzano le leggi italiane riguardanti i crimini informatici e la tutela dei beni intangibili.

![Responsabilità e conseguenze di un attacco

informatico [ estratto ]

Convegno CONFAPINDUSTRIA Piacenza

«Gli attacchi informatici: quale prevenzione e protezione?»

Piacenza, 27 ottobre 2016

Avv. Andrea Maggipinto

www.maggipinto.eu](https://image.slidesharecdn.com/avv-161201152142/85/intervento-CONFAPI-27-10-2016-Avv-Maggipinto-estratto-1-320.jpg)

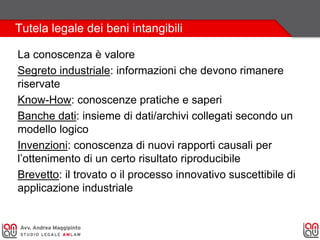

![«Informazioni segrete»

Art. 98 CPI (Oggetto della tutela)

1. Costituiscono oggetto di tutelale informazioni aziendali e le

esperienze tecnico-industriali, comprese quelle commerciali,

soggette al legittimo controllo del detentore, ovetali informazioni:

a) siano segrete, nel senso che non siano nel loro insieme o

nella precisa configurazione e combinazione dei loro elementi

generalmente note o facilmente accessibili agli esperti ed agli

operatori del settore;

b) abbiano valore economico in quanto segrete;

c) siano sottoposte, da parte delle persone al cui legittimo

controllo sono soggette, a misure da ritenersi ragionevolmente

adeguate a mantenerle segrete […]](https://image.slidesharecdn.com/avv-161201152142/85/intervento-CONFAPI-27-10-2016-Avv-Maggipinto-estratto-17-320.jpg)

![Misure preventive

Patto di non concorrenza e non sollicitation (art. 2125 Cod. Civ.)

[«key people»]

Patto di riservatezza / accordo di non divulgazione / non-disclosure

agreement

definizione di “informazioni riservate”

durata

penali (i.e. sanzioni)

garanzia anche per fatto e obbligazione di terzo(art. 1381 c.c.)

giudice competente e legge applicabile

Policy aziendale

Misure di sicurezza (privacy)](https://image.slidesharecdn.com/avv-161201152142/85/intervento-CONFAPI-27-10-2016-Avv-Maggipinto-estratto-19-320.jpg)