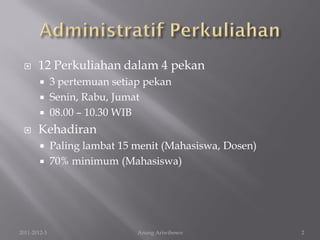

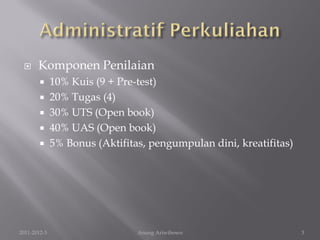

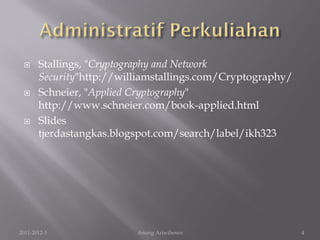

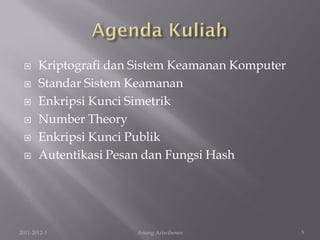

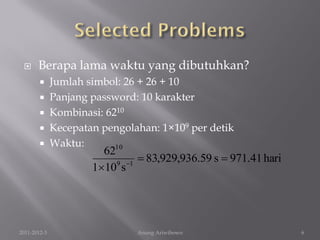

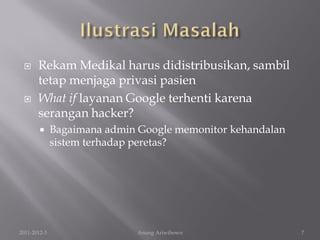

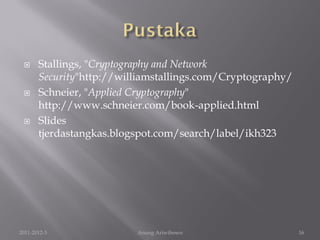

Dokumen ini merinci struktur perkuliahan tentang kriptografi dan keamanan jaringan, mencakup jadwal, penilaian, dan daftar bacaan. Selain itu, ia membahas konsep dasar keamanan informasi, termasuk integritas, ketersediaan, dan kerahasiaan. Tantangan dalam pengembangan sistem keamanan juga diangkat, dengan mendiskusikan pentingnya pra-pencegahan dan pemantauan.