More Related Content

PDF

EXE #5:ブロックチェーン向け認証技術について PDF

EXE #6:Hyperledger Fabric活用によるデータ流通ネットワーク PDF

EXE #4:貿易分野におけるブロックチェーン技術の活用 PDF

Blockchain and Big Data/IoT PPTX

PDF

PDF

欧州の社会課題解決型イノベーションと個人データ保護 PPTX

EXE x WIRED:Blockchain思考をインストールせよ What's hot

PPTX

PPTX

Enterprise blockchain system PDF

医療分野におけるブロックチェーンの可能性と適用領域 PDF

PDF

PPTX

Oracle Blockchain Gig #1 - 2019 PPTX

PDF

ブロックチェーン同士をつなげたトークンエコノミーの実現 —-ConnectionChainとHyperledger CACTUS | 藤本 真吾 PDF

PPTX

デジタルハリウッド大学院 ブロックチェーン研究会第三回 2016年8月25日 PDF

PDF

ブロックチェーン統合ツールCactusとトークンエコノミー実現への期待 PDF

PPTX

EXE #3:ブロックチェーンのデータ構造とアクセス制御 PDF

Deconstruction of Serverless and blockchain PPTX

PDF

PDF

Blockchain EXE #1ブロックチェーン技術の可能性について解説|IBMコンサルティング・アーキテクト 平山毅 PDF

Hyperledger Fabric Private Chaincodeについて PDF

分散型社会にて信頼できるトレーサビリティを実現するChain Data Lineage | 西間木 哲 Similar to EXE #3:ブロックチェーンの研究動向 - セキュリティとプライバシー

PDF

PDF

PPTX

筑波大学 Blockchain meetup 第一回 PPTX

PPTX

PPTX

Bitcoinの個人的勉強ノート�第1版(2014年4月15日) PDF

JAWS FESTA 東海道 2016 ブロックチェーンとは何なのか? PDF

Blockchain and formal verification (Japanese) PDF

ブロックチェーン連続講義 第3回 ビットコインの技術 PDF

All youwanttoknowaboutblockchain PDF

[Basic 15] ソフトウェアと知的財産権 / ブロックチェーンと計算機科学 / MinChain の紹介 PPTX

PPTX

ブロックチェーン書き換え不可能な記録によって社会はどう変化するか? PDF

PDF

ブロックチェーン連続講義 第6回 ブロックチェーン 2.0 PDF

ブロックチェーン基礎(Blockchain Fundamentals) PDF

電子情報通信学会グローバル社会とビットコイン(山崎) PDF

PDF

PDF

More from blockchainexe

PDF

NFTを活用したマーケティング手法と効果について | ブロックチェーン事業部 マーケティングマネージャー 佐野由生子 PDF

LINEが展開する国内外のマーケットプレイスの仕組みについて | ブロックチェーン企画運営チーム LINE NFT プロジェクトマネージャー 栗原俊幸 PDF

ブロックチェーン市場の動きとLINEのブロックチェーン事業の現状と課題について | ブロックチェーン事業部 事業部長 上遠野大輔 PDF

エンタープライズブロックチェーンの可能性と最新動向(石井敦 | Enterprise Ethereum Alliance 日本支部代表) PDF

Web3時代のデジタルアイデンティティ (高橋健太 |株式会社日立製作所 研究開発グループ) PDF

資産性ミリオンアーサーを通して語るNFT事業の取り組み事例 (畑圭輔 | 株式会社スクウェア・エニックス ブロックチェーン・エンタテインメント事業部) PDF

PDF

NFT・ブロックチェーン関連の法律的観点について | 永井幸輔(株式会社メルカリ 兼 株式会社メルコイン NFT新規事業開発マネージャー) PDF

「パ・リーグ Exciting Moments β」とNFT事業について | 宮本 祐一(株式会社メルペイ・メルコイン PRマネージャー/株式会社メルカリ... PDF

メルカリにおけるブロックチェーン技術の活用について | 伏見慎剛(株式会社メルカリ 執行役員 NFT担当 / 株式会社メルコイン 取締役) PDF

DVP決済実現に向けた挑戦 | 世取山 進二(株式会社NTTデータ 金融事業推進部 デジタル戦略推進部 部長) PDF

デジタル通貨・ステーブルコインが注目される今、インターオペラビリティが必要とされる理由 | 石川 大紀(株式会社Datachain 事業開発シニアマネー... PDF

Cloud Satelliteで実現する分散クラウド時代のIBM Blockchain Platform Anywhereとエコシステム | 日本アイ・ビ... PDF

IBM Blockchain Solutionを支えるIBM Blockchain Platform | 日本アイ・ビー・エム株式会社 栗村 彰吾 PDF

自己主権型アイデンティティを実現するIDYXテクノロジー | 鈴木 大、中山貴祥 PDF

Blockchain EXE #16 世界のブロックチェーン技術動向|石井 敦 クーガーCEO PDF

Blockchain EXE #16 分散型ネットワークを最大活用する為のパブリックとエンタープライズEthereumの動向|石黒一明 EEA Japan代表 PDF

Blockchain EXE #16:Hyperledger fabricの技術動向とファイナンシャルエンジニアリング視点でのトークンエコノミー|平山 毅... PDF

Blockchain EXE #14:ブロックチェーンの健康医療分野での応用(水島 洋 | 国立保健医療科学院) PDF

Blockchain EXE #14:医療分野におけるブロックチェーン技術の活用可能性(李 東瀛 | Arteryex) EXE #3:ブロックチェーンの研究動向 - セキュリティとプライバシー

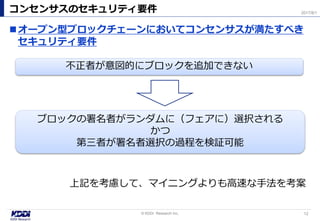

- 1.

- 2.

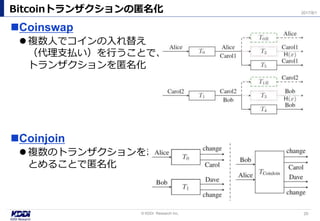

ブロックチェーン=非中央集権型のタイムスタンププロトコル

ブロックチェーンとは?

1© KDDI R&DLaboratories Inc,

CONFIDENTIAL PROPRIETARY

2017/8/1

デジタル情報が一旦ブ

ロックチェーンに組み込ま

れると後で順番を入れ替

えたり、内容を変更するこ

とが困難

ある時刻にあるデジタル情報が存在したこと

を第3者に保証することが可能

“2) Fe.h+R” “kO4-?S1*”

ブロックチェーン処理の不

正を防止するため一定間

隔でハッシュ値を公開し、

共有する ハッシュ値を

公開

非中央集権型=第三者機関が不要。集団

的相互監視により安全性を確保

プロトコル参加のインセンティブを与える

- 3.

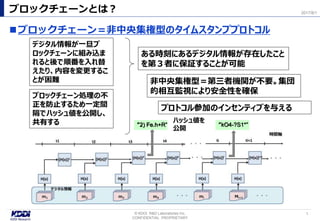

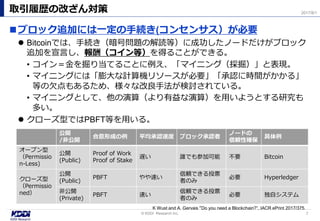

取引履歴のブロックチェーンへの組み込み

2© KDDI ResearchInc,

2017/8/1

取引履歴をブロックチェーンの中に組み込むことにより、ビットコ

インによる取引が成立。

新たなトランザクション(取引)が発生する毎に最後のブロックにトランザク

ションを追加する。

電子署名の付与によりブロックの改竄を防止

直前の

ハッシュ値

Nonce

ルート

ハッシュ値

Tx0 Tx1 Txi・・・ ・・・

ブロックヘッダ

直前の

ハッシュ値

Nonce

ルート

ハッシュ値

ブロックヘッダ

直前の

ハッシュ値

Nonce

ルート

ハッシュ値

ブロックヘッダ

Txn Txn+1

取引履歴(台帳) 新規取引

ブロックチェーンへの

組み込み

2

電子

署名

電子

署名

電子

署名

- 4.

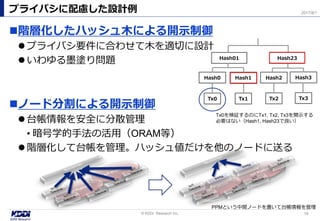

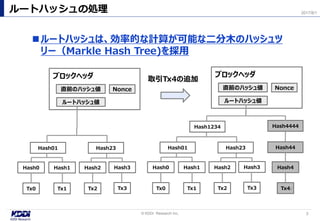

ルートハッシュの処理

3© KDDI ResearchInc,

2017/8/1

ルートハッシュは、効率的な計算が可能な二分木のハッシュツ

リー(Markle Hash Tree)を採用

直前のハッシュ値 Nonce

ルートハッシュ値

ブロックヘッダ

Tx0 Tx1 Tx2 Tx3

Hash0 Hash1 Hash2 Hash3

Hash01 Hash23

Tx0 Tx1 Tx2 Tx3

Hash0 Hash1 Hash2 Hash3

Hash01 Hash23

Tx4

Hash4

Hash44

Hash4444Hash1234

直前のハッシュ値 Nonce

ルートハッシュ値

ブロックヘッダ

取引Tx4の追加

3

- 5.

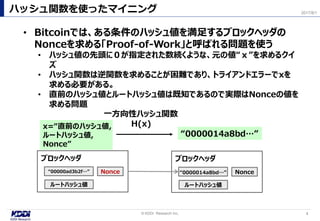

ハッシュ関数を使ったマイニング

4© KDDI ResearchInc,

2017/8/1

x=“直前のハッシュ値,

ルートハッシュ値,

Nonce”

“0000014a8bd…”

一方向性ハッシュ関数

H(x)

• Bitcoinでは、ある条件のハッシュ値を満足するブロックヘッダの

Nonceを求める「Proof-of-Work」と呼ばれる問題を使う

• ハッシュ値の先頭に0が指定された数続くような、元の値“x”を求めるクイ

ズ

• ハッシュ関数は逆関数を求めることが困難であり、トライアンドエラーでxを

求める必要がある。

• 直前のハッシュ値とルートハッシュ値は既知であるので実際はNonceの値を

求める問題

“00000ad3b2f…” Nonce

ルートハッシュ値

ブロックヘッダ

Nonce

ルートハッシュ値

ブロックヘッダ

“0000014a8bd…”

- 6.

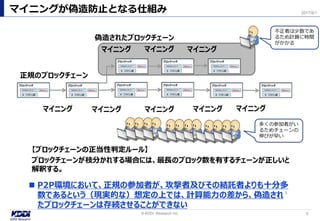

マイニングが偽造防止となる仕組み

5© KDDI ResearchInc,

2017/8/1

P2P環境において、正規の参加者が、攻撃者及びその結託者よりも十分多

数であるという(現実的な)想定の上では、計算能力の差から、偽造され

たブロックチェーンは存続させることができない

マイニング マイニング マイニング マイニング

マイニング マイニング

マイニング

マイニング

偽造されたブロックチェーン

正規のブロックチェーン

【ブロックチェーンの正当性判定ルール】

ブロックチェーンが枝分かれする場合には、最長のブロック数を有するチェーンが正しいと

解釈する。

5

多くの参加者がい

るためチェーンの

伸びが早い

不正者は少数であ

るため計算に時間

がかかる

- 7.

- 8.

- 9.

- 10.

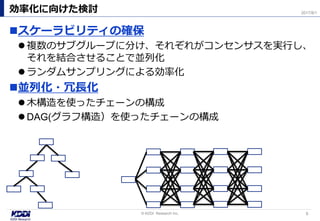

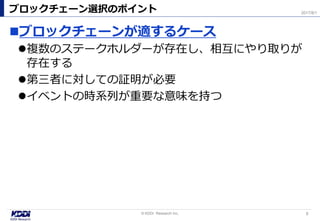

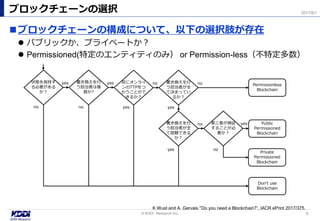

ブロックチェーンの構成について、以下の選択肢が存在

パブリックか、プライベートか?

Permissioned(特定のエンティティのみ)or Permission-less(不特定多数)

ブロックチェーンの選択

9© KDDI Research Inc,

2017/8/1

K Wust and A. Gervais “Do you need a Blockchain?”, IACR ePrint 2017/375.

yes

yes Public

Permissioned

Blockchain

Private

Permissioned

Blockchain

Permissionless

Blockchain

Don’t use

Blockchain

状態を保持す

る必要がある

か?

書き換えを行

う担当者は複

数か?

常にオンライ

ンのTTPをつ

かうことがで

きるか?

書き換えを行

う担当者が全

て決まってい

るか?

書き換えを行

う担当者が全

て信頼できる

か?

第三者が検証

することが必

要か?

yes yes no no

yesno no

no

yes no

- 11.

- 12.

- 13.

- 14.

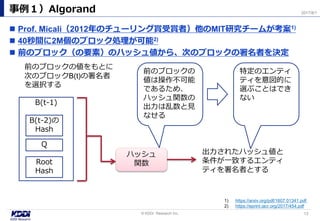

Prof. Micali(2012年のチューリング賞受賞者)他のMIT研究チームが考案1)

40秒間に2M個のブロック処理が可能2)

前のブロック(の要素)のハッシュ値から、次のブロックの署名者を決定

事例1)Algorand

13© KDDI Research Inc,

2017/8/1

1) https://arxiv.org/pdf/1607.01341.pdf

2) https://eprint.iacr.org/2017/454.pdf

B(t-1)

Q

Root

Hash

B(t-2)の

Hash

前のブロックの値をもとに

次のブロックB(t)の署名者

を選択する

ハッシュ

関数

出力されたハッシュ値と

条件が一致するエンティ

ティを署名者とする

前のブロックの

値は操作不可能

であるため、

ハッシュ関数の

出力は乱数と見

なせる

特定のエンティ

ティを意図的に

選ぶことはでき

ない

- 15.

- 16.

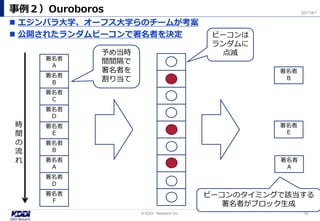

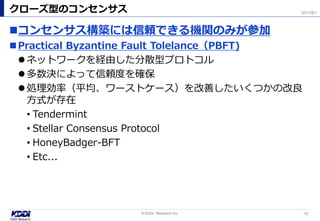

コンセンサス構築には信頼できる機関のみが参加

Practical Byzantine FaultTolelance(PBFT)

ネットワークを経由した分散型プロトコル

多数決によって信頼度を確保

処理効率(平均、ワーストケース)を改善したいくつかの改良

方式が存在

• Tendermint

• Stellar Consensus Protocol

• HoneyBadger-BFT

• Etc...

クローズ型のコンセンサス

15© KDDI Research Inc,

2017/8/1

- 17.

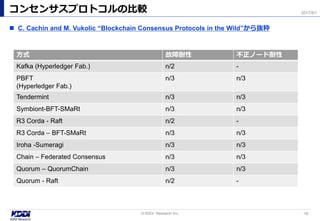

C. Cachinand M. Vukolic “Blockchain Consensus Protocols in the Wild”から抜粋

コンセンサスプロトコルの比較

16© KDDI Research Inc,

2017/8/1

方式 故障耐性 不正ノード耐性

Kafka (Hyperledger Fab.) n/2 -

PBFT

(Hyperledger Fab.)

n/3 n/3

Tendermint n/3 n/3

Symbiont-BFT-SMaRt n/3 n/3

R3 Corda - Raft n/2 -

R3 Corda – BFT-SMaRt n/3 n/3

Iroha -Sumeragi n/3 n/3

Chain – Federated Consensus n/3 n/3

Quorum – QuorumChain n/3 n/3

Quorum - Raft n/2 -

- 18.

- 19.

- 20.

- 21.

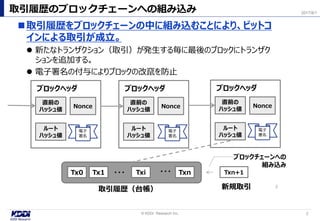

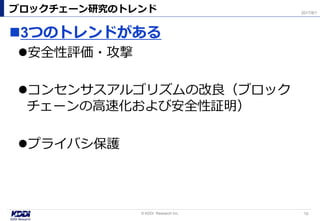

![暗号プリミティブの安全性評価

ハッシュ関数への攻撃(SHA-256など)

署名アルゴリズムへの攻撃(secp256k1楕円曲線など)

暗号アルゴリズムの解析状況は、Watchしておく必要がある

マイニング/ブロックチェーンスキームの安全性評価

Refund Attacks on Blockchain [McCorry et al. 2016]

Eclipse Attack [Heilman et al. 2015]

Stubborn Mining [Nayak et al. 2015]

Double Spending Attack [Karame and Androulaki, 2012]

ブロックチェーンの安全性評価

11© KDDI Research Inc,

2017/8/1](https://image.slidesharecdn.com/blockchainexe-170801064606/85/EXE-3-12-320.jpg)