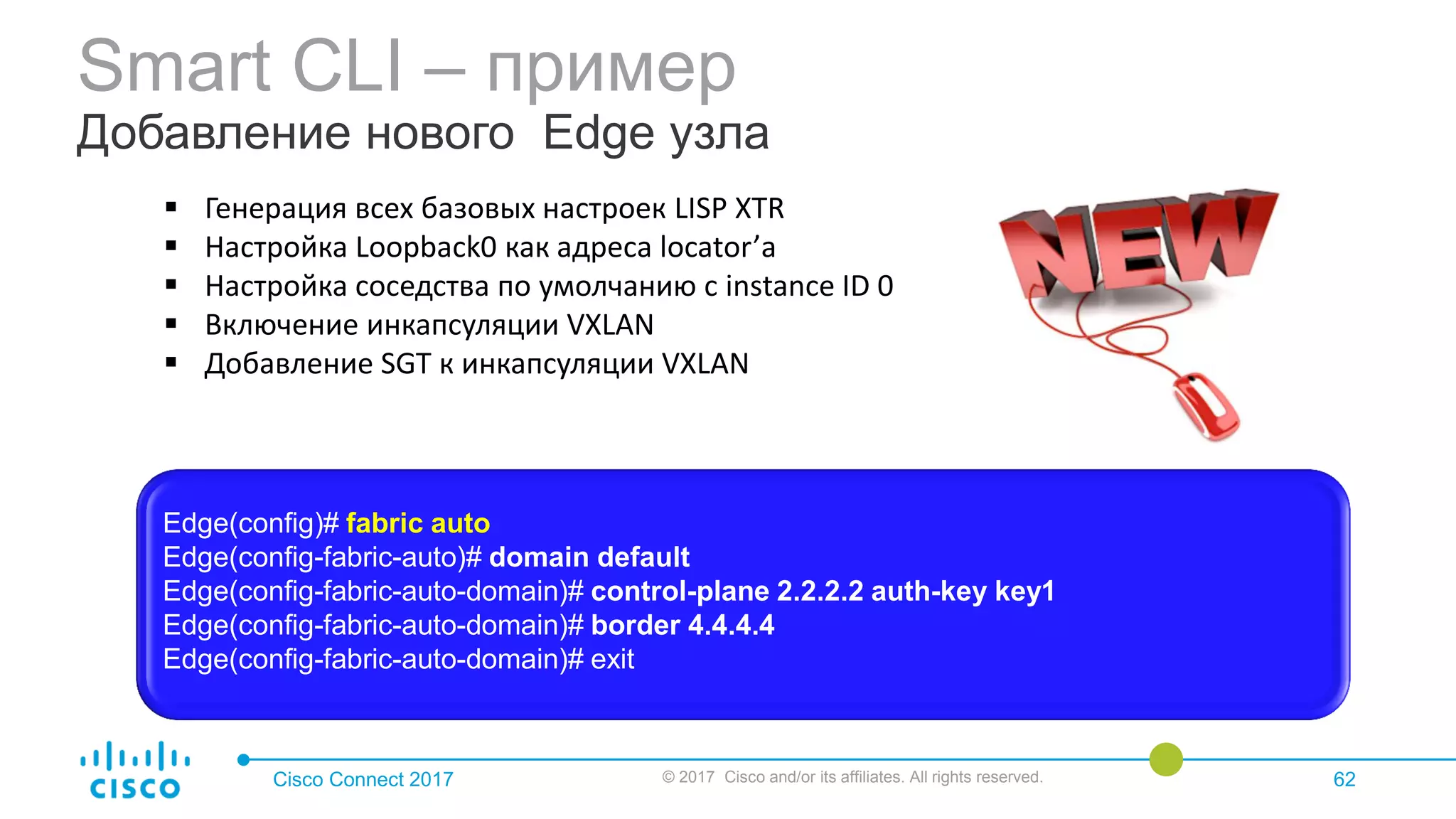

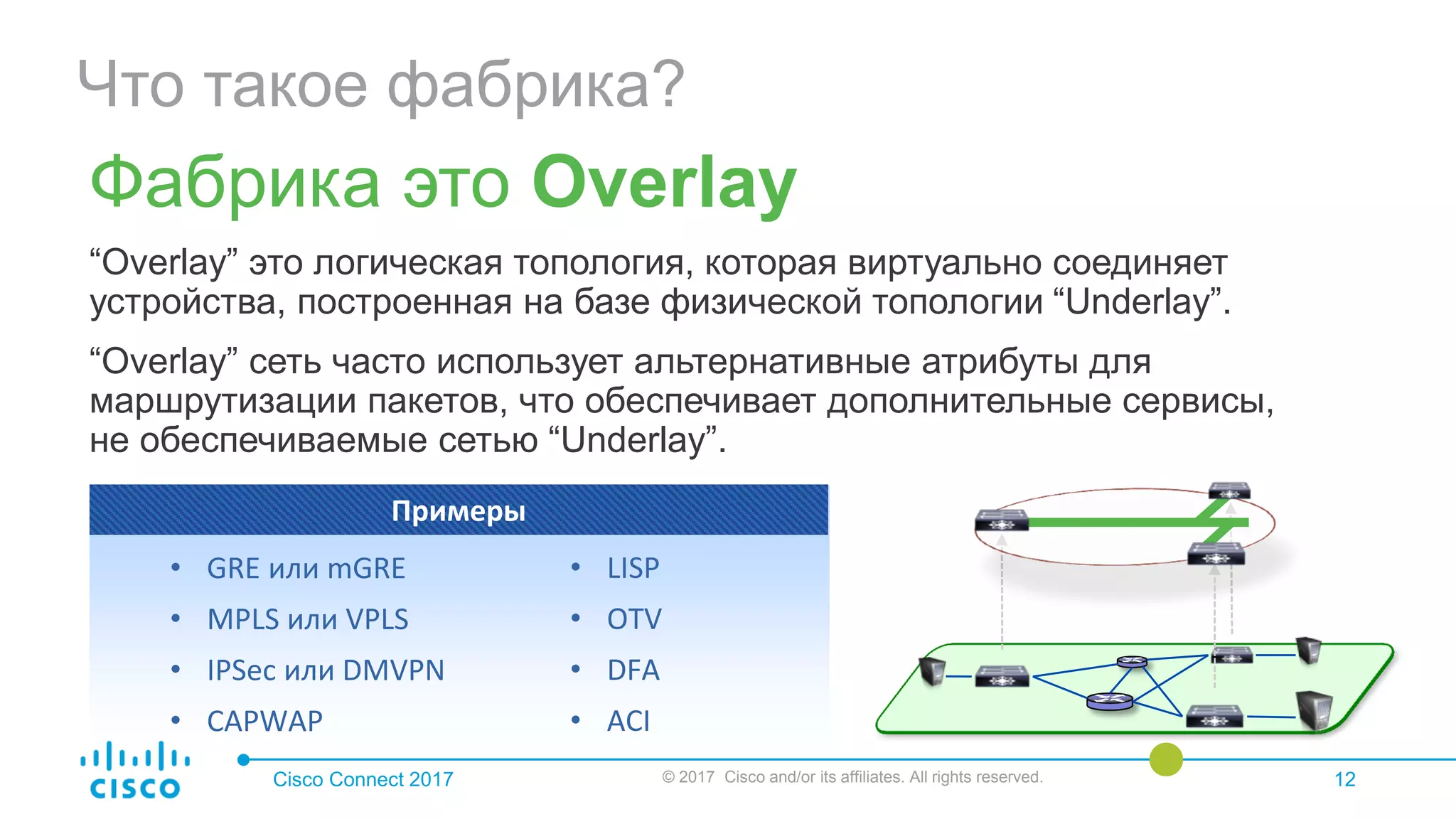

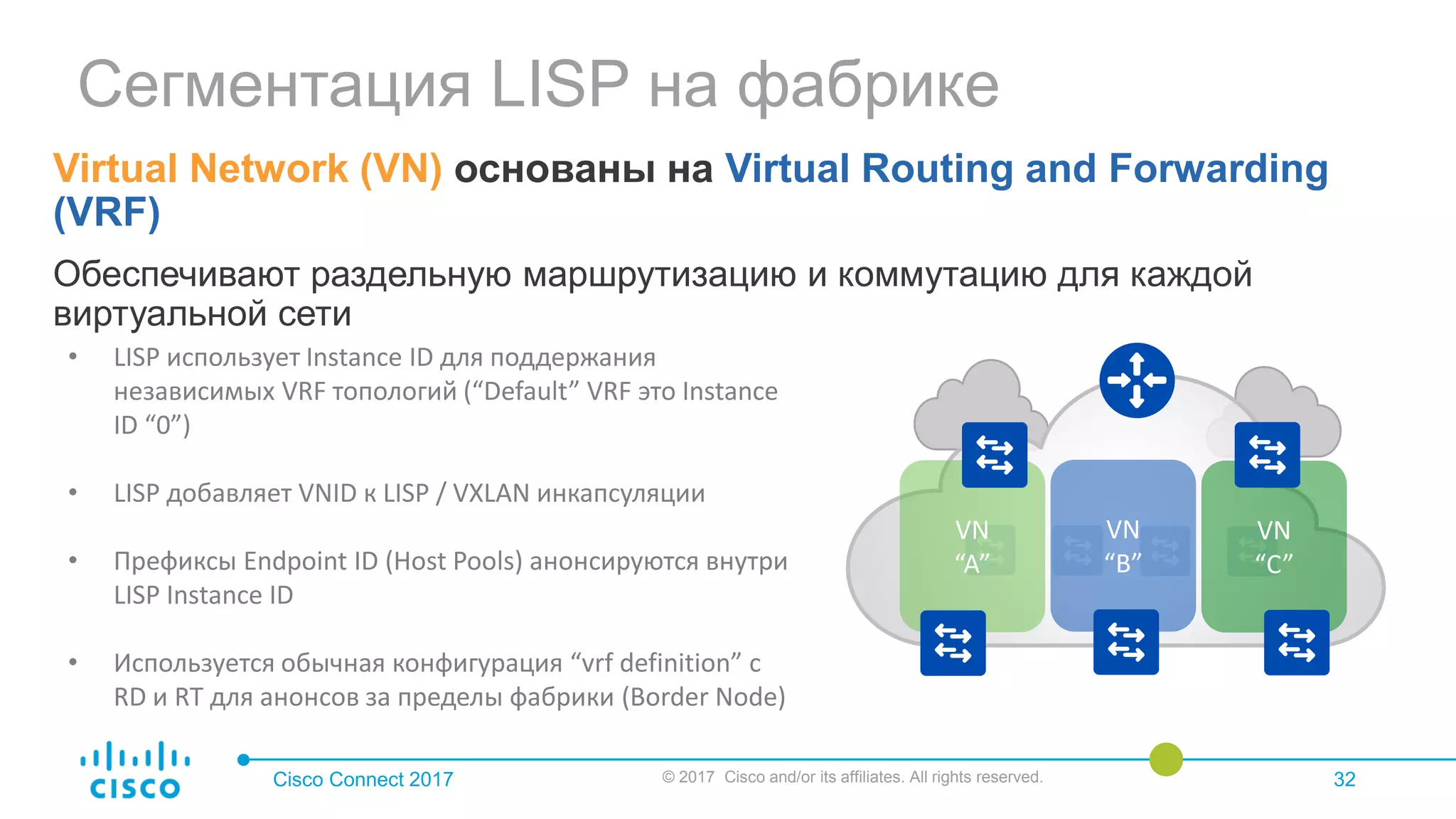

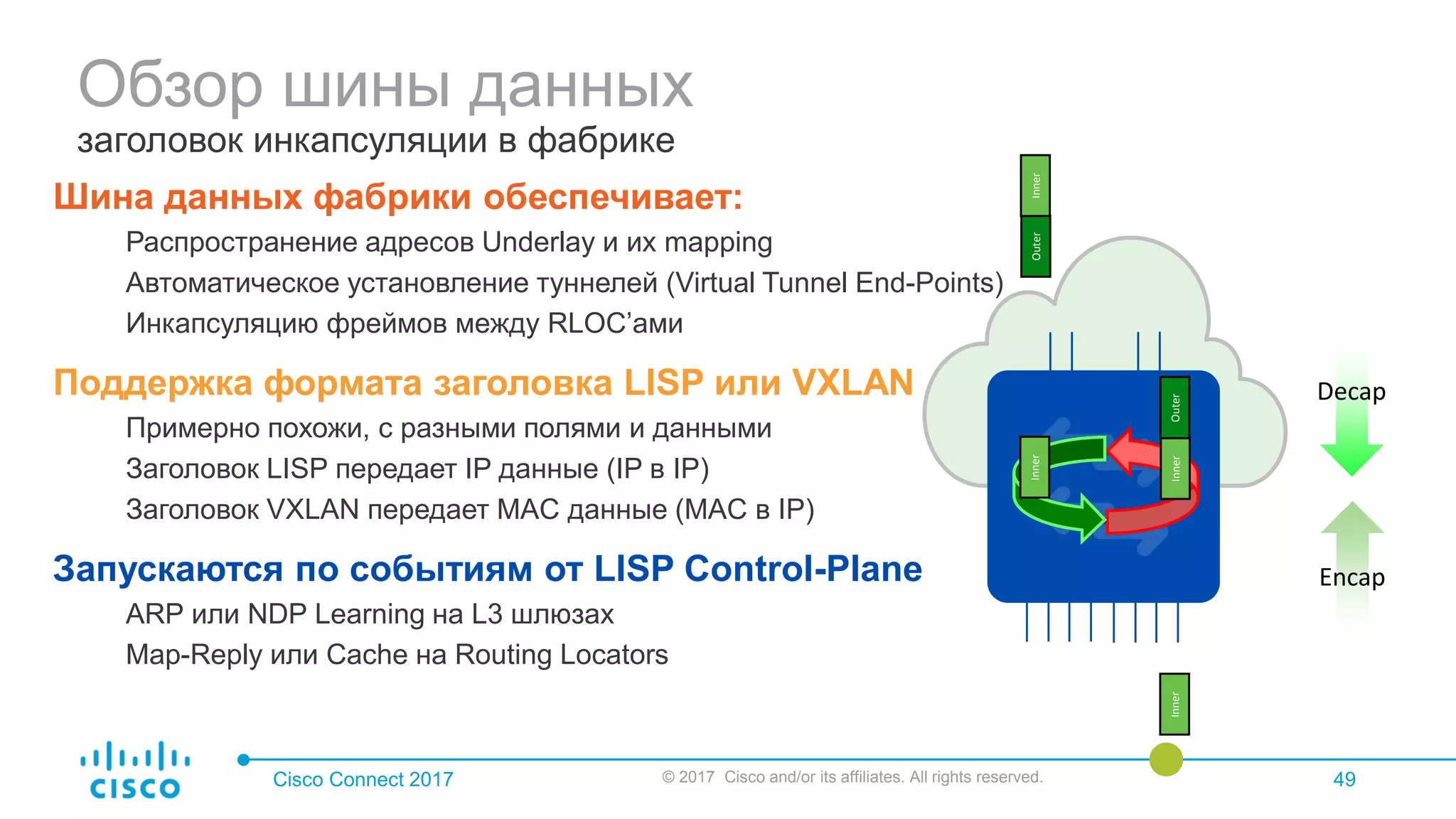

Документ описывает Cisco Connect 2017 в Москве и основные преимущества цифровизации и архитектуры Cisco DNA Campus Fabric. Он акцентирует внимание на программируемости, автоматизации и безопасности сетевых решений, предлагая гибкость для мобильных приложений и сетевых сервисов. Основное внимание уделяется разделению идентификаторов и местоположений в сетевой маршрутизации через протокол LISP.

![Locator / ID Separation Protocol

LISP Mapping System

Cisco Connect 2017 © 2017 Cisco and/or its affiliates. All rights reserved. 34

LISP “Mapping System” аналогична запросу DNS

‒ DNS отвечает IP адресом на запрашиваемое Имя Отвечает на вопрос “КТО”

Host

DNS

Name -to- IP

URL Resolution

[ Who is lisp.cisco.com ] ?

DNS

Server

[ Address is 153.16.5.29, 2610:D0:110C:1::3 ]

‒ LISP отвечает Locators на запрос Identities Отвечает на вопрос “ГДЕ”

LISP

ID -to- Locator

Map Resolution

LISP

Router

LISP Map

System

[ Where is 2610:D0:110C:1::3 ] ?

[ Locator is 128.107.81.169, 128.107.81.170 ]](https://image.slidesharecdn.com/1750-1850-ciscodnacampusfabric-170427111958/75/Cisco-DNA-Campus-Fabric-33-2048.jpg)

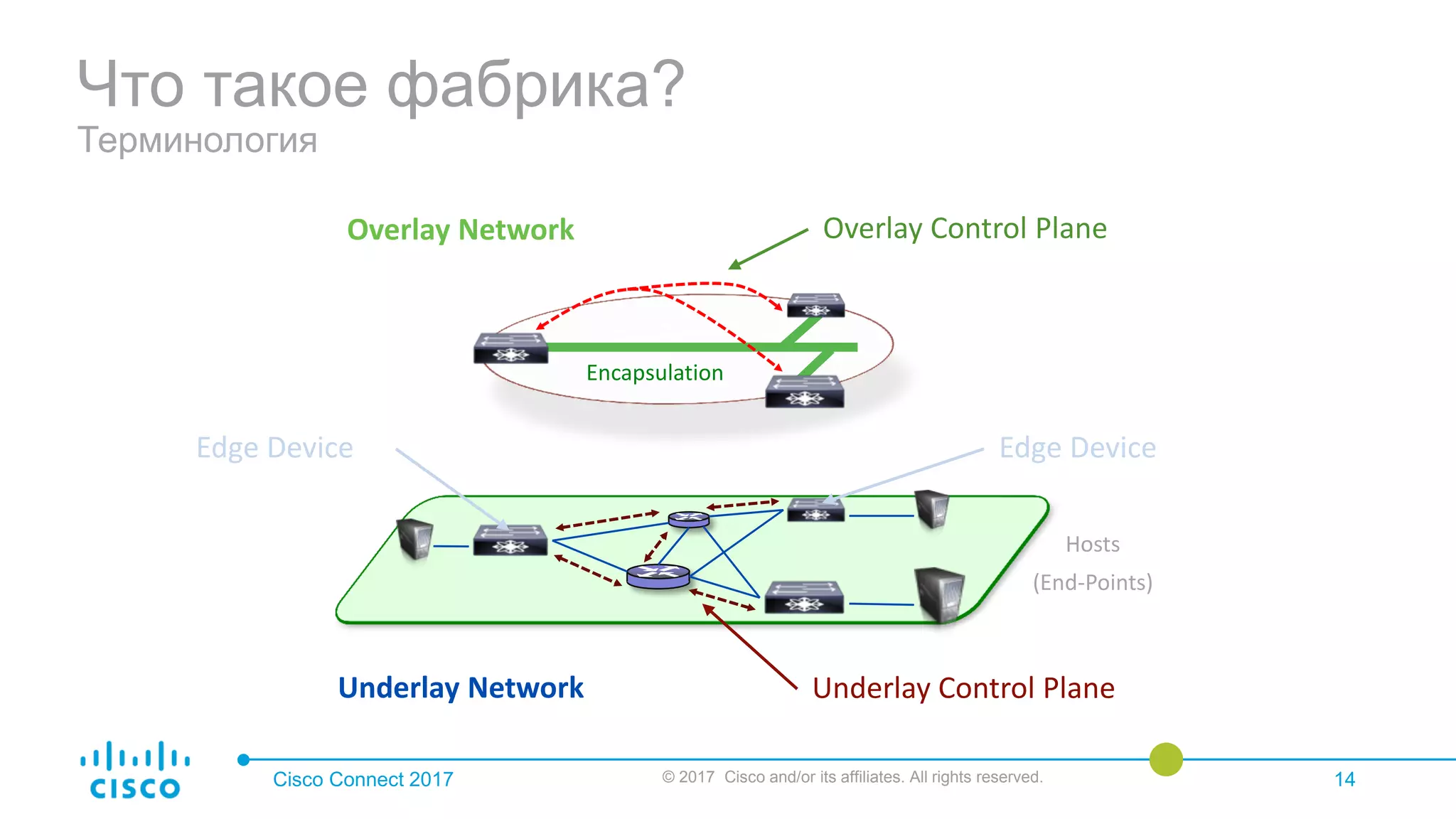

![Smart CLI

Включение сервисов узла Edge

Cisco Connect 2017 © 2017 Cisco and/or its affiliates. All rights reserved. 59

Class CLI Description

fabric-domain (config-fabric-auto)# [no] domain {default} Exists under (config-fabric-auto) mode

Configure default domain

Enters domain configuration mode (config-fabric-auto-domain)

(config-fabric-auto-domain)# [no] control-plane <ipv4_addr> auth-key <key> Exists under (config-fabric-auto-domain) mode

Configures remote control-plane address and authentication key

(config-fabric-auto-domain)# [no] border <ipv4_addr> Exists under (config-fabric-auto-domain) mode

Configures remote fabric border address

neighborhood (config-fabric-auto-domain)# [no] neighborhood name <name> id <ID> Exists under (config-fabric-auto-domain) mode

(OPTIONAL) Creates a neighborhood by name and ID

host-pool (config-fabric-auto-domain)# [no] host-pool name <name> Exists under (config-fabric-auto-domain) mode

Creates a host-pool by name

Enters host-pool config mode (config-fabric-auto-domain-host-pool)

(config-fabric-auto-domain-host-pool)# vlan <id> Exists under (config-fabric-auto-domain-host-pool) mode

Configures VLAN ID

(config-fabric-auto-domain-host-pool)# [no] gateway <addr/mask>

(config-fabric-auto-domain-host-pool)# [no] neighborhood name <>

Exists under (config-fabric-auto-domain-host-pool) mode

Gateway – Configures Gateway IP/mask (prefix).

Neighborhood – Attaches host-pool to a neighborhood

(config-fabric-auto-domain-host-pool)# [no] use-dhcp <addr> Exists under (config-fabric-auto-domain-host-pool) mode

(OPTIONAL) Configures dhcp server address

(config-fabric-auto-domain-host-pool)# exit exit sub-mode and apply configurations](https://image.slidesharecdn.com/1750-1850-ciscodnacampusfabric-170427111958/75/Cisco-DNA-Campus-Fabric-56-2048.jpg)

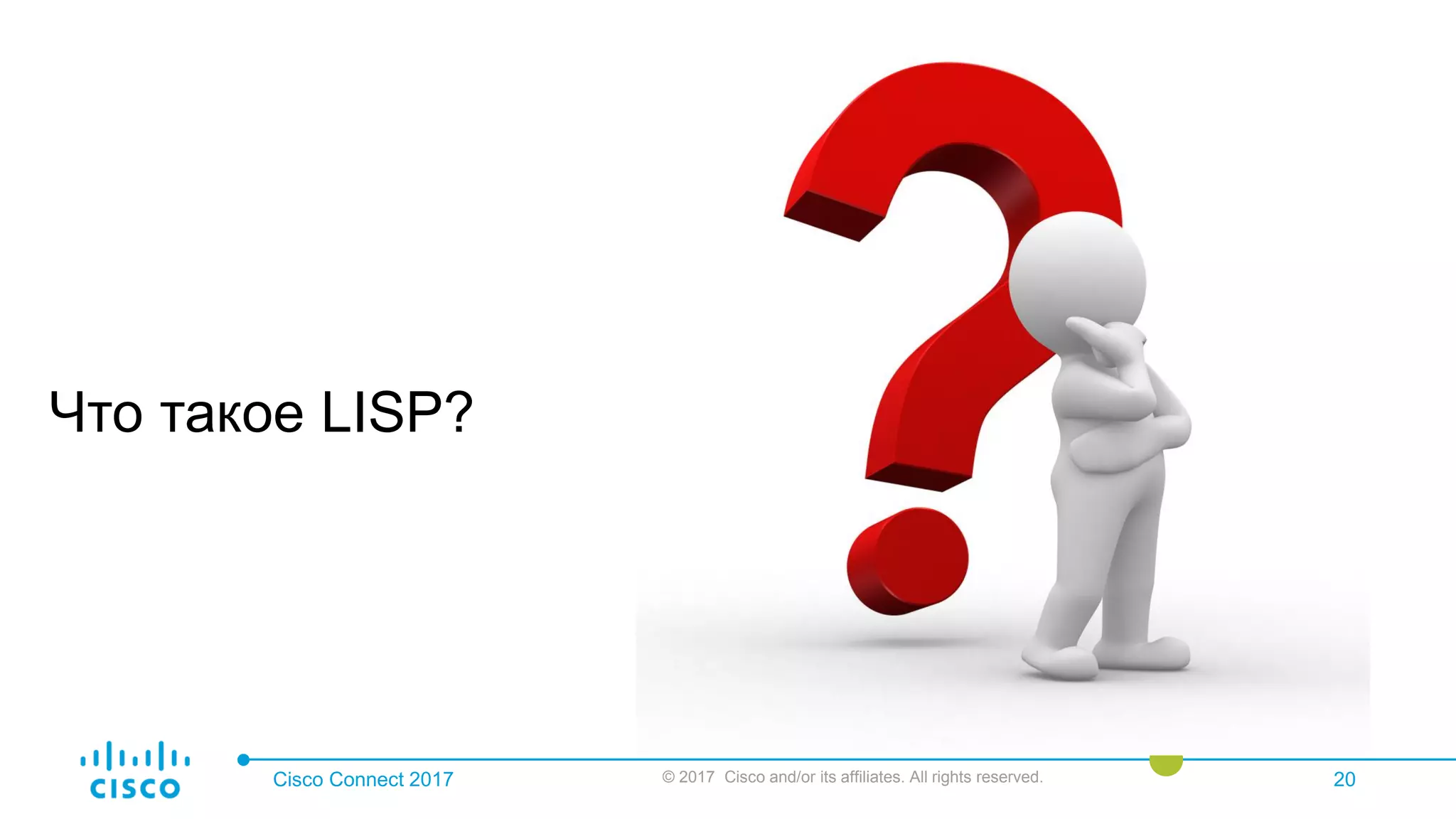

![Smart CLI

Включение сервисов узлов Control-Plane

Cisco Connect 2017 © 2017 Cisco and/or its affiliates. All rights reserved. 60

Class CLI Description

fabric-domain (config-fabric-auto)# [no] domain {default} Exists under (config-fabric-auto) mode

Configure default domain

Enters domain configuration mode (config-fabric-auto-domain)

(config-fabric-auto-domain)# [no] control-plane self auth-key <key> Exists under (config-fabric-auto-domain) mode

Configures local control-plane address and authentication key

host-prefix (config-fabric-auto-domain)# [no] host-prefix <prefix> [neighborhood name <name> id <ID>] Exists under (config-fabric-auto-domain) mode

Enables c-plane service (per-neighborhood) for host-prefix

If “neighborhood” not configured, use default neighborhood

(config-fabric-auto-domain-host-pool)# exit exit sub-mode and apply configurations](https://image.slidesharecdn.com/1750-1850-ciscodnacampusfabric-170427111958/75/Cisco-DNA-Campus-Fabric-57-2048.jpg)

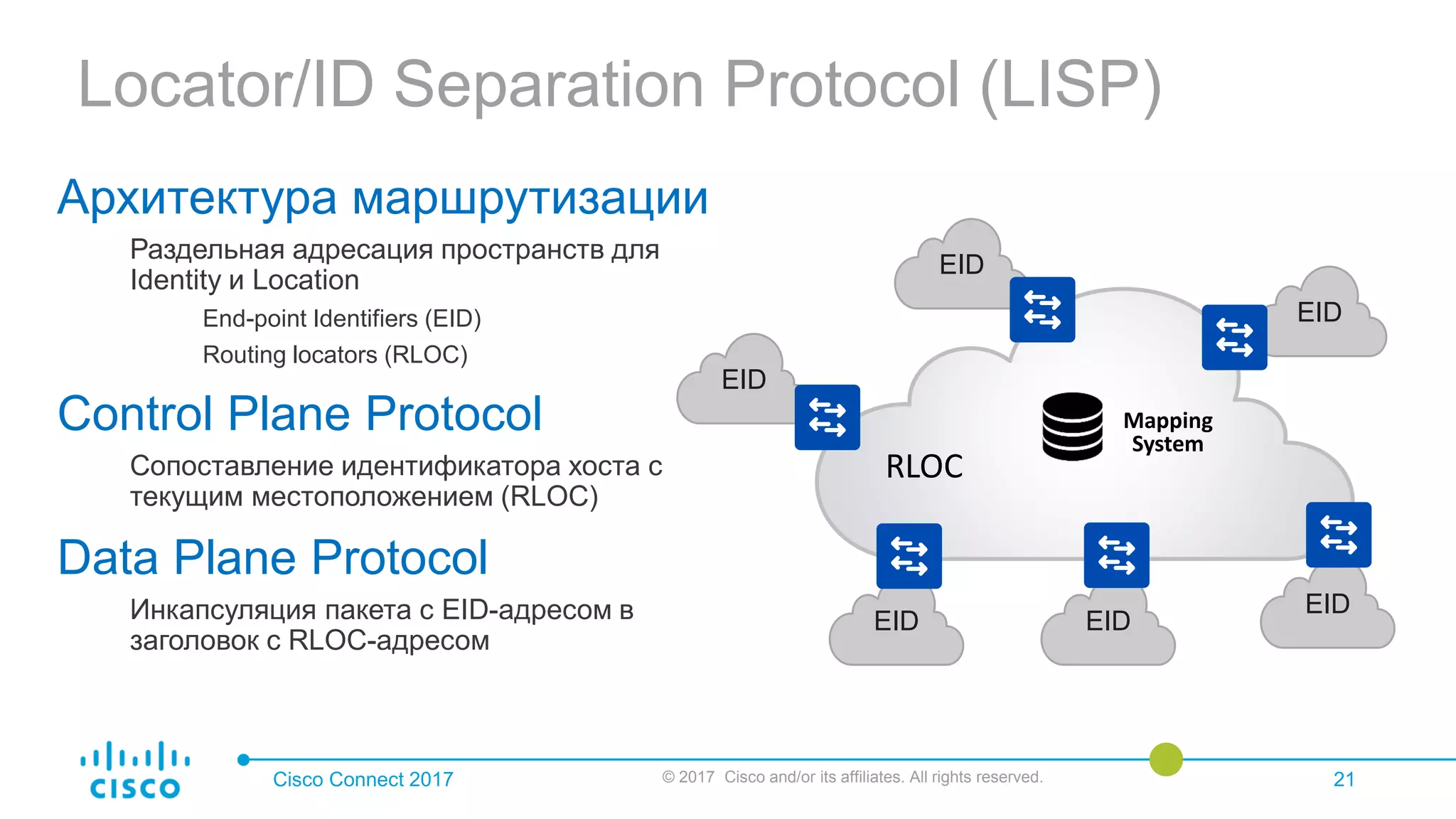

![Smart CLI

настройка узла Border

Cisco Connect 2017 © 2017 Cisco and/or its affiliates. All rights reserved. 61

Class CLI Description

fabric-domain (config-fabric-auto)# [no] domain {default} Exists under (config-fabric-auto) mode

Configure default domain

Enters domain configuration mode (config-fabric-auto-domain)

(config-fabric-auto-domain)# [no] control-plane <ipv4_addr> auth-key <key> Exists under (config-fabric-auto-domain) mode

Configures remote control-plane address and authentication key

(config-fabric-auto-domain)# [no] border self Exists under (config-fabric-auto-domain) mode

Configures local border address

neighborhood (config-fabric-auto-domain)# [no] neighborhood name <name> id <ID> Exists under (config-fabric-auto-domain) mode

(OPTIONAL) Creates a neighborhood by name and ID

host-prefix (config-fabric-auto-domain)# [no] host-prefix <prefix> [neighborhood name <name> id <ID>] Exists under (config-fabric-auto-domain) mode

Enables border services (per-neighborhood) for host prefix

If “neighborhood” not configured, use default neighborhood

(config-fabric-auto-domain-host-pool)# exit exit sub-mode and apply configurations](https://image.slidesharecdn.com/1750-1850-ciscodnacampusfabric-170427111958/75/Cisco-DNA-Campus-Fabric-58-2048.jpg)