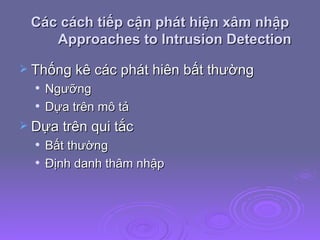

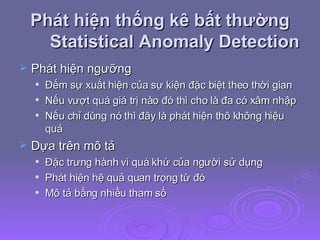

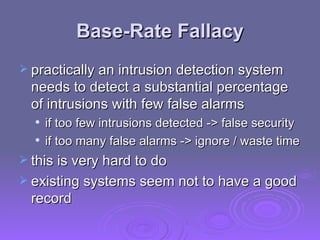

Tài liệu thảo luận về vấn đề xâm nhập hệ thống mạng và các phương pháp phát hiện xâm nhập cùng với quản lý mật khẩu. Nó đề cập đến các loại kẻ xâm nhập, cách thu thập thông tin, và phương pháp xác thực như mật khẩu và công nghệ sinh học. Cuối cùng, tài liệu nhấn mạnh tầm quan trọng của giáo dục người dùng và việc kiểm tra mật khẩu để nâng cao an ninh mạng.