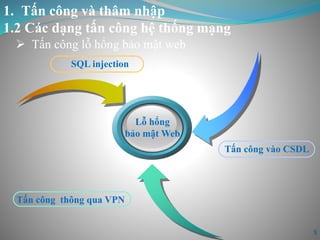

Tài liệu trình bày về hệ thống phát hiện và ngăn chặn xâm nhập trong mạng, bao gồm các khái niệm về tấn công, các loại tấn công mạng, cùng với kiến trúc và vai trò của IDS và IPS. IDS giúp giám sát và phát hiện các hành vi khả nghi trong khi IPS có khả năng ngăn chặn các cuộc tấn công trước khi chúng gây hại. Cuối cùng, tài liệu cũng đề cập đến các thiết bị cụ thể như Proventia G200 trong việc bảo vệ hệ thống trước các cuộc tấn công từ bên ngoài.