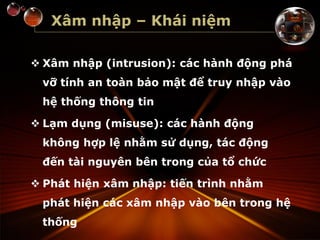

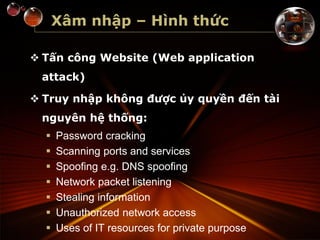

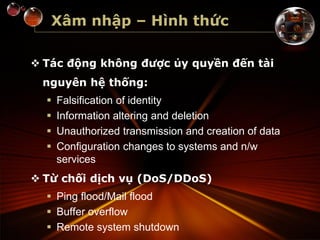

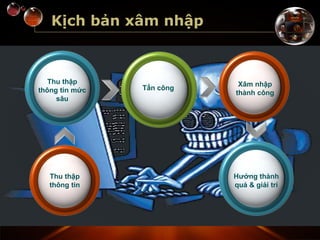

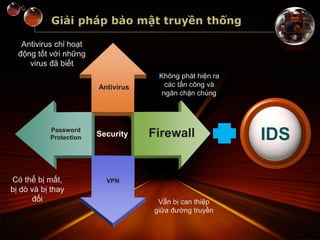

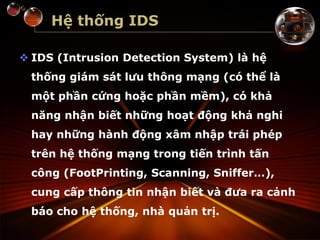

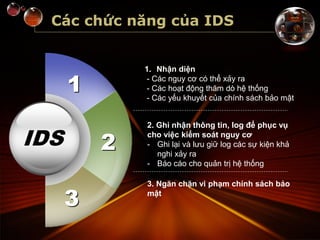

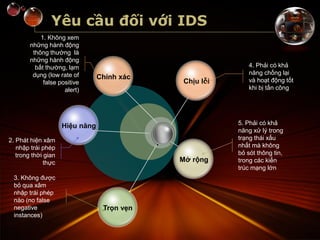

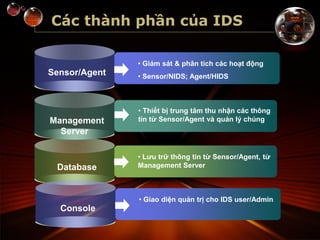

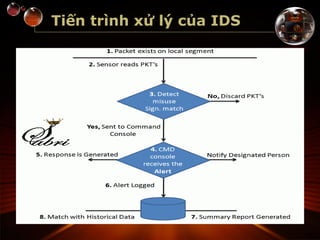

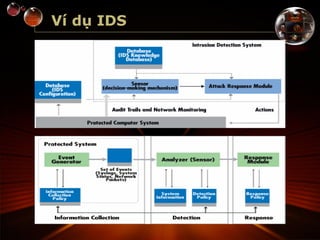

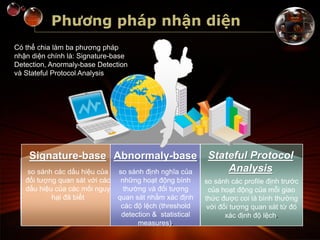

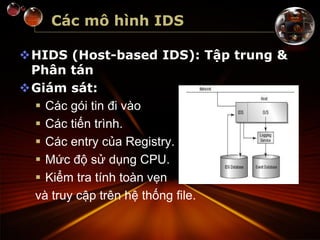

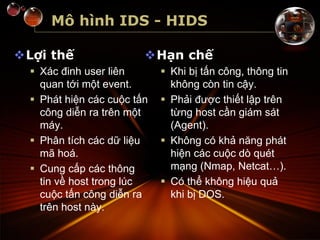

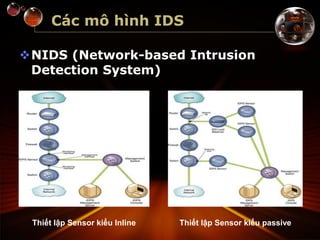

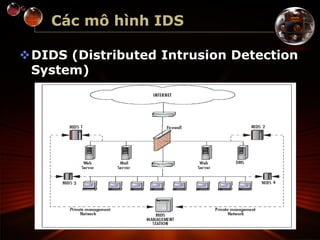

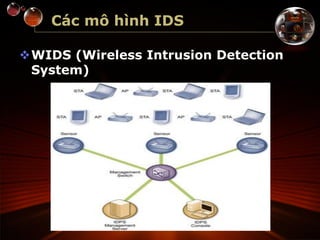

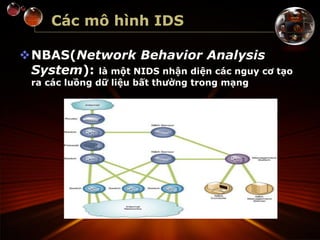

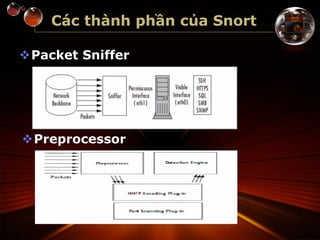

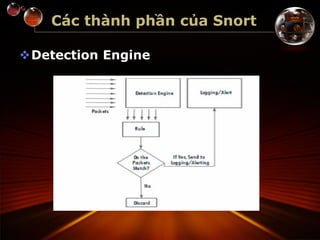

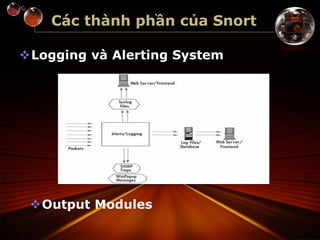

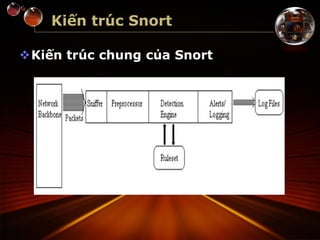

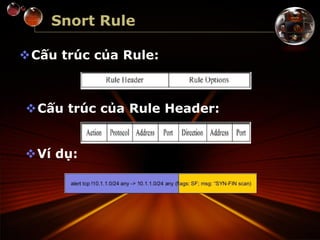

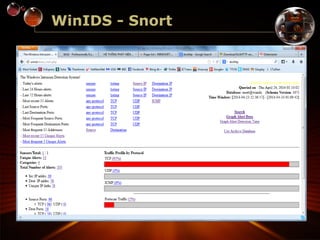

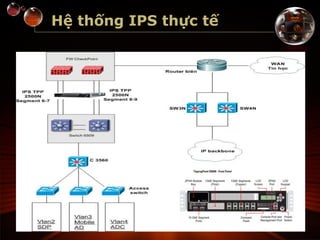

Tài liệu trình bày về hệ thống phát hiện xâm nhập (IDS) và các phương pháp bảo mật trong an ninh mạng, bao gồm vai trò của IDS trong việc phát hiện các hành động xâm nhập và các nguy cơ tấn công. Nội dung bao gồm các khái niệm về xâm nhập, hình thức tấn công, cùng các mô hình IDS như HIDS và NIDS, và phân tích sâu về Snort - một phần mềm mã nguồn mở cho IDS. Bài tập tổng hợp kiến thức về bảo mật thông tin và triển khai hệ thống phát hiện xâm nhập trong mạng.