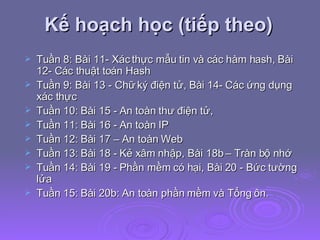

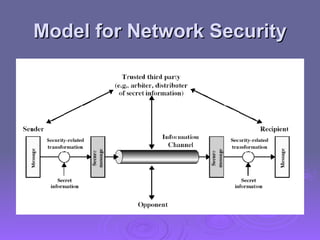

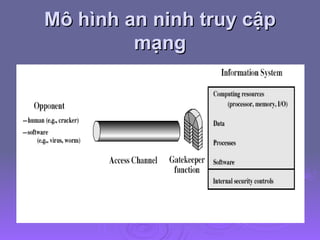

Tài liệu trình bày chương đầu tiên về mã hóa và an ninh mạng, cung cấp kế hoạch học tập chi tiết cho 15 tuần, bao gồm các chủ đề từ mã cổ điển đến an toàn web. Nó cũng đề cập đến các khái niệm an ninh thông tin, các kiểu tấn công, và các cơ chế bảo vệ dữ liệu cần thiết trong môi trường trực tuyến. Cuối cùng, tài liệu nêu bật tầm quan trọng của việc áp dụng lý thuyết mã và thiết kế mô hình an ninh để bảo vệ thông tin và hệ thống mạng.