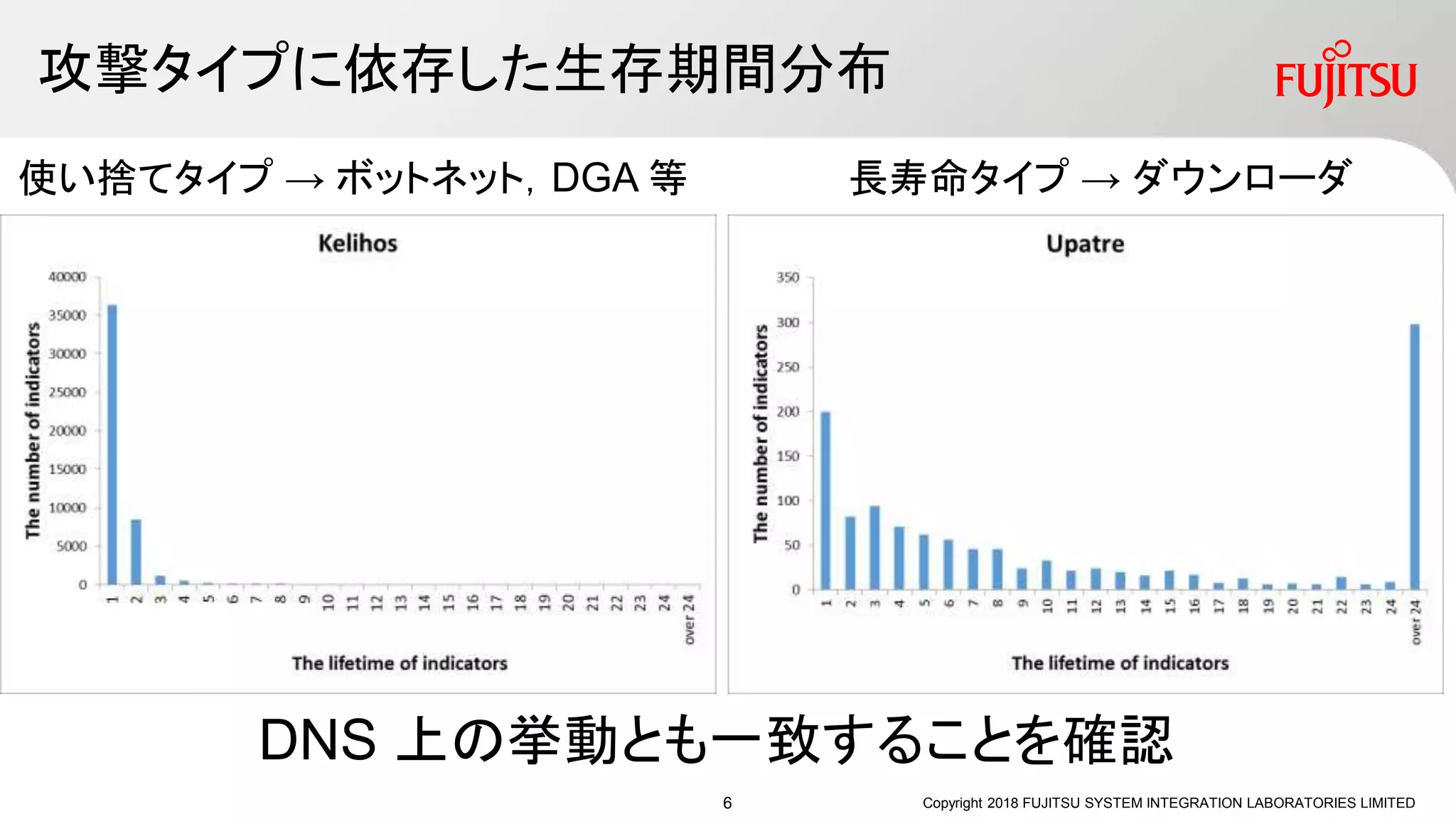

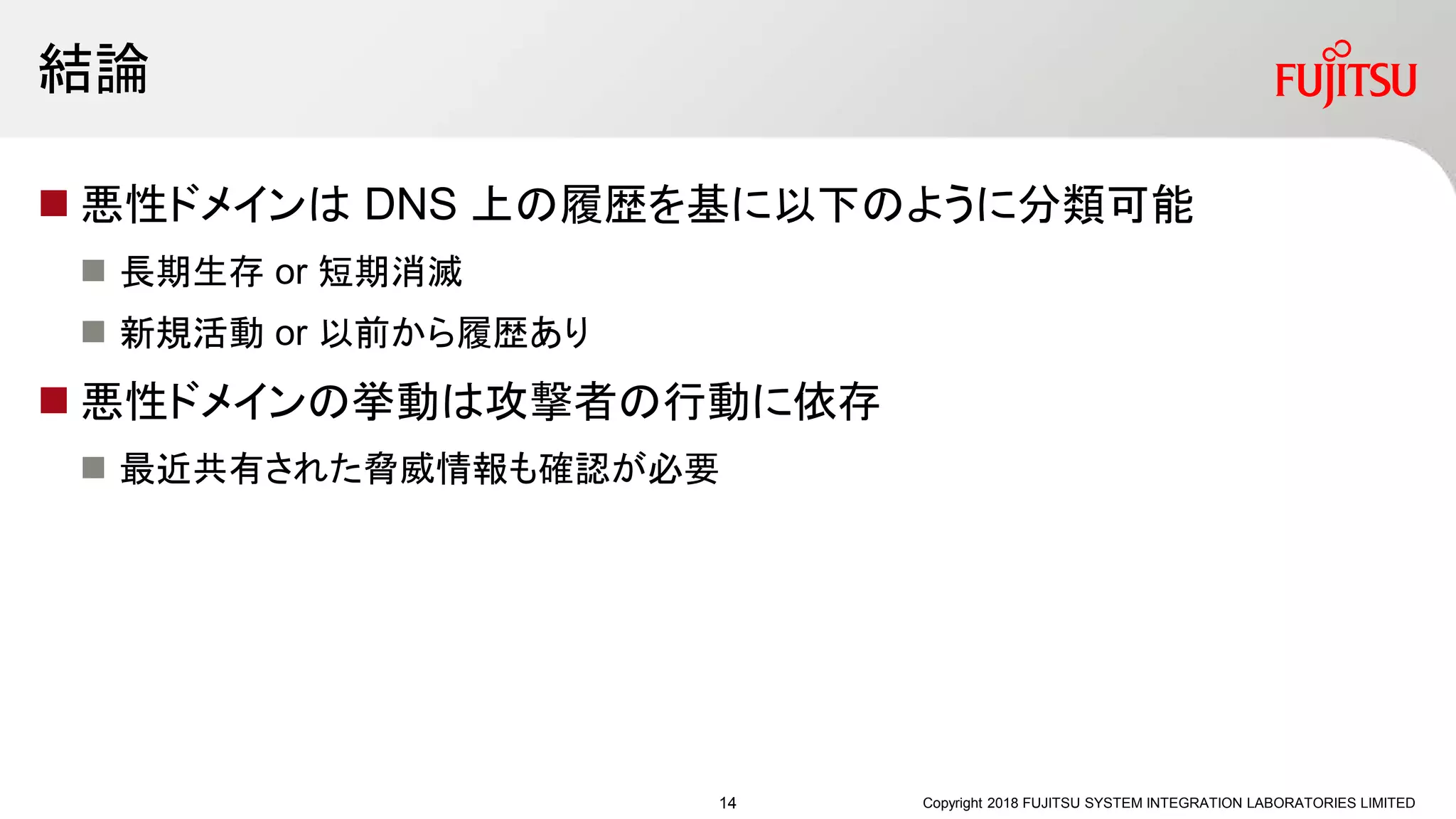

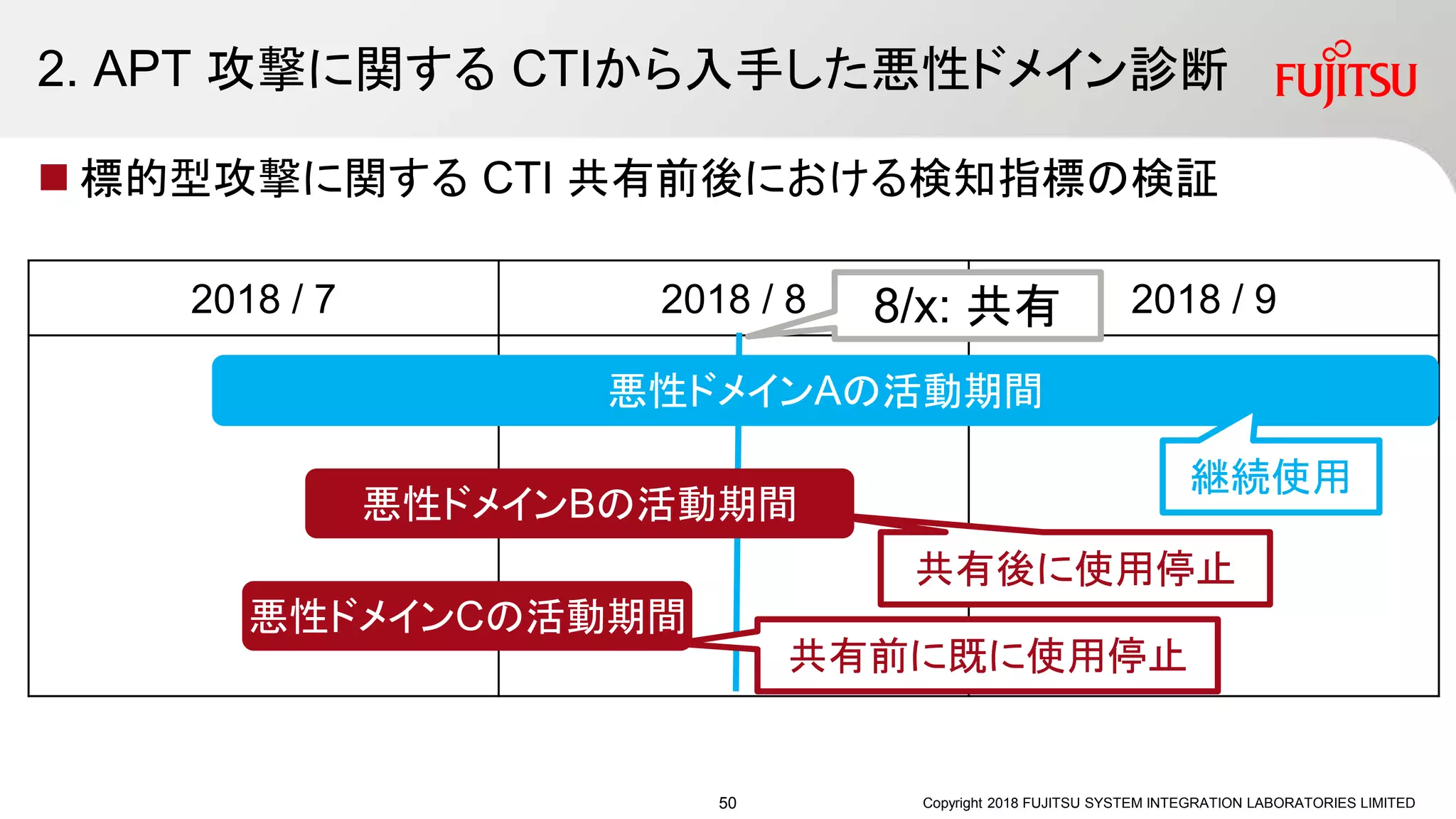

サイバー攻撃の高度化に伴いブラックリストに記載される検知指標としての悪性ドメイン等は攻撃者が短いサイクルで使い捨てることが多い。検知指標は受信後に静的な脅威情報となるが、悪性ドメインの活動自体は攻撃者に依存する。極端なケースでは、受信直後の悪性ドメインですら既に有効ではないこともある。

検知指標の短サイクル化に対して従来研究では、未識別のドメインの悪性判別問題に帰着しており、悪性と判別され既知となった悪性ドメインの扱いは運用者に委ねられる。ただ、運用者が受信後の悪性ドメインの挙動について積極的に関心を持つことはあまりなく,単純に更新を待つことが多い。

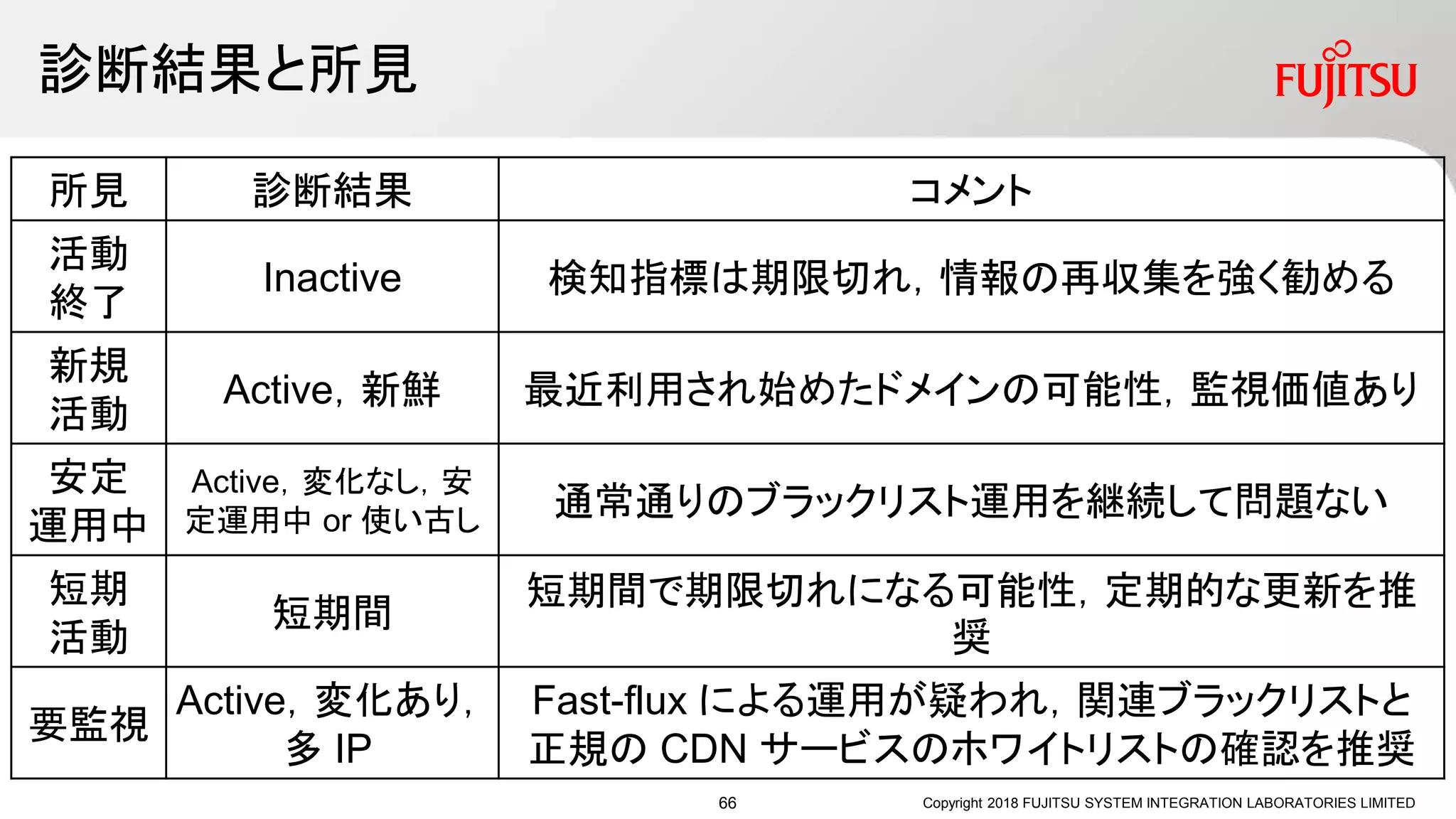

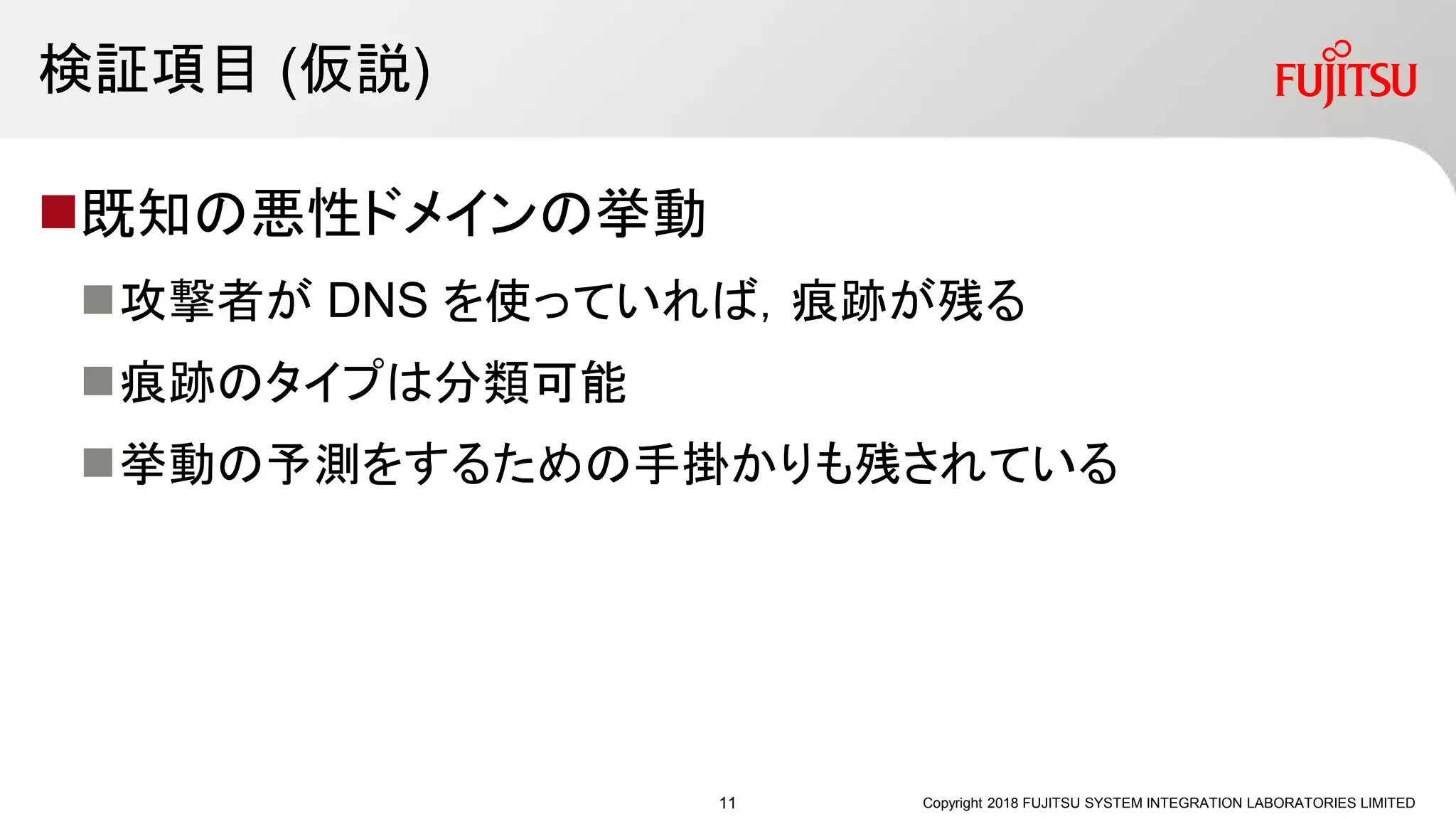

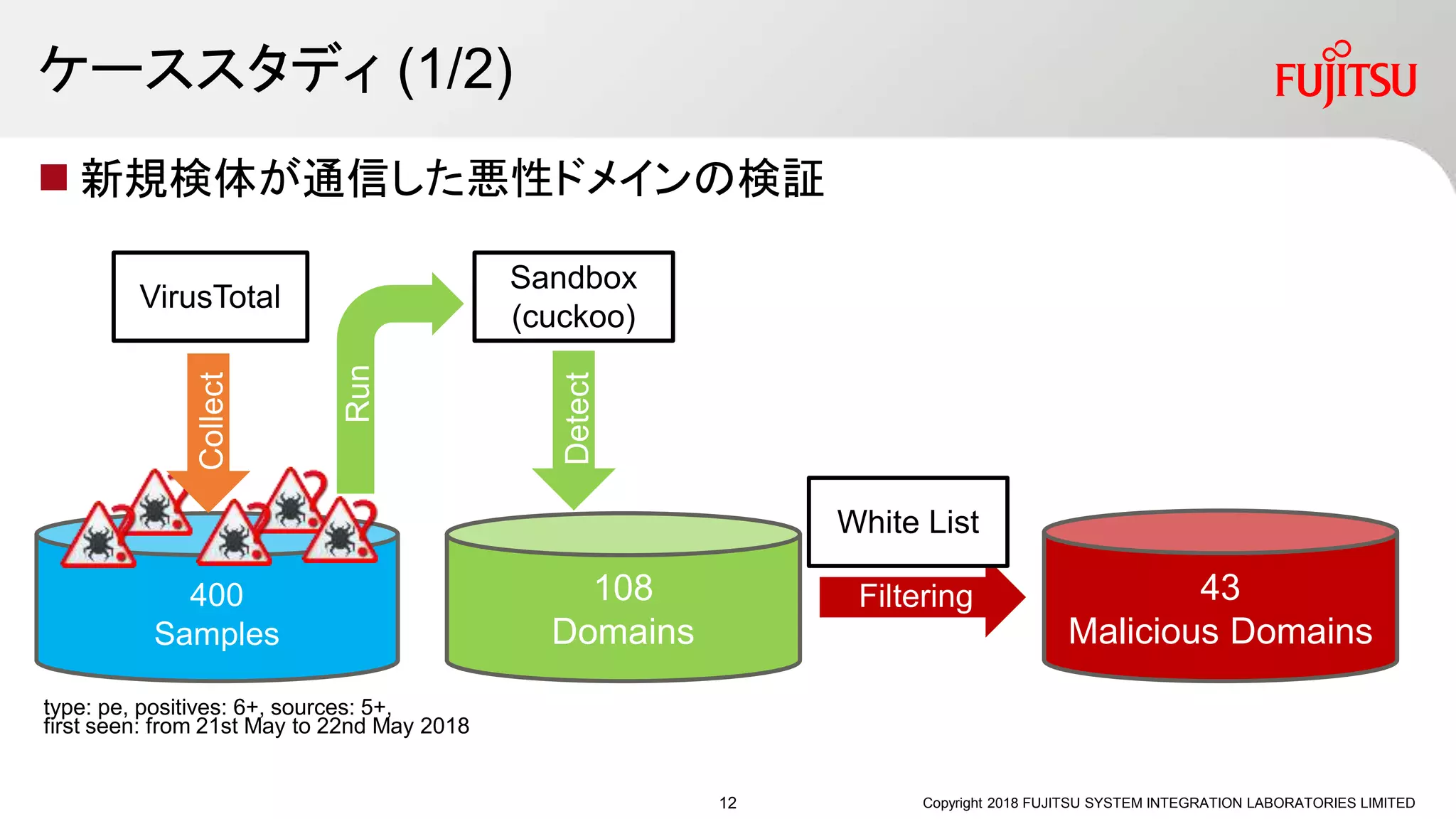

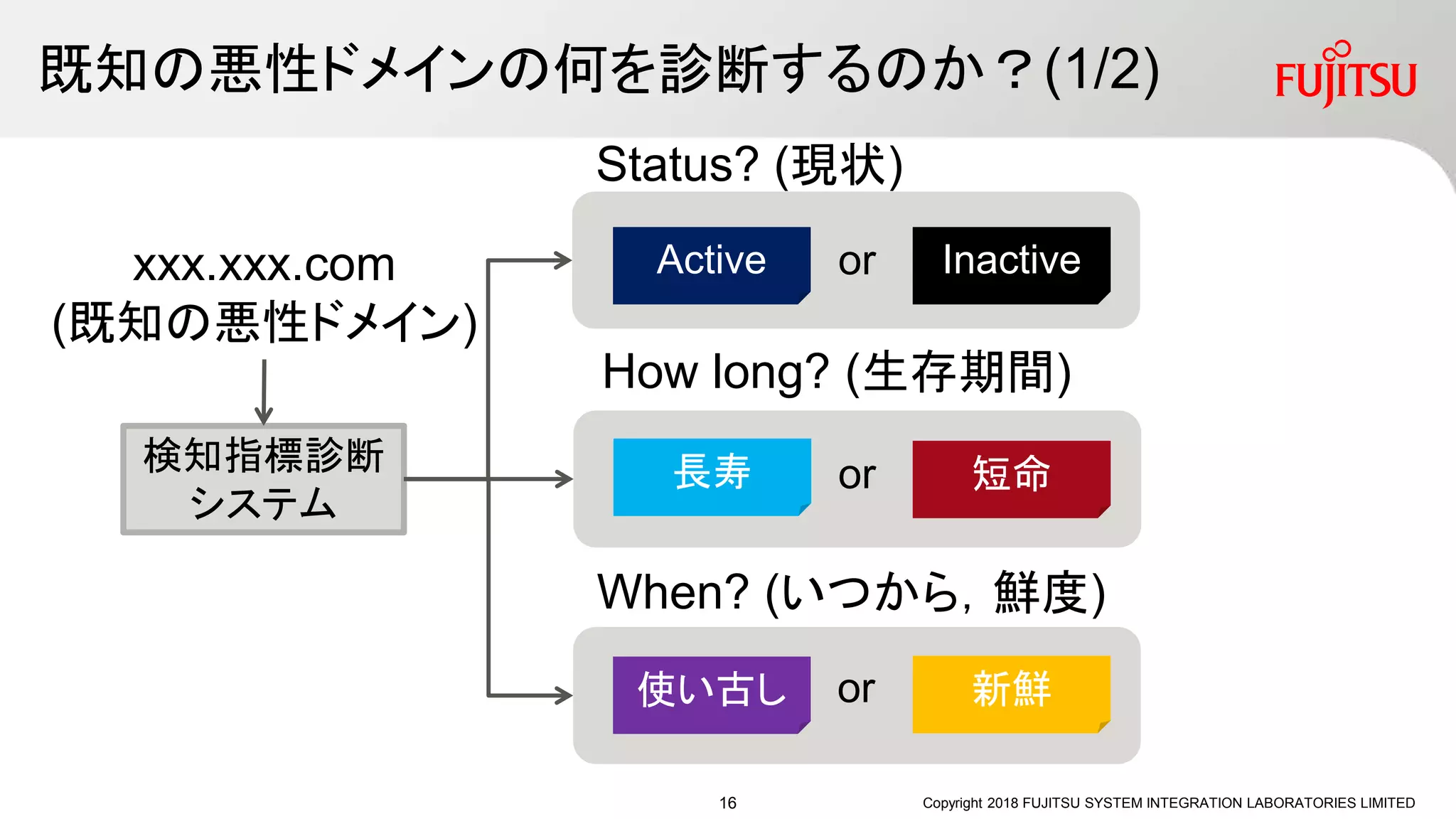

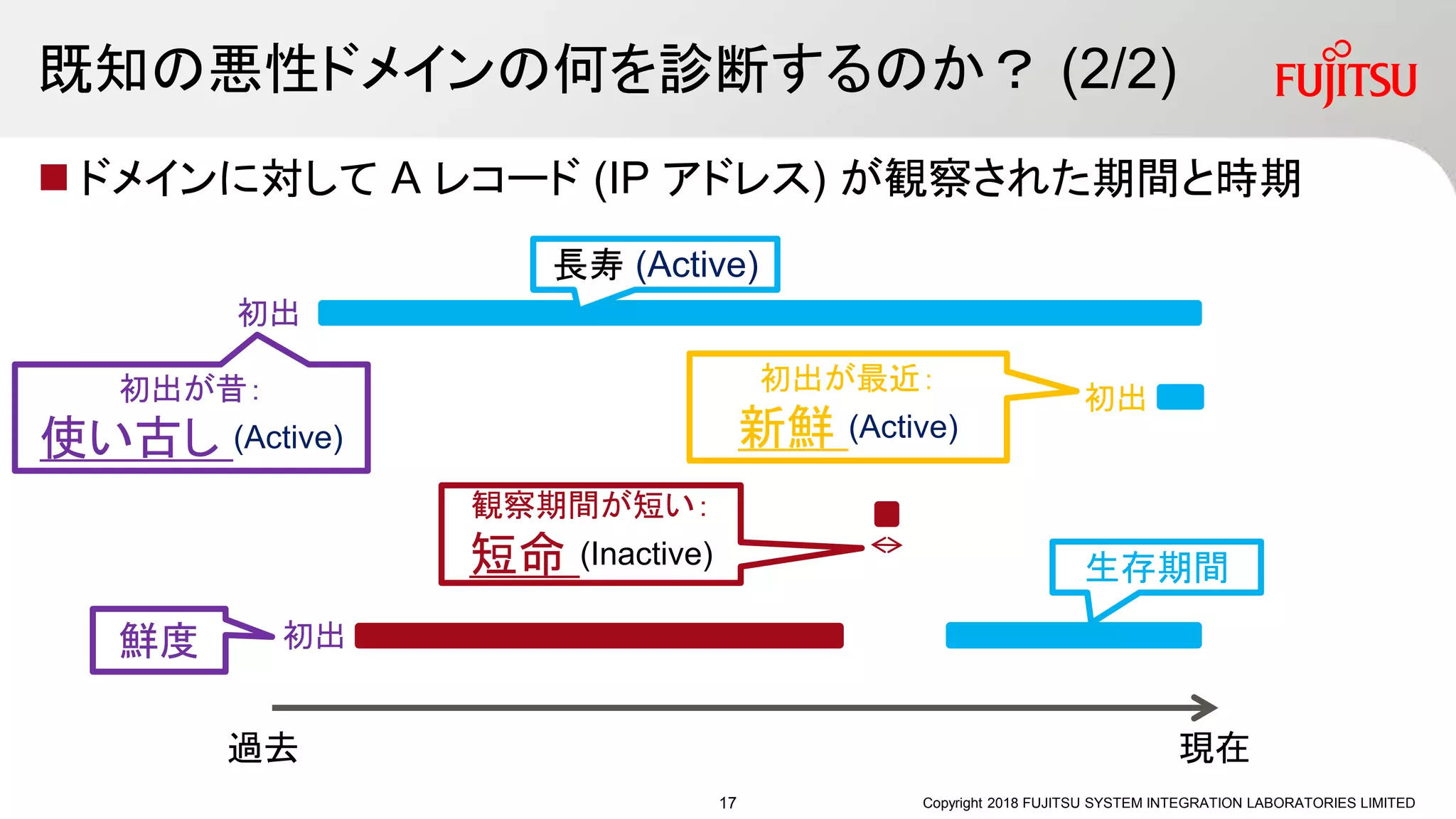

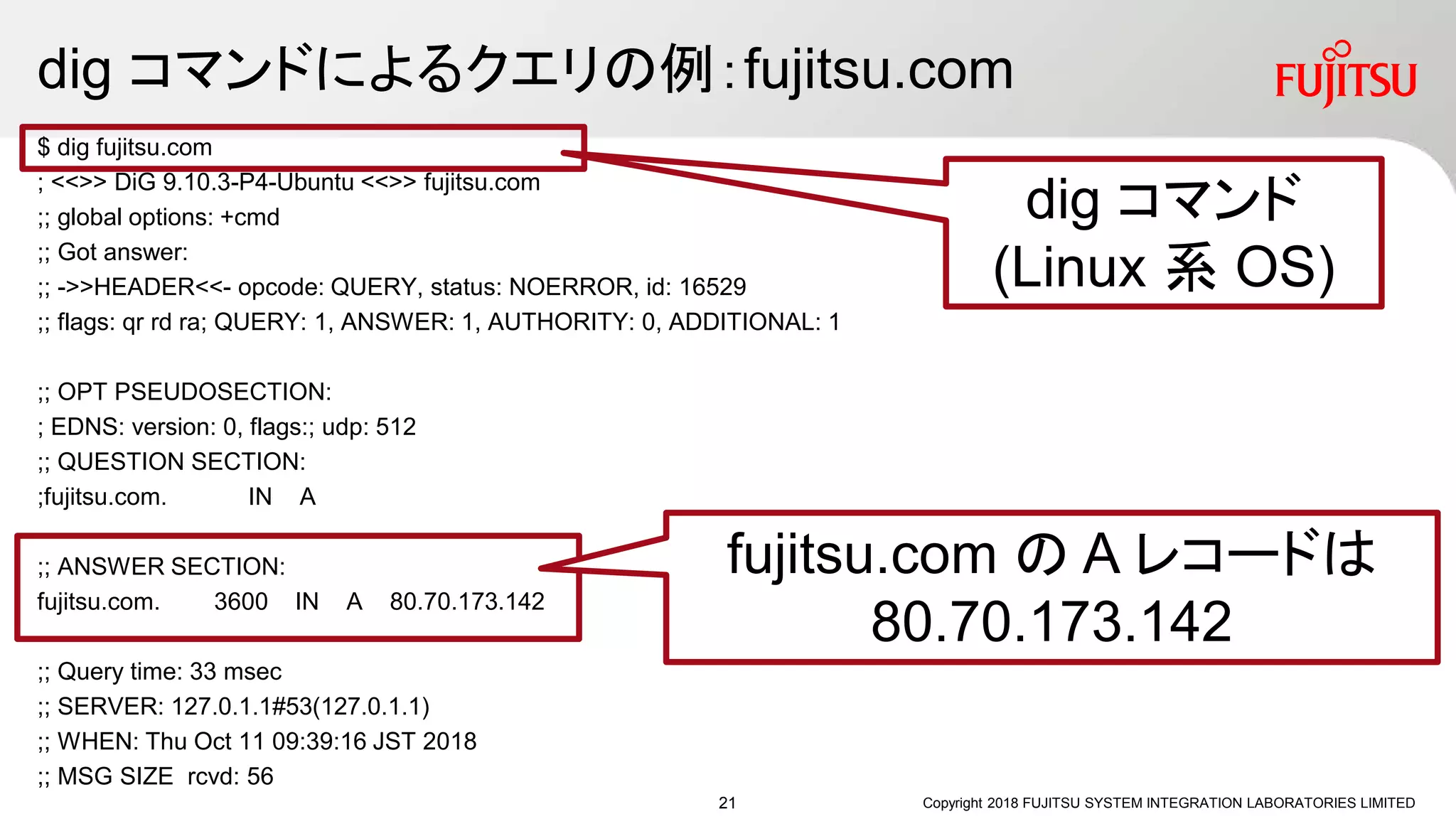

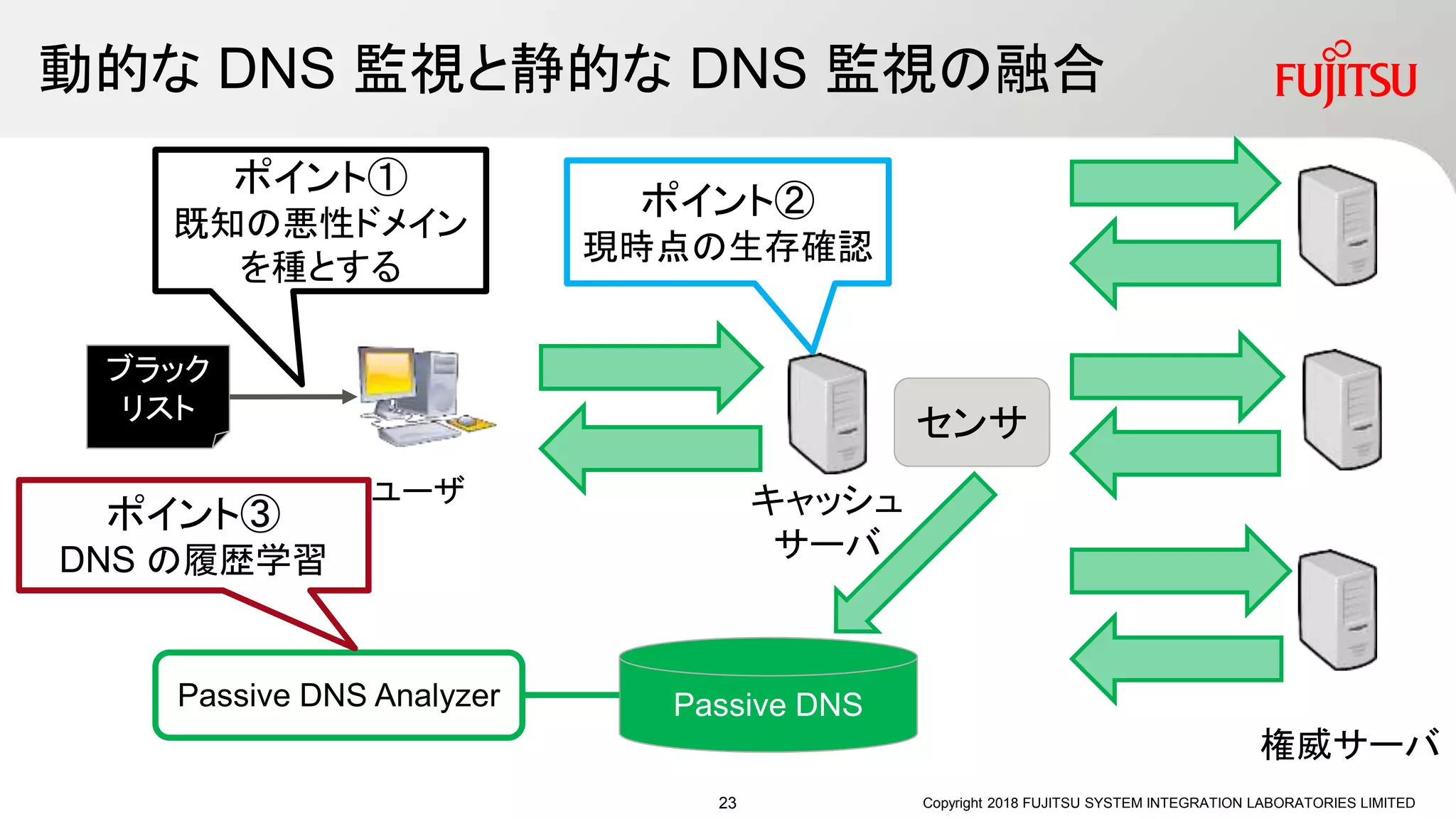

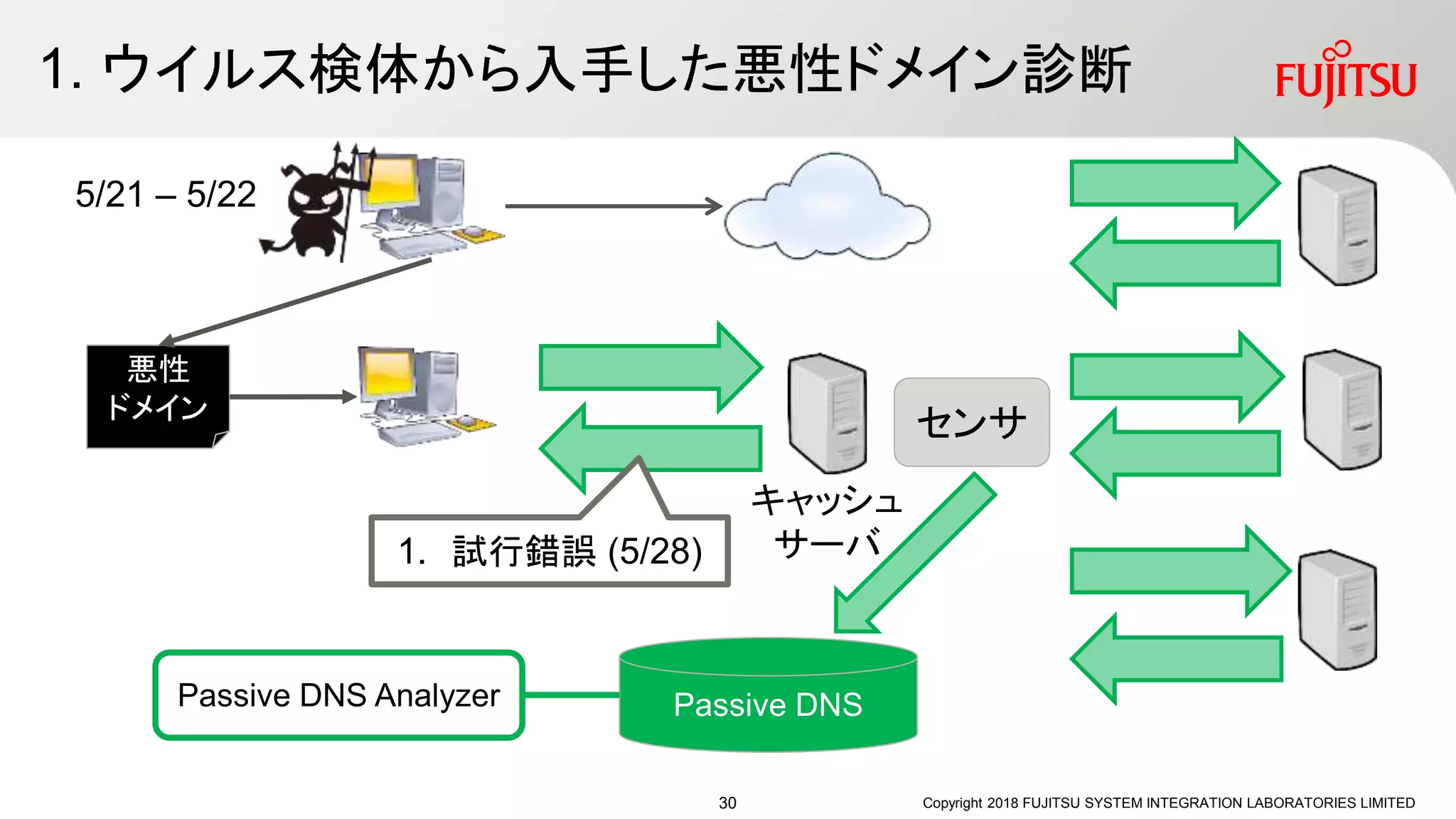

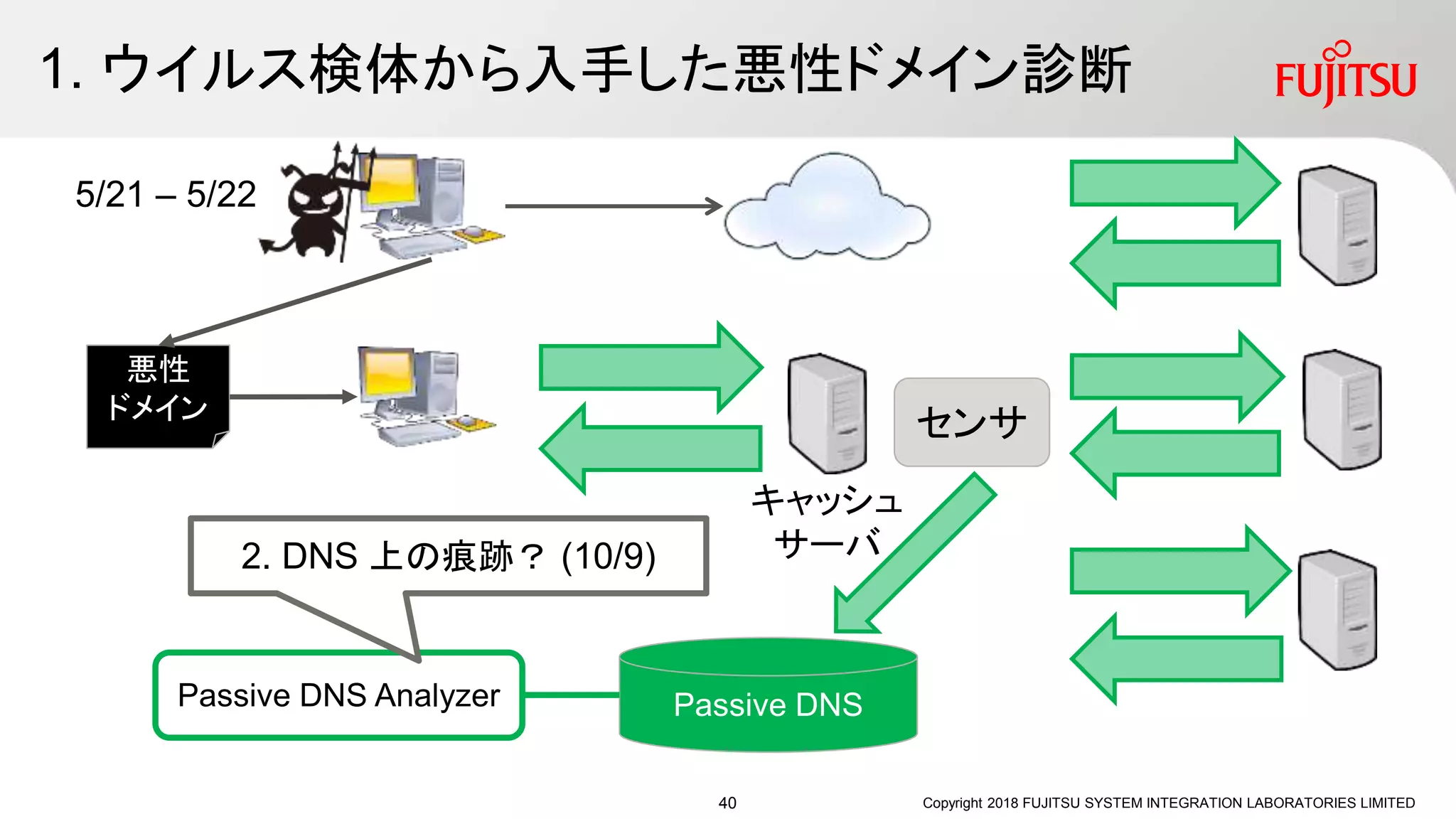

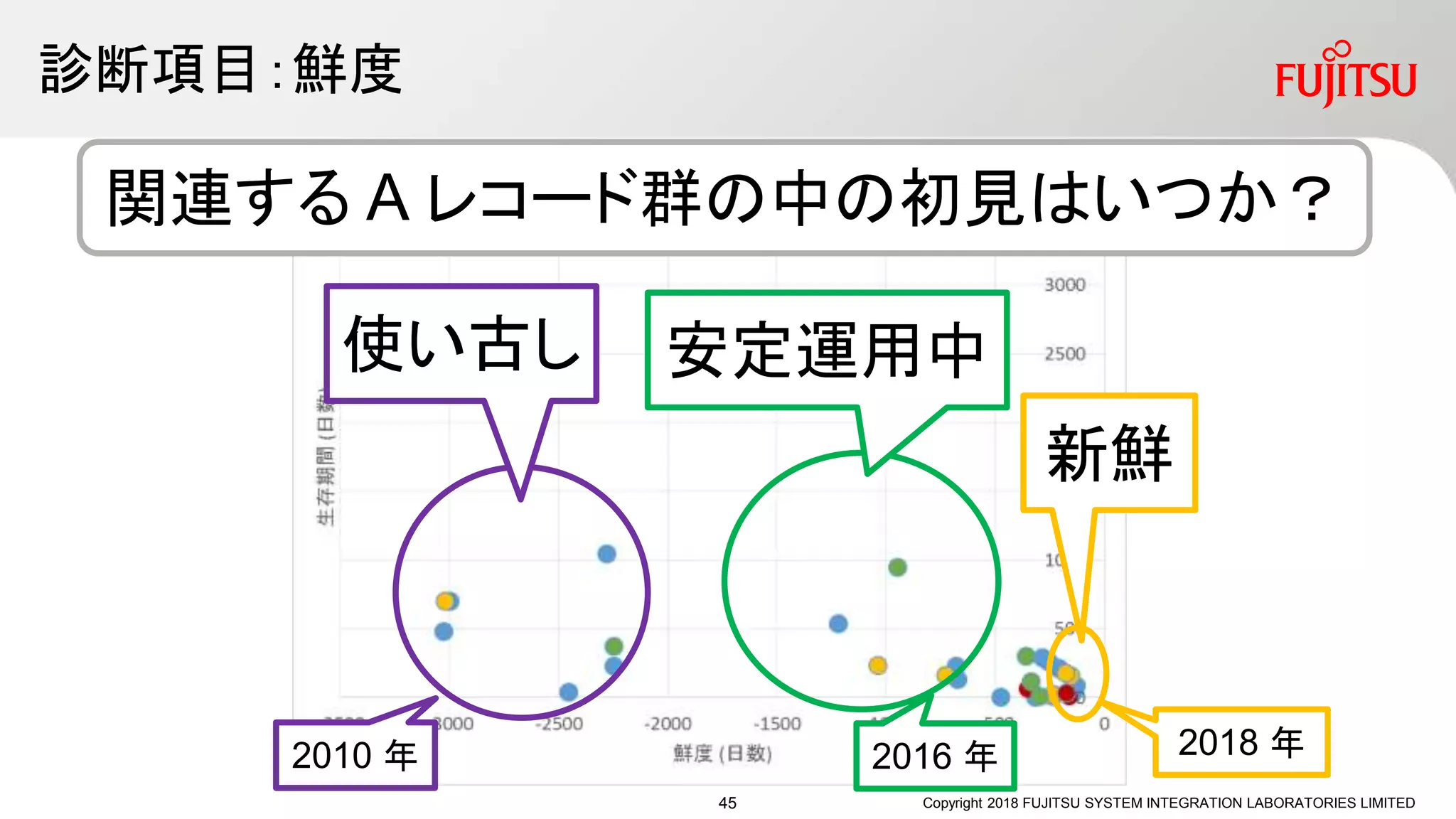

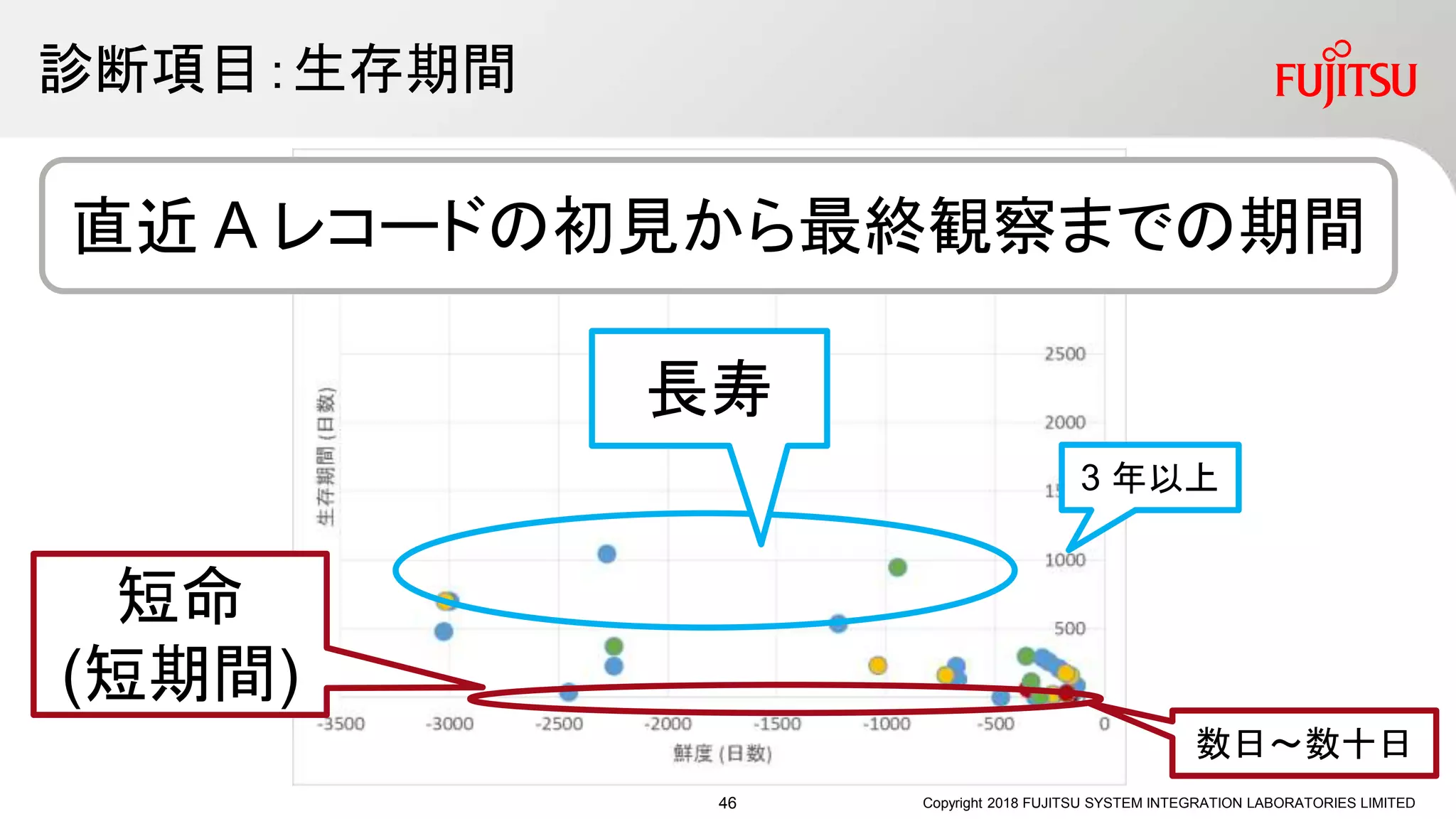

本研究では既に「サイバー脅威インテリジェンスに基づく検知指標学習手法とその応用」を報告し、本講演でも既知の脅威情報の効果的な運用を主眼に置く。検知指標学習を、正常なサービスだけでなく攻撃者も悪用する Domain Name System (DNS) 上で動的・静的に検証する枠組みに拡張した。つまり、悪性ドメインを種として、DNS にクエリを出して現状を認識 (Active DNS) した上で、現存と使い捨てられた残骸の両方に対してDNS 上の履歴 (Passive DNS) から攻撃者の痕跡を探り、動的・静的な検証に基づき診断する。そして、検知指標が継続利用できそうか、短期間で使い捨てられそうだから定期的な更新を要するか等の所見を与える。講演では、実装した検知指標診断システムにより悪性ドメインを診断した結果をケーススタディとして報告する。

![検知指標の重みづけ

サブグループ間で IP アドレスとドメインを比較

Contrast Set Mining [Bay et.al 2001]

Emerging Patterns [Dong and Li 1999]

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

itemset A

サブグループ1 サブグループ2

同定可能 出現なし

IP,ドメイン

マルウェア,

キャンペーン

3](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-4-2048.jpg)

![ドメイン悪性判別はブラックボックス

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

マルウェアが通信

したドメイン?

ホワイトリストに

含まれる?

maliciousbenign

YES

YES NO

NO

既存ブラックリスト

に含まれる?

malicious

YES

DNS 上の悪性判定

NO

YES NO

benignmalicious

決定木モデルに

よる判別の一例

Exposure [Bilge, Leyla, et al., 2011]

• 生存期間が短い

• TTL が短い

• 多数のドメインが IP を共有

• ドメインが多数の A レコードと対応

• 等

• 悪性ドメイン1

• 悪性ドメイン2

• 悪性ドメイン3

• 悪性ドメイン4

8](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-9-2048.jpg)

![Passive DNS: passive DNS

replication [Weimer, Florian, 2005]

DNS 応答パケットを監視し,収集

Active DNS と Passive DNS の概要

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

ルート DNS

サーバ

.com

DNS サーバ

fujitsu.com

DNS サーバ

キャッシュ

サーバ

ユーザ

権威サーバ

Active DNS: Thales [Kountouras,

Athanasios et al., 2016]

DNS クエリを送信し,データを能動的に収集

センサ

22](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-23-2048.jpg)

![単数 A レコード: Active DNS の結果

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

ドメイン (URL) A レコード

codelux2017.ddns[.]net 187.115.234[.]242

skypeprocesshost.ddns.com[.]br 177.98.32[.]236

auth-rambler[.]com 185.212.128[.]37

bb[.]org 103.224.182[.]249

diaoge2010.tl-ip[.]net 121.41.39[.]145

lhy3944335.meibu[.]com 120.210.205[.]20

m3.vzv[.]me 35.229.81[.]255

numbers.3322[.]org 183.236.2[.]18

ukvlqwtmdlcmigp.floattenmidget[

.]ru

46.101.50[.]21

vopspyder[.]website 185.6.242[.]251

ドメイン (URL) A レコード

www.51wgl[.]com 47.104.163[.]38

xmr.f2pool[.]com 116.211.169[.]162

kiss.oatmealscene[.]loan 54.88.21[.]193

ma.owwwv[.]com 43.229.113[.]12

stiekehelp.gameassists.co[.]uk 78.24.213[.]153

tv.yaerwal[.]com 199.2.137[.]29

www.iuqerfsodp9ifjaposdfjhgosurijf

aewrwergwff[.]com

72.5.65[.]99

zinfandel.lacita[.]com 98.124.199[.]28

jlarga1b2c3d4.ddns[.]net 0.0.0[.]0

※塗りつぶしは A レコードが変化

33](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-34-2048.jpg)

![複数 A レコード: Active DNS の結果

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

ドメイン (URL) A レコード

imp.searchjff[.]com 52.200.52[.]112, 52.202.163[.]199

search.searchjff[.]com 50.19.242[.]110, 174.129.43[.]57

bounce2.pobox[.]com 64.147.108[.]74, 64.147.108[.]75

ic-dc.deliverydlcenter[.]com 13.33.4[.]170, 13.33.4[.]142, 13.33.4[.]6, 13.33.4[.]29

imp.yourpackagesnow[.]com 52.1.198[.]247, 52.4.240[.]94

ns1.wowservers[.]ru 221.120.220[.]72, 81.4.163[.]122, 190.35.242[.]126,

197.254.118[.]42ns2.wowservers[.]ru

trialcet[.]com 104.31.91[.]83, 104.31.90[.]83

www.iuqerfsodp9ifjaposdfjhgosu

rijfaewrwergwea[.]com

104.17.40[.]137, 104.17.39[.]137, 104.17.38[.]137,

104.17.37[.]137, 104.17.41[.]137

www.laichiji123[.]com 104.24.96[.]136, 104.24.97[.]136

www.shangizhiyan[.]com 104.28.2[.]77, 104.28.3[.]77

※塗りつぶしは A レコードが変化 35](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-36-2048.jpg)

![CNAME: Active DNS の結果

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

ドメイン (URL) (多段) CNAME A レコード

lulukan.qyhxhnt[.]com

• lulukan.qyhxhnt.com.a.bdydns[.]com

• opencdncloud.jomodns[.]com

101.69.175[.]35rjb.qyhxhnt[.]com

• rjb.qyhxhnt.com.a.bdydns[.]com

• opencdncloud.jomodns[.]com

tongbu.erhaojie[.]com

• tongbu.erhaojie.com.a.bdydns[.]com

• opencdncloud.jomodns[.]com

mininews.kpzip[.]com

• mininews.kpzip.com.cdn.dnsv1[.]com

• 897194.s2.cdntip[.]com

Flux タイプ

pc.mainmarketingswarm[.]c

om

swarm.wizzcloud[.]io

149.202.91[.]53

149.202.76[.]117

vip2.gutou[.]cc y.gutousoft[.]com 120.24.75[.]226

won.channeltest[.]bid d1g1b9l7554igi.cloudfront[.]net

13.33.4[.]214, 13.33.4[.]184,

13.33.4[.]47, 13.33.4[.]44

vtboss.yolox[.]net 22283.bodis[.]com 199.59.242[.]150

※塗りつぶしは A レコードが変化 37](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-38-2048.jpg)

![No Answer: Active DNS の結果

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

ドメイン (URL) A レコード

carder[.]bit

No Answer

jss365sv.cat[.]jp

ransomware[.]bit

www.wap95516.com[.]cn

www4.cedesunjerinkas[.]com

39](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-40-2048.jpg)

![鮮度と生存期間の違い

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

2012 2013 2014 2015 2016 2017 2018

m3.vzv[.]me

tv.yaerwal[.]c

om

diaoge2010.tl

-ip[.]net

lhy3944335.

meibu[.]com

numbers.332

2[.]org

生存期間

生存期間

生存

期間

生

存

期

間

鮮度

鮮度鮮度

鮮

度

生

存

期

間

新規活動

47](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-48-2048.jpg)

![PseudoGate (8/29 OTX Pulse)

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

• cna8a9[.]space

• eee6t087t9[.]website

• fritsy83[.]space

• fritsy83[.]website

• oo00mika84[.]website

診断対象ドメイン

51](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-52-2048.jpg)

![共有直後の診断結果

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

2018 / 7 2018 / 8 2018 / 9

8/29: 共有

8/30:

診断

fritsy83[.] website: 31.31.196[.]163 (7/15 - 7/27)

oo00mika84[.]website:

31.31.196[.]163 (7/17 - 8/15)

fritsy83[.]space: 31.31.196[.]138 (7/17 - 7/21)

eee6t087t9[.]website:

31.31.196[.]138 (7/14 - )

cna8a9[.]space:

31.31.196[.]78 (8/2 - )

52](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-53-2048.jpg)

![悪性ドメイン診断 (9/20)

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

cna8a9[.]space:

31.31.196[.]78 (8/2 - )

eee6t087t9[.]website:

31.31.196[.]138 (7/14 - )

oo00mika84[.]website:

31.31.196[.]163 (7/17 - 8/15)

fritsy83[.]space:

31.31.196[.]138

(7/17 - 7/21)

fritsy83[.] website:

31.31.196[.]163

(7/15 - 7/27)

2018/9/202018/7/15 2018/8/2

53](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-54-2048.jpg)

![賞味期限予測 – 関連ドメイン分析

31.31.196[.]78

生存: 61% (1237/2016)

使い捨て:23% (470/2016)

生存の比率が高く,長期間予測

cna8a9[.]space - (8/2 - )

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED54](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-55-2048.jpg)

![賞味期限予測 – 関連ドメイン分析

31.31.196[.]163

生存: 7% (920/13401)

使い捨て:77% (10328/13401)

使い捨ての比率が高く,短期間予測

fritsy83[.] website (7/15 - 7/27)

oo00mika84[.]website (7/17 - 8/15)

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED55](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-56-2048.jpg)

![DarkHotel (8/17 OTX Pulse)

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

• 779999977[.]com

• documentsafeinfo[.]com

• windows-updater[.]net

診断対象ドメイン

56](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-57-2048.jpg)

![共有直後の診断結果

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

2018 / 2 2018 / 3 2018 / 4 2018 / 5 2018 / 6 2018 / 7 2018 / 8 2018 / 9

779999977[.]com: 188.241.58[.]60 (2/5 - )

documentsafeinfo[.]com: 111.90.149[.]131 (2/3 - )

8/17: 共有

windows-updater[.]net:

54.72.130[.]67 (8/1 -)

57](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-58-2048.jpg)

![悪性ドメイン診断 (9/20)

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

2018/2/3

2012/3/8

2016/9/22

779999977[.]com:

188.241.58[.]60 (2/5 - )

documentsafeinfo[.]com:

111.90.149[.]131 (2/3 - )

windows-updater[.]net:

54.72.130[.]67 (8/1 - 9/10)

58](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-59-2048.jpg)

![賞味期限予測 – 関連ドメイン分析

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

54.72.130[.]67

生存: 5% (32662/629744)

使い捨て:62% (391692/629744)

使い捨ての比率が高く,短期間予測

windows-updater[.]net (8/1 - 9/10)

59](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-60-2048.jpg)

![CNAMEによる実運用ドメインの隠ぺい

MAL_HIFRM

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

opencdncloud.jomodns[.]com

rjb.qyhxhnt.com.a.bdydns[.]com tongbu.erhaojie.com.a.bdydns[.]com

rjb.qyhxhnt[.]com tongbu.erhaojie[.]comlulukan.qyhxhnt[.]com

CNAME CNAMECNAME

CNAMECNAME

lulukan.qyhxhnt.com.a.bdydns[.]com

CNAME

フロントで活動しているドメイン群

実際に運用されている

ドメイン

62](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-63-2048.jpg)

![休眠や切り替え

休眠:前後に A レコード登録がある上で,A レコードの登録がない期間

切り替え:数年以上登録していた A レコードを別の A レコードに変更

Copyright 2018 FUJITSU SYSTEM INTEGRATION LABORATORIES LIMITED

2012 2013 2014 2015 2016 2017 2018

tv.yaerwal[.]c

om

diaoge2010.tl

-ip[.]net

lhy3944335.

meibu[.]com

numbers.332

2[.]org

休眠

休眠

休眠休眠

切り替え

63](https://image.slidesharecdn.com/190110codebluefsijp-190118130223/75/CB18-DNS-by-64-2048.jpg)