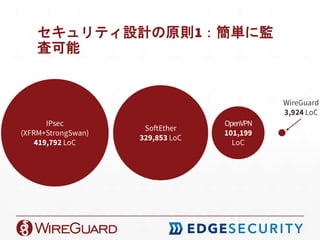

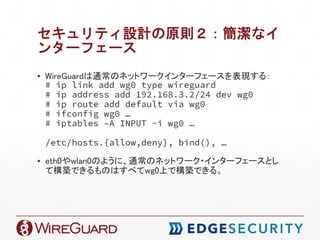

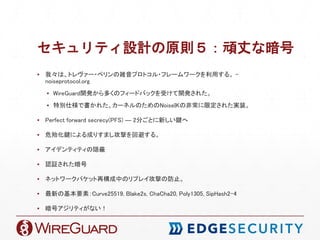

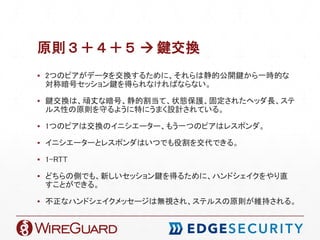

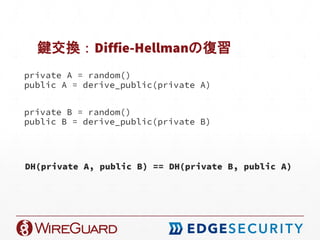

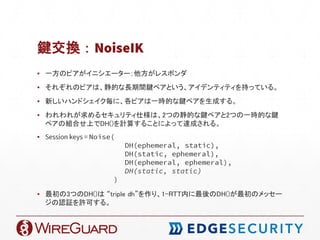

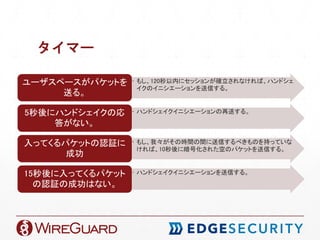

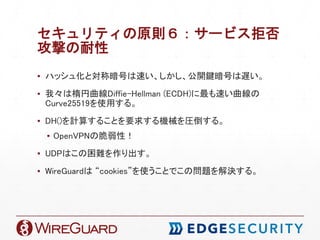

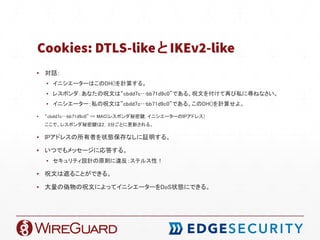

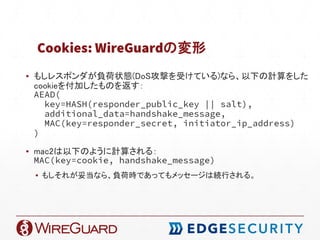

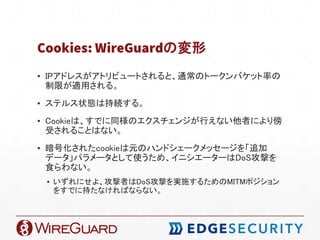

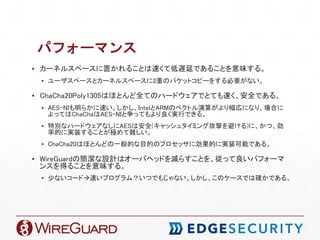

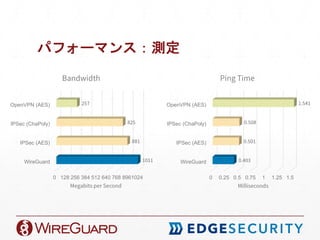

VPN プロトコルの現状は簡単なものではない。IPsec や OpenVPN に代表されるような世間に広く普及している接続方式が複数存在するため非常に複雑であり、様々な攻撃手法が存在する。そしてそれらのオプションのほとんどが 90 年代から用いられている暗号設計を採用している。WireGuard は、実装と利用面での簡潔さに焦点を当てることにより、現代の暗号技術に基づく乱用への新たな耐性と高効率な代替手法を備えている。また、WireGuard では、ChaCha20Poly1305 を用いた高効率な伝送手法を含む他の重要なセキュリティ要件の中において、PFS (Perfect Forward Secrecy)、認証情報の秘匿、および、鍵を改ざんすることによる成りすまし攻撃対策を提供するために、NoiseIK に基づいた 1-RTT ハンドシェイクを採用している。革新的なIP アドレスにバインドする cookie MAC 機構を採用することにより、サーバ及びクライアントに対する一般的なサービス不能攻撃のいくつかの形態を防ぎ、IKEv2 や DTLSで使用されている保護機構を大幅に改善する。暗号鍵の配布は、対域外において行われており、極度に短いCurve25519の点群を使用しているので、OpenSSHでも伝送が可能である。また、簡単で最小限の設定を実現するために、IPsec の学術的な階層の要件を切り捨てて、"Cryptokey Routing Table" の概念を導入し、極めて簡素で充分に定義された時間状態機構を採用した。WireGuard では実用的な設定によりセキュアな配置が可能となっている。IPsec の効率に対抗するために、WireGuard は Linux カーネルの内部に実装されており 4000 行に満たないコードで記述されているため、実装を管理的側面から監査できるものとしている。今回の講演では、WireGuard での暗号とカーネルの実装の詳細について議論し、ネットワークトンネルに対する攻撃の全体像を模索したいと考えている。

--- ジェイソン・ドーネンフェルドJason Donenfeld

ジェイソン・ドーネンフェルドはフリーのセキュリティ研究者であり、ソフトウェア開発者である。幅広い経験を持ち、セキュリティとオープンソースの業界では名が知れた技術者であり、様々なエクスプロイト技術の先駆者でもある。彼は幅広いハードウェアのリバースエンジニアリングのみならず、Linux カーネルにおけるゼロデイ脆弱性など、世間に広く流通しているソフトウェアプロジェクトにおける様々な重大な脆弱性に関する業績を残している。彼のセキュリティ業界における業績は、応用数学から幾何学的アルゴリズム、暗号学、�