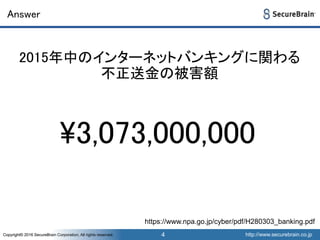

インターネットバンキングに関わる不正送金の被害は、2013年以降、急激に増加しており、社会問題となっている。

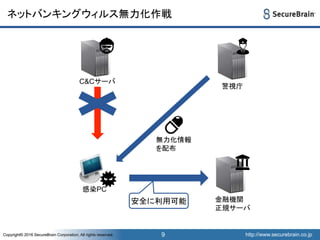

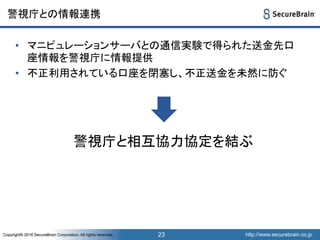

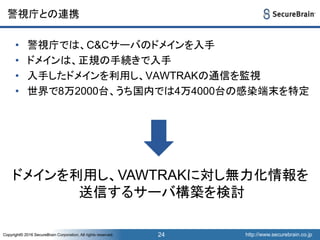

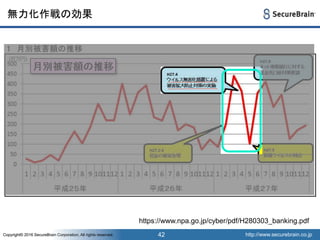

2015年4月に警視庁が日本独自としては初のテイクダウン作戦である「ネットバンキングウイルス無力化作戦」を実施した。

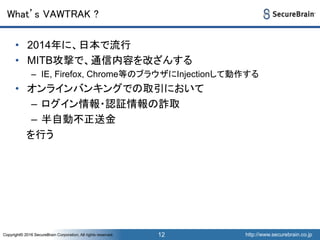

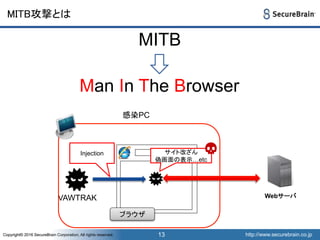

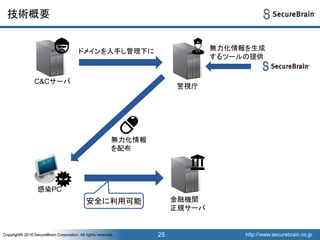

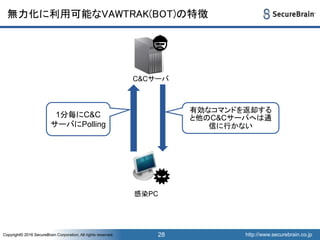

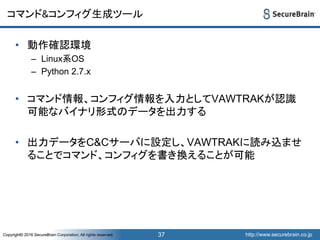

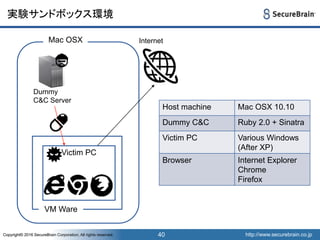

我々は警視庁の要請により、「ネットバンキングウイルス無力化作戦」のターゲットである「VAWTRAK」を無力化する技術を開発し、技術協力を行った。

本発表では、無力化作戦の概要と技術協力に至るまでの経緯について紹介する。

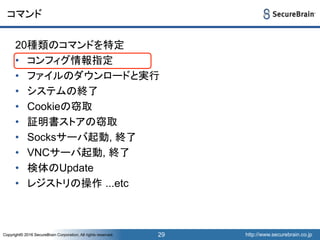

また、我々がVAWTRAKを無力化するために開発した技術についてデモを交えて紹介する。

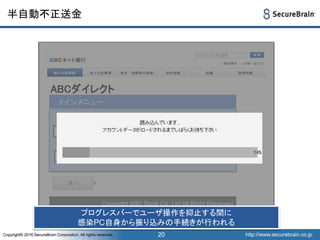

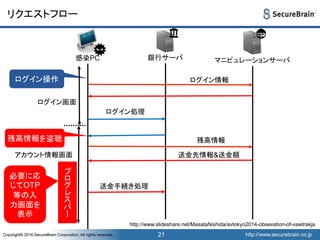

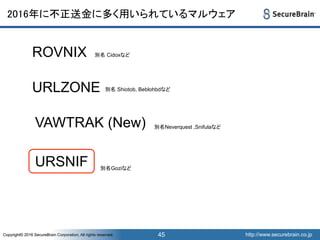

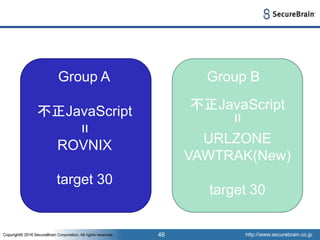

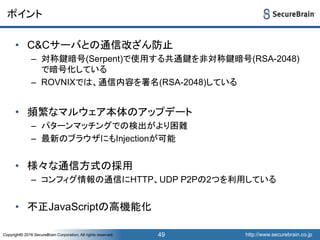

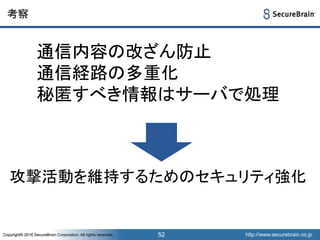

さらに、2016年に流行する金融マルウェアの調査結果から攻撃が高度化している実態について述べる。

--- 高田 一樹Kazuki Takada

株式会社セキュアブレイン 先端技術研究所 兼 セキュリティレスポンスチーム所属

シニアソフトウェアエンジニア。2014年 株式会社セキュアブレインに入社。ソフトウェアエンジニアとして、ソフトウェア開発に従事する傍らセキュリティ研究を行っている。主に金融マルウェアおよびフィッシングによるサイバー犯罪の分析および対策技術の開発を担当。

主な講演・発表

2015年、2016年フィッシング対策ガイドライン実践セミナー講師

2016年IEICE依頼シンポジウム「マルウェア長期観測・テイント解析の解析手法と観測結果」

![[CB16] 「ネットバンキングウイルス無力化作戦」の裏側と高度化する金融マルウェア by 高田一樹](https://image.slidesharecdn.com/cb16takadaja-161109045333/85/CB16-by-58-320.jpg)