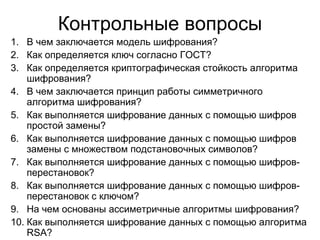

Документ описывает лабораторную работу по шифрованию данных с использованием моделей симметричного и асимметричного шифрования, а также предлагает задачи на выполнение шифрования и дешифрования сообщений с помощью различных алгоритмов. Основное внимание уделяется определению ключей, криптостойкости и принципам работы симметричных и асимметричных алгоритмов, таких как RSA. В конце документа представлены контрольные вопросы и таблица сообщений для практического использования.