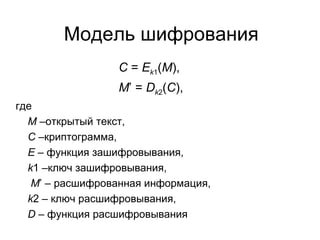

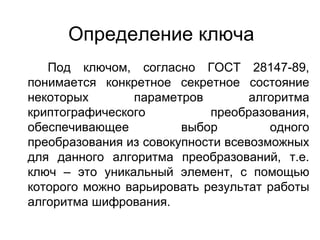

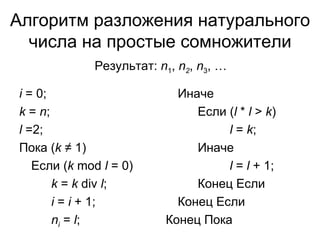

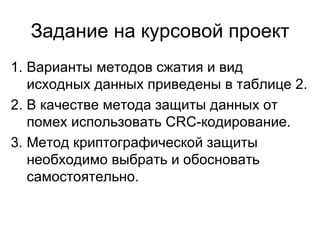

Курсовой проект посвящён теории кодирования и криптографии, с акцентом на разработку программного обеспечения для решения задач сжатия и защиты данных. В проекте рассматриваются современные методы сжатия, шифрования и их реализация, а также требования к оформлению документации. Кроме того, проект включает выбор методов для защиты данных, сжатия и описание примеров программной реализации.

![Алгоритм CRC- кодирования Пока (в строке имеются необработанные биты) Индекс = СтаршийБайтРегистра; Регистр = СдвигРегистра OR НовыеБитыИзСтроки; Регистр = Регистр XOR Таблица [Индекс]; Конец Пока](https://image.slidesharecdn.com/random-110608025903-phpapp01/85/slide-21-320.jpg)