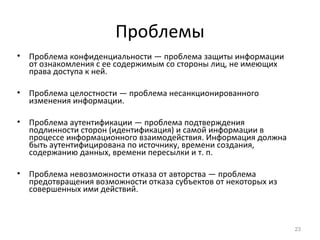

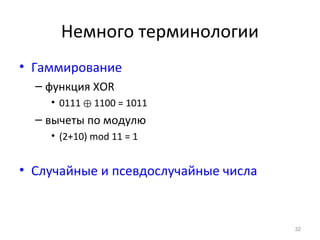

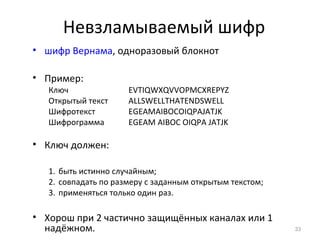

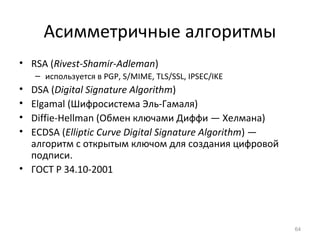

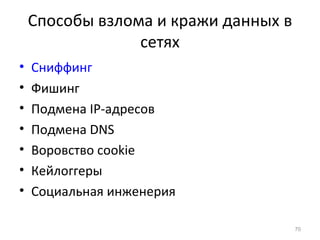

Документ представляет собой лекцию о криптографии и защите информации, проведенную Дмитрием Курбатским в Томском государственном университете. В лекции рассматриваются основные термины, принципы криптографии, методы шифрования и дешифрования, а также современные аспекты криптографии, включая различные системы и алгоритмы. Обсуждаются важные вопросы конфиденциальности, целостности и аутентификации данных.

![Ссылки по теме

• Математический аппарат и алгоритмы криптографии (сайт С

• Общество шифропанков – www.cypherpunks.ru

• Проект "openPGP в России" – www.pgpru.com

• Низкоуровневое программирование, исследование

программ и их защита – www.wasm.ru [в дауне, искать

сборники материалов]

3](https://image.slidesharecdn.com/prez1-180130042259/85/Prez1-3-320.jpg)