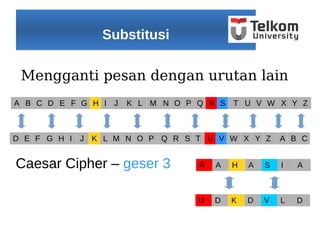

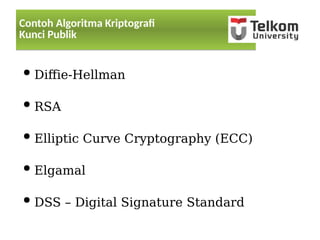

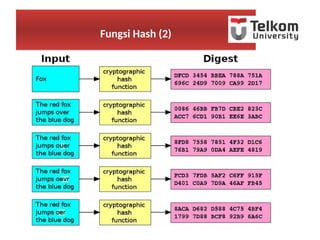

Kriptografi adalah ilmu untuk membuat pesan rahasia dengan menggunakan teknik seperti transposisi, substitusi, dan rotor untuk melindungi informasi rahasia. Terdapat dua jenis kriptografi yaitu simetris yang menggunakan kunci yang sama dan asimetris yang menggunakan pasangan kunci berbeda. Fungsi hash digunakan untuk menghasilkan tanda tangan digital dari pesan.