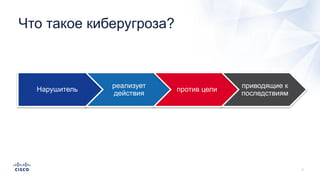

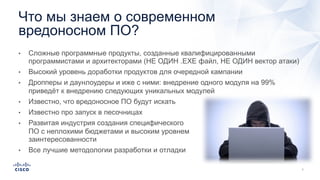

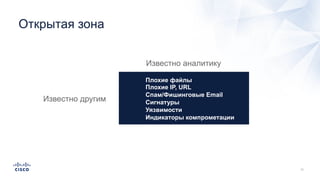

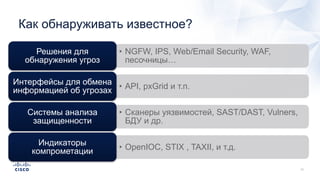

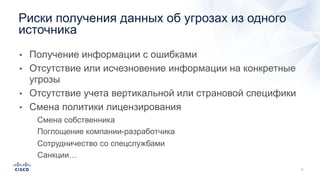

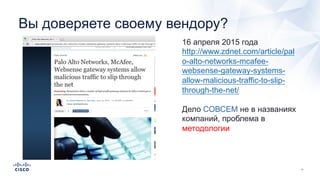

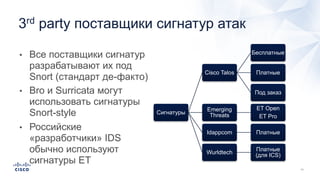

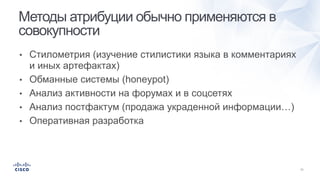

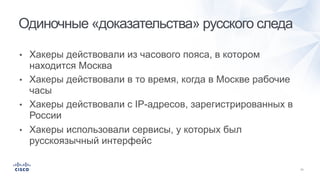

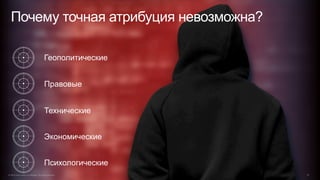

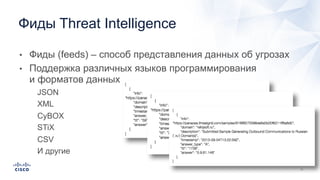

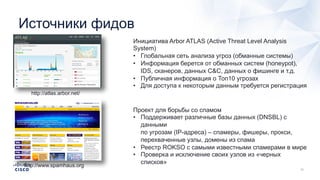

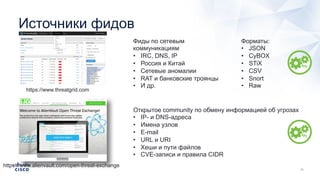

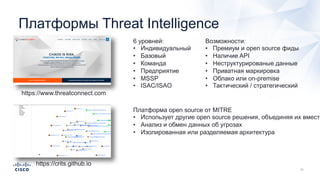

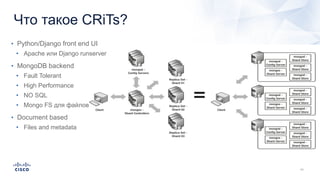

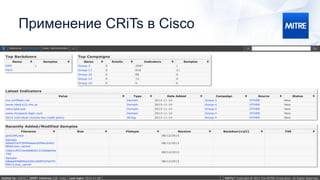

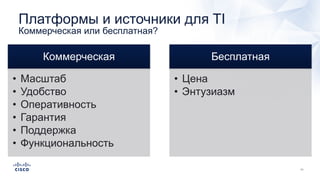

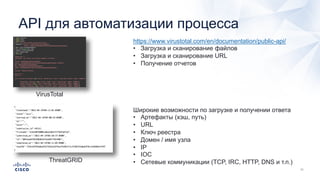

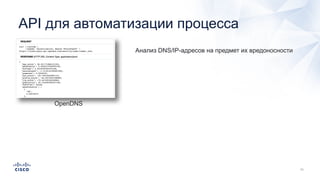

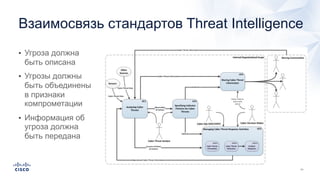

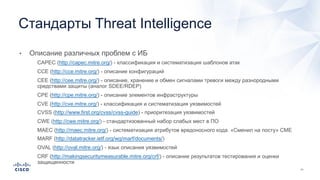

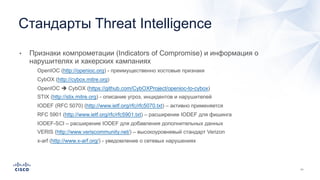

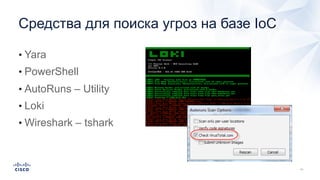

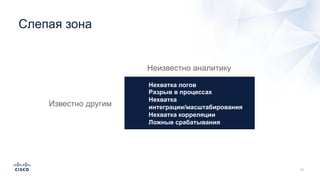

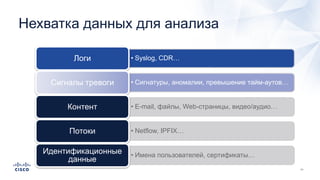

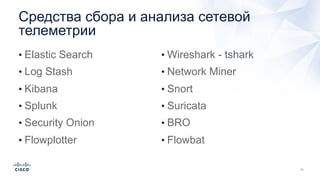

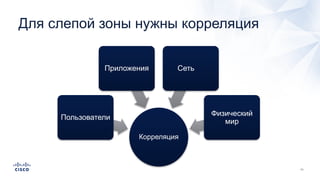

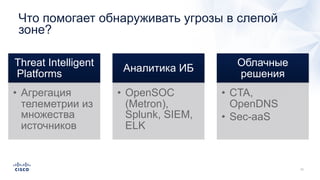

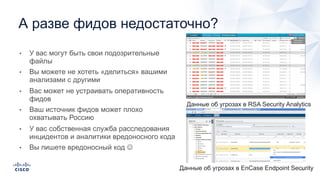

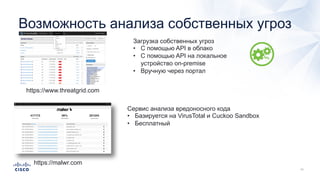

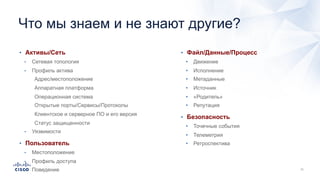

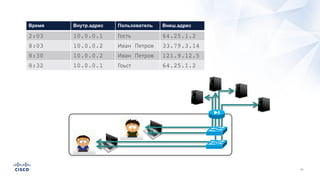

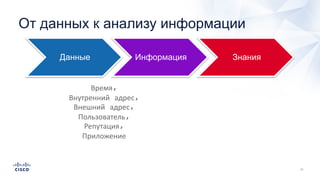

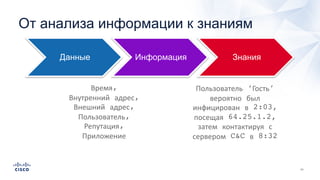

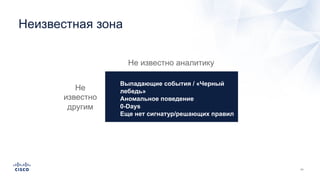

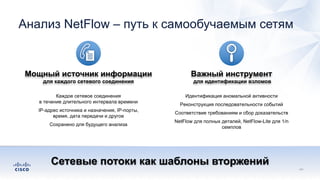

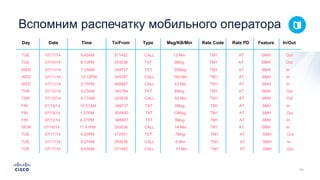

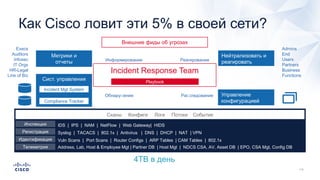

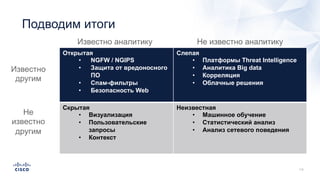

Документ представляет собой анализ современных киберугроз и методов защиты от них. Обсуждаются различные типы атак, инструменты для обнаружения угроз и важность технологии threat intelligence. Также рассматриваются характеристики и источники фидов информации, необходимость автоматизации процесса анализа угроз с использованием API и платформ.