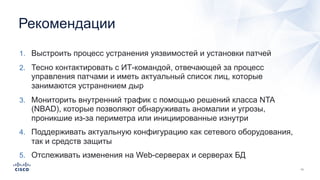

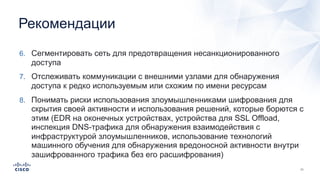

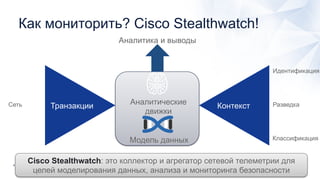

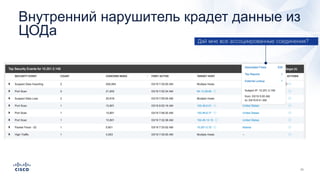

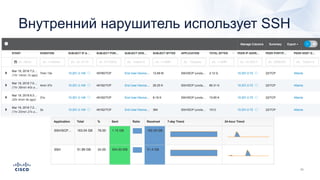

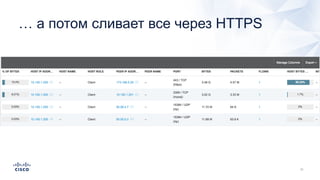

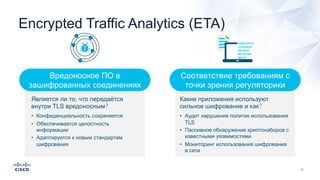

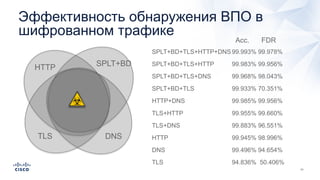

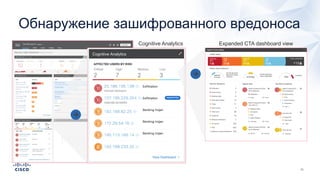

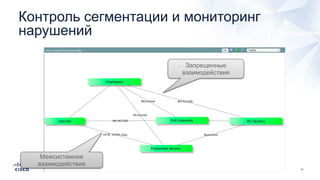

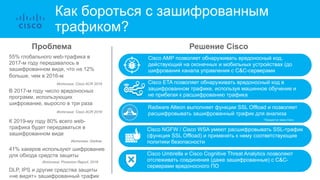

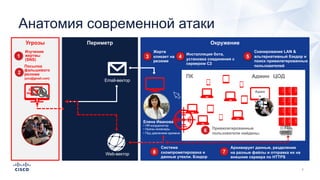

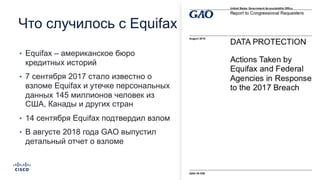

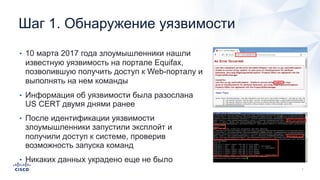

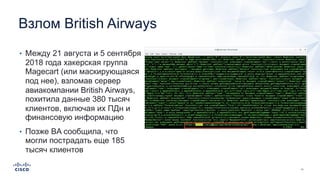

Документ описывает современные кибератаки, включая конкретные примеры взломов, таких как инциденты с Equifax и British Airways, и анализирует шаги злоумышленников от выявления уязвимостей до кражи данных. Также приводятся рекомендации по улучшению безопасности и управлению уязвимостями, включая внедрение технологий для обнаружения аномалий в зашифрованном трафике. Особое внимание уделяется технологиям Cisco для защиты от подобных угроз и повышению уровня безопасности корпоративных сетей.

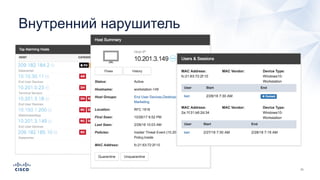

![Индикаторы компрометации в инциденте с

BA

• Соединение с редко используемыми

доменами

• Соединение с известными вредоносными

или подозрительными доменами

• Соединение с доменами, использующими

схожее написание с жертвой

• baways[.]com – инцидент с BA

• neweggstats[.]com - инцидент с Newegg](https://image.slidesharecdn.com/storyaboutonebreach-181121023116/85/Cisco-18-320.jpg)