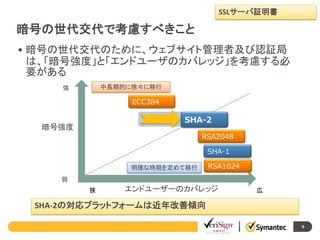

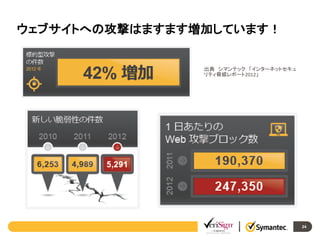

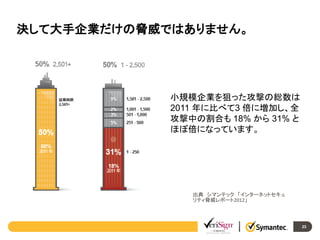

近年の報道から、情報漏えい事件やサイバー犯罪が増加する傾向が明らかです。攻撃が巧妙になる一方で年5,000件以上も脆弱性が発見されるなど、安全なWebサイトを構築しその安全性を維持していくことはとても困難です。またコンピュータの性能の向上と暗号強度のいたちごっこは、まだ安全とはいえSSL通信の暗号強度も今後はより高いものが必要になってきます。

最新のWebサイト攻撃の傾向を解説するとともに、安全なWebサイトを構築する為に自社のセキュリティの現状を把握する方法、そして対策方法をご紹介します。あわせて暗号の今後の方向性についても解説します。

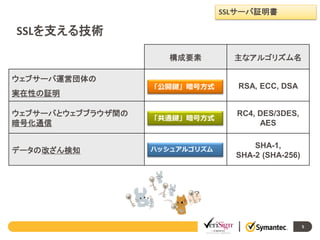

![近年のウェブサイト攻撃に関する傾向

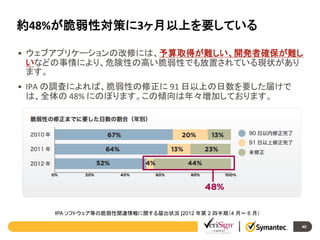

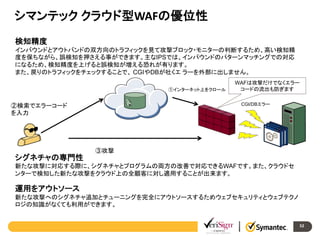

ウェブサイトの脆弱性

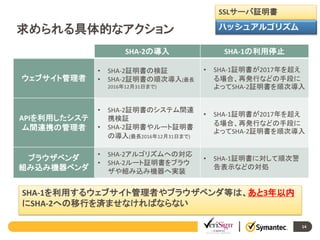

98%のウェブサイトが何らかの脆弱性

を抱えている

特に、危険度[高]のサイトは、全体の

2/3以上 (68%)も存在している

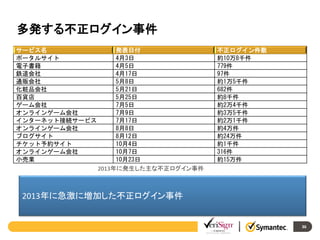

11年4月 大手ゲーム会社 ネット配信サービスで、1億件強の顧客情報漏えい

11年12月 大手ゲーム会社 不正アクセスで、180万件の顧客情報漏えい

12年3月 大手ソフトウェアダウンロードサイト26万件の顧客情報漏えい

12年4月 お中元・お歳暮通販サイトに不正アクセス、1,117名の顧客情報が漏えい

13年3月 環境省 サイト改ざん エンドユーザがマルウェア感染の恐れ

13年5月 百貨店オンラインサイトが相次いで情報漏えい

13年5月 レンタルルータ・携帯業者がマルウェア感染の恐れ

28

28](https://image.slidesharecdn.com/201414-e-lwebssl-140302193530-phpapp01/85/2014-14-E-L-web-ssl-28-320.jpg)

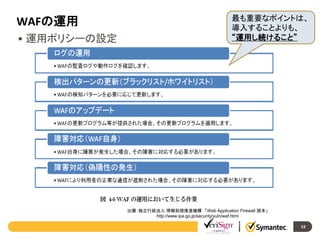

![あなたが普段利用しているサイト(若しくはスマートフォンアプリ)

で、ID/パスワードでログインするサイト数は幾つありますか?

[調査2]ネットユーザー調査

50個以上, 2.3%

30~49個, 3.0%

全く把握でき

ていない,

11.0%

1~4個,

26.3%

20~29個, 4.3%

10~19個,

23.7%

5~9個,

29.3%

%

n=300, 単一回答

80%であり、

ログインするサイト数は、1~19個が約

最も多いのは5~9個 (約30%)

シマンテック 2013年9月調査

34](https://image.slidesharecdn.com/201414-e-lwebssl-140302193530-phpapp01/85/2014-14-E-L-web-ssl-34-320.jpg)

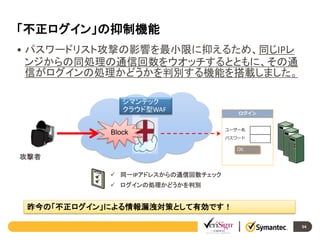

![あなたが記憶できるID/パスワードの記憶可能数を教

えてください

[調査2]ネットユーザー調査

10組以上、記憶可能,

7.0%

6~9組なら記憶可能,

3.7 %

1組でも記憶しておく自

信がない, 6.0%

1組なら記憶可能,

11.7%

4~5組なら記憶可能,

19.3%

2~3組なら記

憶可能,

52.3%

%

記憶できるパスワード数は

シマンテック 2013年9月調査

n=300, 単一回答

2~3個 (52%)

35](https://image.slidesharecdn.com/201414-e-lwebssl-140302193530-phpapp01/85/2014-14-E-L-web-ssl-35-320.jpg)